Law Enforcement Action Push Ransomware Gangs to Surgical Attacks

The numerous law enforcement operations leading to the arrests and takedown of ransomware operations in 2021 have forced threat actors to narrow their targeting scope and maximize the efficiency of their operations.

Most of the notorious Ransomware-as-a-Service (RaaS) gangs continue their operations even after the law enforcement authorities have arrested key members but have refined their tactics for maximum impact.

Shift in victimology

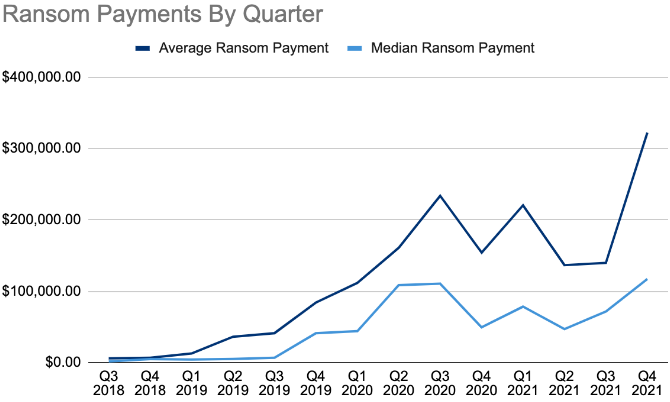

According to an analysis published by Coveware, which looks at ransom negotiation data from Q4 2021, ransomware groups now demand higher ransom payments instead of increasing the volume of their attacks.

Rakamlarla, 2021'in 4. çeyreğinde ortalama fidye ödemesi, önceki çeyreğe göre %130 daha yüksek olan 322.168 $'a ulaştı. Ortalama fidye ödeme tutarı, 3. çeyreğe kıyasla %63 artışla 117.116 $ oldu.

Because disrupting the operation of large firms provokes investigations and creates political tensions on the international level, crooks are now striving for a delicate balance.

They target large enough firms to receive hefty ransom payment demands but not that big or critical that will cause them more geopolitical troubles than gains.

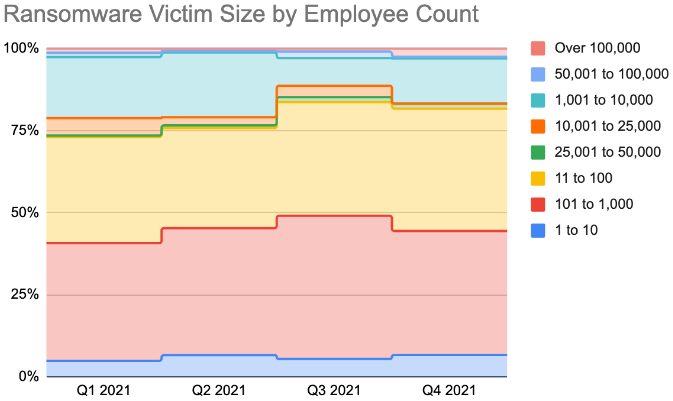

When looking at the company size in terms of employee count, entities with over 50,000 employees experienced fewer incidents as threat actors chose to focus more on mid-sized organizations.

Coveware , "Orta ve büyük ölçekli kuruluşlar etkilenmeye devam etse de, saldırıların %82'sinin binden az çalışanı olan kuruluşları etkilemesiyle ransomware küçük işletme sorunu olmaya devam ediyor" diye açıklıyor.

Group tactics and activity

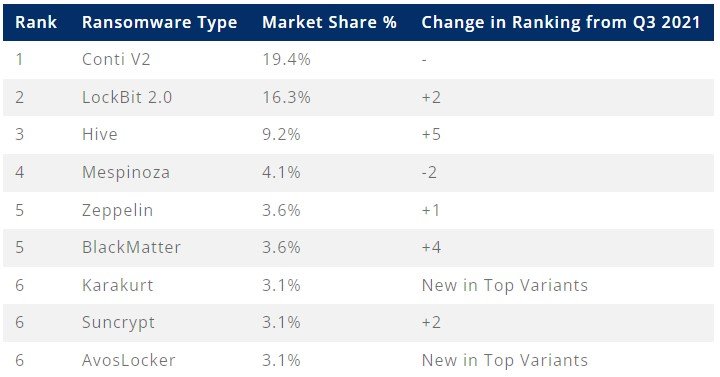

2021'in 4. çeyreğinde en sık karşılaşılan varyant Conti, tüm algılamaların %19,4'ünü oluştururken, LockBit 2.0 %16,3 ile ikinci ve Hive %9,2 ile üçüncü oldu.

İlk üç ransomware operasyonunun çifte gasp taktikleriyle meşgul olduğu göz önüne alındığında, 2021'in 4. çeyreğindeki tüm saldırıların %84'ünün de çalınan verileri içermesi şaşırtıcı değil.

This percentage would be even higher if it relied only upon the actors' intentions, as in some cases, the attacks are detected and stopped by defense systems prematurely.

In terms of the techniques and procedures (TTPs), Coveware reports the following:

- Zamanlanmış görevler ve başlatma kodu yürütme yoluyla kalıcılık sağlamak, enfeksiyonların %82'sini karakterize etti.

- Aktörler, fidye yazılımı saldırılarının %82'sinde yanal hareket gerçekleştirdi ve aynı ağ üzerinde daha fazla sisteme dönmeye çalıştı.

- Gözlenen ransomware vakalarının %71'inde kimlik bilgilerine erişim desteklendi.

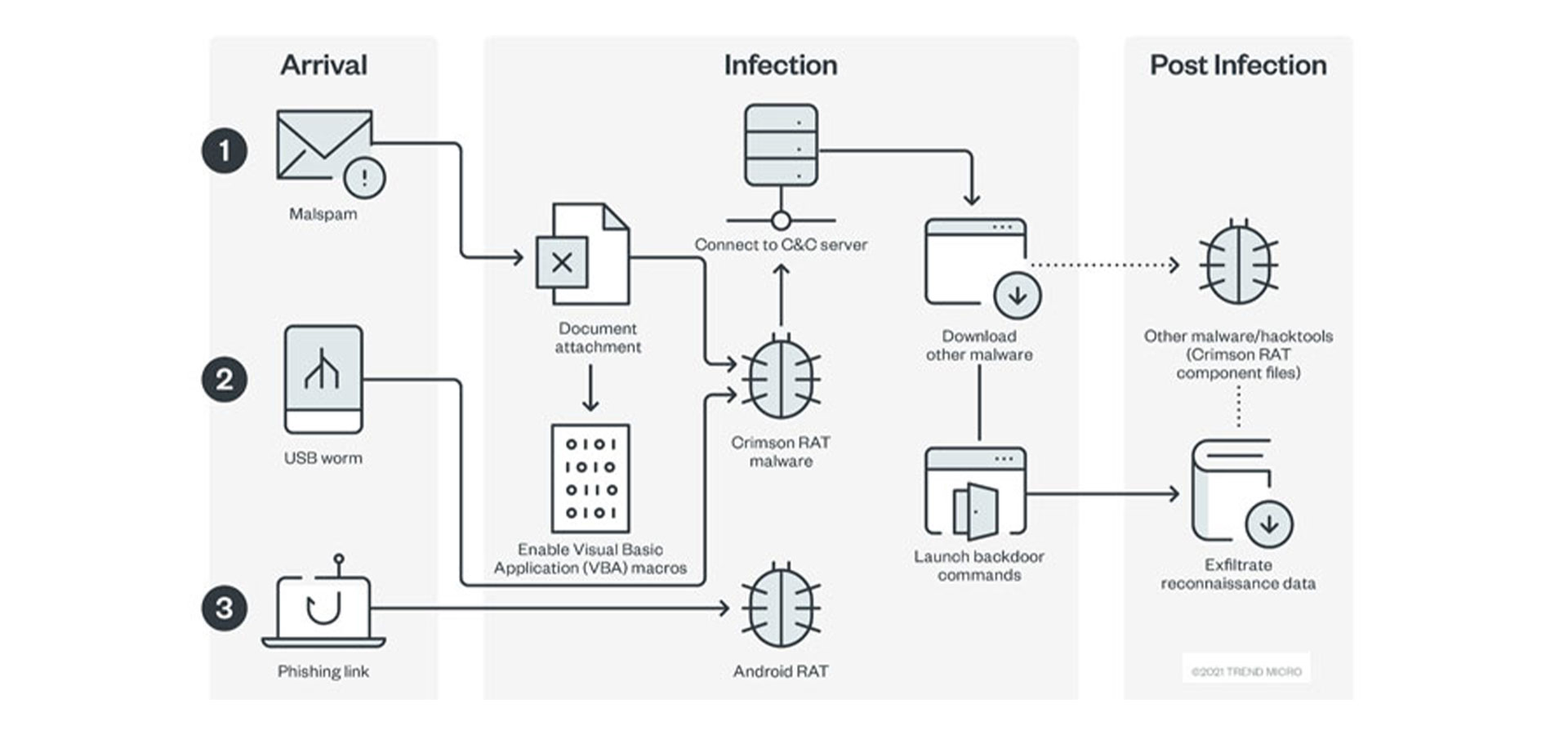

- Olayların %63'ünde uzaktan erişim operasyonlarını yöneten bir komuta ve kontrol merkezi kullanıldı.

- Klavye girişleri, ekran görüntüleri, e-postalar, video ve casuslukla ilgili diğer bilgiler gibi verilerin toplanması, vakaların %61'ini oluşturuyor.

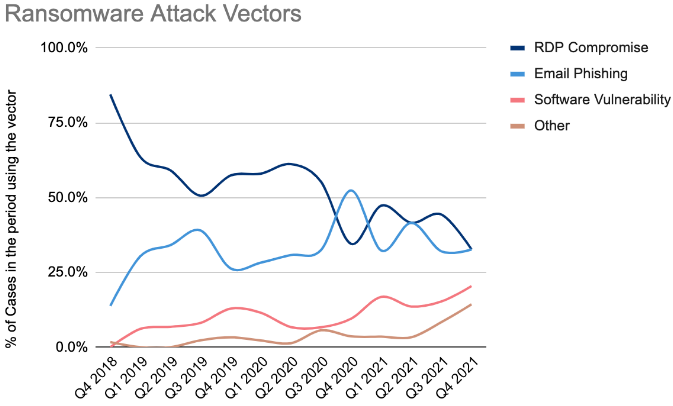

Another notable change in the tactics concerns the initial compromise vector. RDP access which used to be a widely-bartered item on dark web markets, is steadily dropping as ransomware actors turn to exploiting vulnerabilities.

The most exploited flaws for network entry in Q4 2021 were CVE-2021-34473, CVE-2021-26855, and CVE-2018-13379, on Microsoft Exchange and Fortinet firewall appliances.

Sign up for the e-mail list to be informed about the developments in the cyber world and to be informed about the weekly newsletter.