Veri Silme Saldırılarıyla HP Kurumsal Sunucuları Hedefleyen Yeni iLOBleed Rootkit

Önceden bilinmeyen bir rootkit'in, ürün yazılımı modüllerini kurcalayan ve virüslü sistemlerden verileri tamamen silen vahşi saldırılar gerçekleştirmek için Hewlett-Packard Enterprise'ın Integrated Lights-Out (iLO) sunucu yönetim teknolojisine diktiği bulundu.

iLO bellenimindeki gerçek dünyadaki kötü amaçlı yazılımların ilk örneği olan keşif, bu hafta İranlı siber güvenlik firması Amnpardaz tarafından belgelendi.

Araştırmacılar "iLO'yu kötü amaçlı yazılımlar ve APT grupları için ideal bir ütopya haline getiren sayısız yön vardır: Son derece yüksek ayrıcalıklar (işletim sistemindeki herhangi bir erişim düzeyinin üzerinde), donanıma çok düşük düzeyde erişim, tamamen gözden uzak olma. Yöneticiler ve güvenlik araçları, iLO'yu denetlemek ve/veya onu korumak için genel bilgi ve araç eksikliği, kötü amaçlı yazılımın işletim sistemini değiştirdikten sonra bile kalması için sağladığı kalıcılık ve özellikle her zaman çalışır durumda olması ve asla kapanmaması gerektiğini," söyledi.

Sunucuları yönetmenin yanı sıra, iLO modüllerinin sunucularda kurulu tüm bellenim, donanım, yazılım ve işletim sistemine (OS) geniş erişime sahip olması, onları HP sunucularını kullanan kuruluşları ihlal etmek için ideal bir aday haline getirirken, aynı zamanda kötü amaçlı yazılımın yeniden başlatmalardan sonra kalıcılığı koruyun ve işletim sistemi yeniden yüklemelerinden kurtulun. Ancak, ağ altyapısına sızmak ve sileceği dağıtmak için kullanılan tam çalışma şekli henüz bilinmiyor.

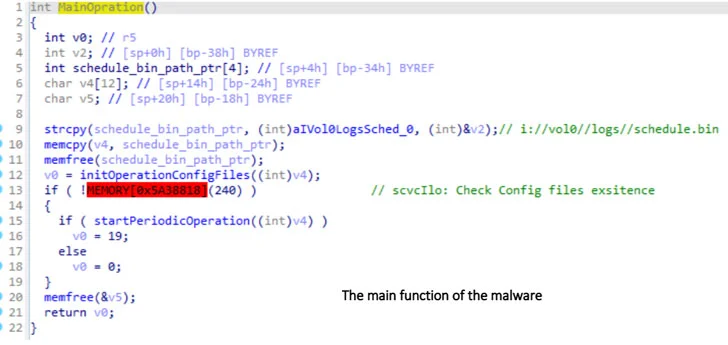

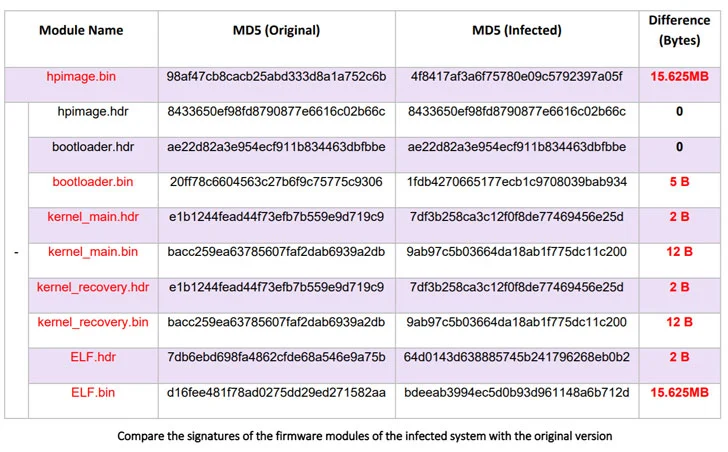

iLOBleed olarak adlandırılan rootkit, yazılım güncellemelerini gizlice engellemek için bir dizi orijinal üretici yazılımı modülünü manipüle etmek amacıyla 2020'den beri saldırılarda kullanılmaya başlandı. Spesifik olarak, bellenim rutininde yapılan değişiklikler, gerçekte hiçbir güncelleme yapılmadığında doğru bellenim sürümünü görüntüleyerek ve ilgili günlükleri ekleyerek bellenim yükseltme sürecini simüle eder.

Araştırmacılar, "Bu bile tek başına bu kötü amaçlı yazılımın amacının maksimum gizliliğe sahip bir kök kullanıcı takımı olmak ve tüm güvenlik denetimlerinden saklanmak olduğunu gösteriyor" dedi. "Her zaman açık olan en güçlü işleme kaynaklarından birinde saklanarak, bir saldırgandan alınan tüm komutları algılanmadan yürütebilen bir kötü amaçlı yazılım."

Düşman kimliği belirsiz kalsa da, Amnpardaz rootkit'i büyük olasılıkla gelişmiş bir kalıcı tehdidin (APT) çalışması olarak tanımladı; ve dikkat çekmeden uzun süre içeride kalır.

Herhangi bir şey olursa, geliştirme bir kez daha bellenim güvenliğini keskin bir şekilde odak noktasına getiriyor ve potansiyel riskleri azaltmak için üretici tarafından gönderilen bellenim güncellemelerinin derhal uygulanmasını, iLO ağlarının işletim ağlarından ayrılmasını ve bellenimin enfeksiyon belirtileri için periyodik olarak izlenmesini gerektiriyor.

Araştırmacılar, "Bir diğer önemli nokta, hem ağ üzerinden hem de ana bilgisayar işletim sistemi aracılığıyla iLO'ya erişme ve iLO'ya bulaşma yöntemlerinin bulunmasıdır" dedi. "Bu, iLO ağ kablosunun bağlantısı tamamen kesilmiş olsa bile, kötü amaçlı yazılım bulaşma olasılığının hala olduğu anlamına gelir. İlginç bir şekilde, gerekmediğinde iLO'yu tamamen kapatmanın veya devre dışı bırakmanın bir yolu yoktur."

Kaynak: https://thehackernews.com/2021/12/new-ilobleed-rootkit-targeting-hp.html

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.