Yeni Arka Kapı, Açık Kaynak Paket Yükleyici Aracılığıyla Fransız Varlıklarını Hedefliyor

Araştırmacılar, güvenliği ihlal edilmiş sistemlerde Serpent adlı bir arka kapı sağlamak için Chocolatey Windows paket yöneticisinden yararlanan inşaat, emlak ve devlet sektörlerindeki Fransız kuruluşlarına yönelik yeni bir hedefli e-posta kampanyasını ortaya çıkardı.

Kurumsal güvenlik firması Proofpoint, gözlemlenen taktiklere ve mağduriyet modellerine dayanarak saldırıları olası gelişmiş bir tehdit aktörüne bağladı. Kampanyanın nihai amacı şu anda bilinmiyor.

Proofpoint araştırmacıları The Hacker News ile paylaşılan bir raporda , "Tehdit aktörü, potansiyel bir kurbanın cihazına uzaktan yönetim, komuta ve kontrol (C2), veri hırsızlığı veya başka ek yükler sunabilecek bir arka kapı kurmaya çalıştı." dedi.

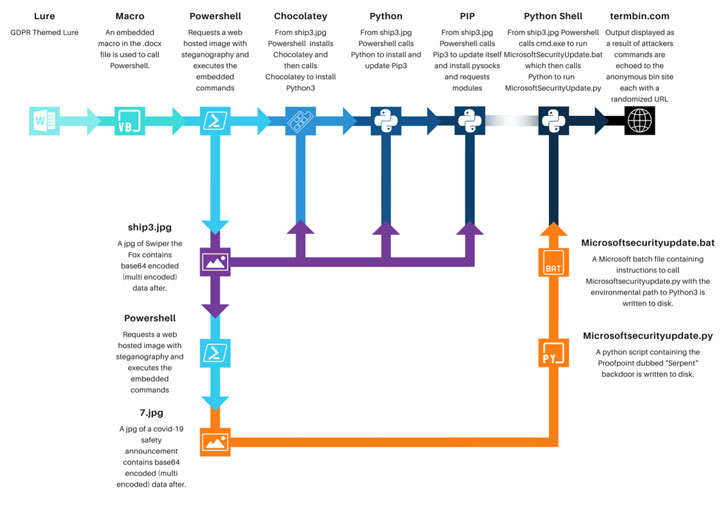

Bulaşma dizisini tetikleyen kimlik avı cazibesi, Avrupa Birliği'nin Genel Veri Koruma Yönetmeliği (GDPR) ile ilgili bilgiler gibi görünen makro gömülü Microsoft Word belgesiyle birlikte özgeçmiş temalı bir konu satırı kullanır.

Makroları etkinleştirmek, uzak bir sunucuda barındırılan görünüşte zararsız bir görüntü dosyasını alan ancak aslında steganografi kullanılarak gizlenmiş bir Base64 kodlu PowerShell betiği içeren yürütülmesiyle sonuçlanır. Algılamayı atlatmak için.

PowerShell betiği, sırasıyla, Windows makinesine Chocolatey yardımcı programını kurmak için tasarlanmıştır, bu daha sonra Python paketi yükleyicisini yüklemek için kullanılır pip , ikincisi PySocks proxy kitaplığını yüklemek için kanal görevi görür .

Aynı PowerShell betiği tarafından alınan, aynı uzak sunucudan, C2 sunucusundan iletilen komutları yürütme yetenekleriyle birlikte gelen, Serpent adlı kamufle edilmiş Python arka kapısını içeren başka bir görüntü dosyasıdır.

Proofpoint, steganografiye ek olarak, orijinal Python paketlerinin müteakip dağıtımı için ilk yük olarak Chocolatey gibi yaygın olarak tanınan araçların kullanılmasının, radarın altında kalma ve bir tehdit olarak işaretlenmeme girişimi olduğunu söyledi.

Saldırılar, önceden tanımlanmış bir aktör veya grupla ilişkileri ortaya çıkarmadı, ancak sofistike bir bilgisayar korsanlığı ekibinin işi olduğundan şüpheleniliyor.

Proofpoint'te tehdit araştırma ve tespit başkan yardımcısı Sherrod DeGrippo yaptığı açıklamada, "Bu, kuruluşlarda genellikle yasal olarak kullanılan çeşitli teknolojilerin yeni bir uygulamasıdır." dedi.

"Birçok kuruluştan, özellikle teknik gruplardan, kullanıcılarının kendi kendine alet ve paket yöneticileri konusunda 'kendi kendine yeterli' olmalarına izin verme arzusundan yararlanıyor. Ek olarak, steganografi kullanımı olağandışı ve düzenli olarak görmediğimiz bir şey. "

Kaynak: https://thehackernews.com/2022/03/new-backdoor-targets-french-entities.html

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.