Hackerlar, ATM Makinelerinden Para Çalmak İçin Yeni Rootkit ile Banka Ağlarını Hedefliyor

Mali güdümlü bir tehdit aktörünün, Otomatik Vezne Makinesi (ATM) anahtarlama ağlarını tehlikeye atmak ve sahte kartlar kullanarak farklı bankalarda yetkisiz nakit çekimleri gerçekleştirmek amacıyla Oracle Solaris sistemlerini hedefleyen önceden bilinmeyen bir rootkit dağıttığı gözlemlendi.

Tehdit istihbaratı ve olay müdahale firması Mandiant, UNC2891 takma adıyla kümeyi izliyor ve grubun bazı taktikleri, teknikleri ve prosedürleri UNC1945 olarak adlandırılan başka bir kümeninkiyle örtüşüyor.

Mandiant araştırmacıları bu hafta yayınlanan yeni bir raporda, aktör tarafından sahnelenen izinsiz girişlerin "yüksek derecede OPSEC içerdiğini ve kanıtları kaldırmak ve müdahale çabalarını engellemek için hem genel hem de özel kötü amaçlı yazılımlardan, yardımcı programlardan ve komut dosyalarından yararlandığını" söyledi.

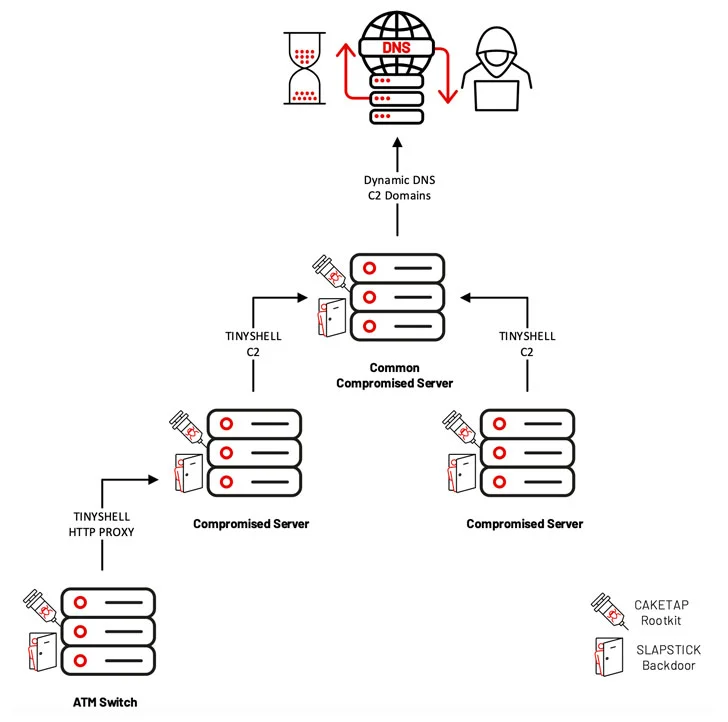

Daha da önemlisi, saldırılar bazı durumlarda birkaç yıl sürdü ve bu süre boyunca aktörün tamamı ağ bağlantılarını, süreçleri ve dosyaları gizlemek için tasarlanmış CAKETAP adlı bir kök kullanıcı setinden yararlanarak fark edilmeden kaldı.

Kurban edilen ATM anahtar sunucularından birinden adli bellek verilerini kurtarabilen Mandiant, çekirdek rootkit'in bir çeşidinin, kart ve PIN doğrulama mesajlarını engellemesini ve çalınan verileri sahte para yapmak için kullanmasını sağlayan özel özelliklerle geldiğini kaydetti. ATM terminallerinden para çekme.

Ayrıca, SLAPSTICK ve TINYSHELL olarak bilinen, her ikisi de UNC1945'e atfedilen ve kritik görev sistemlerine ve ayrıca kabuk yürütme ve rlogin, telnet veya SSH aracılığıyla dosya aktarımlarına sürekli uzaktan erişim elde etmek için kullanılan iki arka kapı da kullanıma sunuldu.

Grubun Unix ve Linux tabanlı sistemlere olan aşinalığına paralel olarak, UNC2891 genellikle TINYSHELL arka kapılarını, meşru hizmetler gibi görünen ve sistemd (SYSTEMD), ad hizmeti önbellek arka plan programı (NCSD) gibi araştırmacılar tarafından gözden kaçırılabilecek değerlerle adlandırdı ve yapılandırdı ve daemon'daki Linux (ATD), araştırmacılara dikkat çekti.

Ek olarak, saldırı zincirleri, aşağıdakiler de dahil olmak üzere çeşitli kötü amaçlı yazılımlar ve herkese açık yardımcı programlar kullandı:

- STEELHOUND – Gömülü bir yükün şifresini çözmek ve yeni ikili dosyaları şifrelemek için kullanılan STEELCORGI bellek içi damlatıcının bir çeşidi

- WINHOOK – Verileri kodlanmış bir biçimde yakalayan Linux ve Unix tabanlı işletim sistemleri için bir keylogger

- WINGCRACK – WINGHOOK tarafından oluşturulan kodlanmış içeriği ayrıştırmak için kullanılan bir yardımcı program

- WIPERIGHT – Linux ve Unix tabanlı sistemlerde belirli bir kullanıcıya ait günlük girişlerini silen bir ELF yardımcı programı

- MIGLOGCLEANER – Linux ve Unix tabanlı sistemlerde günlükleri silen veya günlüklerden belirli dizeleri kaldıran bir ELF yardımcı programı

Araştırmacılar, "[UNC2891], Unix ve Linux ortamlarında sıklıkla bulunan azalan görünürlük ve güvenlik önlemlerinden tam olarak yararlanmak için becerilerini ve deneyimlerini kullanıyor" dedi. "UNC2891 ve UNC1945 arasındaki bazı örtüşmeler dikkate değer olsa da, izinsiz girişleri tek bir tehdit grubuna bağlamak yeterince kesin değil."

Kaynak: https://thehackernews.com/2022/03/hackers-target-bank-networks-with-new.html

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.