Yeni ZLoader Kötü Amaçlı Yazılımı 111 Ülkede 2000’den Fazla Kurbanı Vurdu

Bir kötü amaçlı yazılım kampanyası, 2013'te düzeltilen ancak 2014'te Microsoft düzeltmeyi revize eden bir Windows güvenlik açığından yararlanarak ZLoader kötü amaçlı yazılımını yayar.

Check Point Research uzmanları, Kasım 2021'in başlarında yeni bir ZLoader kötü amaçlı yazılım kampanyasını ortaya çıkardı . Kötü amaçlı yazılım kampanyası hala aktif ve tehdit aktörleri 2 Ocak 2022 itibariyle 111 ülkede 2000'den fazla kurbanın verilerini ve kimlik bilgilerini çalmış durumda.

Zloader, en az 2016'dan beri aktif olan bir bankacılık kötü amaçlı yazılımıdır, kötü şöhretli Zeus 2.0.8.9 bankacılık Truva Atı'ndan bazı işlevleri ödünç alır ve Zeus benzeri bankacılık truva atını (yani Zeus OpenSSL) yaymak için kullanılır.

Saldırı zinciri, hedef sisteme ilk erişim sağlamak için meşru uzaktan yönetim yazılımından (RMM) yararlanır.

Enfeksiyon zinciri, kurbanın makinesine Atera yazılımının yüklenmesiyle başlar. Atera, bir aracı kurabilen ve sahibinin e-posta adresini içeren benzersiz bir .msi dosyası kullanarak uç noktayı belirli bir hesaba atayabilen meşru, kurumsal bir uzaktan izleme ve yönetim yazılımıdır. Saldırganlar bu yükleyiciyi geçici bir e-posta adresi kullanarak oluşturdu: 'Antik.Corp@mailto.plus'. Önceki Zloader kampanyalarında olduğu gibi, dosya bir Java yüklemesi gibi görünüyor.

Ardından kötü amaçlı yazılım, algılamadan kaçmak amacıyla yükünü imzalı bir sistem DLL dosyasına enjekte etmek için Microsoft'un dijital imza doğrulama yöntemini kullanır.

Tehdit aktörleri, CVE-2013-3900 olarak izlenen ve 2013'te keşfedilip düzeltilen ancak 2014'te Microsoft düzeltmeyi revize eden bir güvenlik açığından yararlandı.

“WinVerifyTrust işlevinin taşınabilir yürütülebilir (PE) dosyalar için Windows Authenticode imza doğrulamasını işleme biçiminde bir uzaktan kod yürütme güvenlik açığı bulunmaktadır. Anonim bir saldırgan, imzayı geçersiz kılmadan dosyaya kötü amaçlı kod ekleyecek şekilde dosyanın doğrulanmamış kısımlarından yararlanacak şekilde imzalanmış bir yürütülebilir dosyayı değiştirerek bu güvenlik açığından yararlanabilir." Microsoft tarafından yayınlanan danışma belgesini okur ."Bu güvenlik açığından başarıyla yararlanan bir saldırgan, etkilenen sistemin tüm denetimini ele geçirebilir."

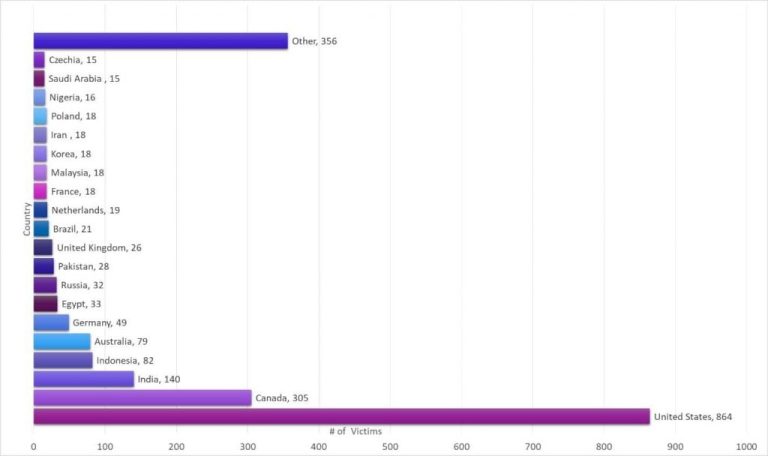

Soruşturma sırasında uzmanlar, kampanyadan indirilen bazı dosyaların bulunduğu teamworks455[.]com'da barındırılan açık bir dizin buldu. Kötü amaçlı yazılım operatörleri, dosyaları birkaç günde bir değiştiriyor, dosya 'girişlerinin' analizi, Zloader bulaşmış kurbanların listesini ve menşe ülkelerini almasına izin verdi.

Virüslü sistemlerin çoğu ABD, Kanada, Avustralya, Hindistan ve Endonezya'da bulunuyor.

Uzmanlar, geçmişteki saldırılarla benzerlikleri nedeniyle bu kampanyayı MalSmoke siber suç grubuna bağlıyor.

“Burada görülen iki dikkate değer yol, hedef makineye ilk erişim olarak meşru RMM yazılımını kullanmak ve imzanın geçerliliğini korurken bir dosyanın imzasına kod eklemek ve onu mshta.exe kullanarak çalıştırmaktır.

Bir dosyanın imzasına kod ekleme yeteneği uzun yıllardır bilinmektedir ve yukarıda bahsedildiği gibi birden çok CVE atanmıştır.” raporu sonuçlandırıyor." Sorunu azaltmak için, tüm satıcılar, isteğe bağlı bir güncelleme yerine bu ayarları varsayılan olarak kullanmak için yeni Authenticode belirtimlerine uymalıdır. Bu gerçekleşene kadar bir dosyanın imzasına gerçekten güvenip güvenemeyeceğimizden asla emin olamayız.”

Kaynak: https://securityaffairs.co/wordpress/126513/malware/zloader-new-campaign.html

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.