Uzaktan Erişim Truva Atlarını Göndermek İçin Kullanılan Kötü Amaçlı PowerPoint Dosyaları

Aralık 2021'den bu yana, uzaktan erişim ve bilgi çalan truva atları da dahil olmak üzere çeşitli kötü amaçlı yazılım türlerini dağıtmak için kötü amaçlı PowerPoint belgeleri kullanan kimlik avı kampanyalarında büyüyen bir eğilim ortaya çıktı

Netskope Tehdit Laboratuvarları tarafından yayınlanmadan önce Bleeping Computer ile paylaşılan bir rapora göre, aktörler, kötü amaçlı yazılım yüklerini barındıran meşru bulut hizmetleriyle birlikte PowerPoint dosyalarını kullanıyor.

İzlenen kampanyada konuşlandırılan aileler, birçok uygulamayı hedef alan iki güçlü RAT ve bilgi hırsızı olan Warzone (aka AveMaria) ve AgentTesla, araştırmacılar ayrıca kripto para birimi hırsızlarının düştüğünü de fark ettiler.

Kötü amaçlı yazılımı Windows cihazlarına kaydırma

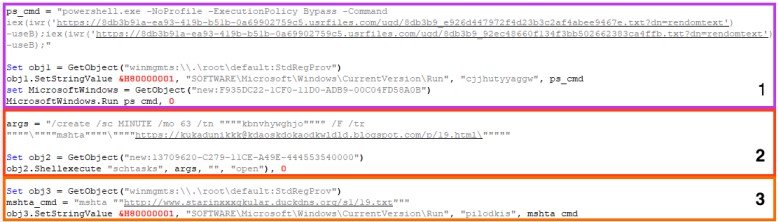

Kötü amaçlı PowerPoint kimlik avı eki, her ikisi de yerleşik Windows araçları olan PowerShell ve MSHTA'nın bir kombinasyonu aracılığıyla yürütülen karmaşık makro içerir.

VBS komut dosyasının gizliliği kaldırılır ve kalıcılık için yeni Windows kayıt defteri girdileri ekleyerek iki komut dosyasının yürütülmesine yol açar. Birincisi AgentTesla'yı harici bir URL'den getirir ve ikincisi Windows Defender'ı devre dışı bırakır.

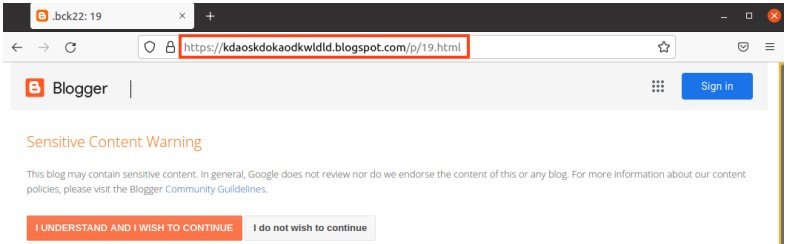

Ayrıca VBS, her saat başı bir komut dosyası yürüten ve bir Blogger URL'sinden bir PowerShell kripto para birimi hırsızı getiren zamanlanmış bir görev oluşturur.

Kötü amaçlı yazılım yükleri

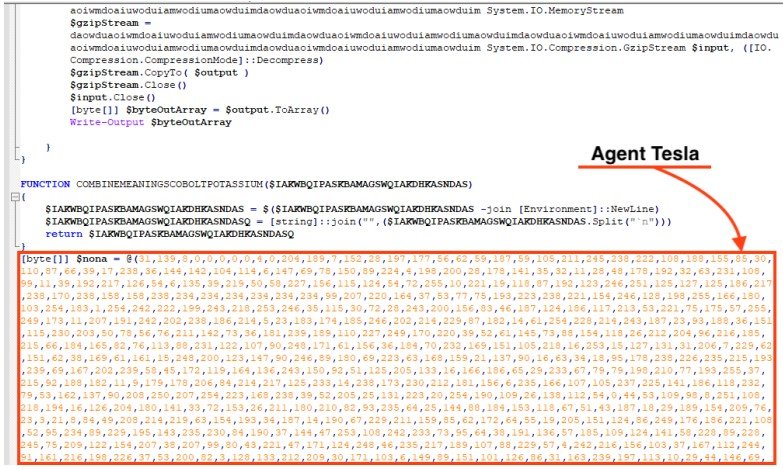

AgentTesla, tarayıcı parolalarını çalabilen, tuş vuruşlarını kaydedebilen, pano içeriğini çalabilen, vb. .NET tabanlı bir RAT'dir (uzaktan erişim truva atı).

PowerShell tarafından yürütülür ve biraz karışık gelir, ayrıca yükü bir “aspnet_compiler.exe” örneğine enjekte eden bir işlev de vardır.

Bu kampanyada sunulan ikinci yük, aynı zamanda bir RAT olan Warzone'dur, ancak Netskope raporda bununla ilgili çok fazla ayrıntı vermez.

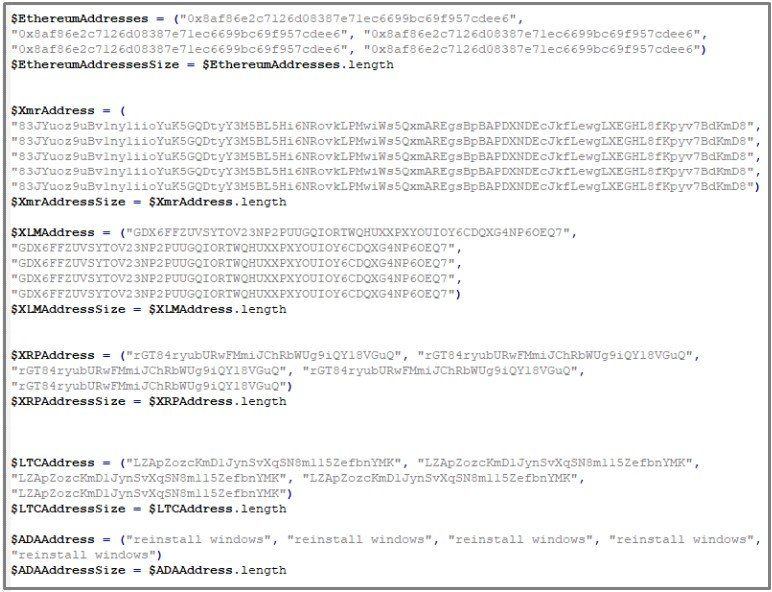

Kripto para hırsızı, bu kampanyanın üçüncü yüküdür ve pano verilerini kripto para cüzdan modelleriyle eşleşen bir regex ile kontrol eder. Bulunursa, alıcının adresini oyuncunun kontrolündeki bir adresle değiştirir.

Hırsız, Bitcoin, Ethereum, XMR, DOGE ve daha fazlasını destekler. Netskope, bu GitHub sayfasında aktörler tarafından kullanılan tüm cüzdanlar da dahil olmak üzere bu kampanya için IoC'lerin (uzlaşma göstergelerinin) tam listesini yayınladı.

PowerPoint bir sorun haline geliyor

Aralık 2021'de Fortinet, Ajan Tesla'yı bırakmak için PowerPoint belgelerini de kullanan benzer bir DHL temalı kampanya hakkında bilgi verdi.

PP dosyalarındaki makro kodlar aynı derecede tehlikeli ve yıkıcı olabileceğinden, kullanıcılar bu belge türüne Excel dosyalarını alırken sahip oldukları kadar dikkatli davranmalıdır.

Bu durumda, aktörler, kötü niyetli yüklerini güvenlik araçlarıyla herhangi bir kırmızı bayrak yükseltmesi muhtemel olmayan çeşitli meşru platformlarda barındırarak, karışıma bulut hizmetleri de attılar.

Bu nedenle, en güvenilir koruma önlemi, tüm istenmeyen iletişimleri dikkatle ele almak ve ayrıca Microsoft Office paketinizdeki makroları devre dışı bırakmaktır.

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.