Kolluk Kuvvetleri, Ransomware Çetelerini Kapsam Daraltmaya İtiyor

2021'de ransomware operasyonlarının tutuklanmasına ve kaldırılmasına yol açan çok sayıda kolluk operasyonu, tehdit aktörlerini hedefleme kapsamlarını daraltmaya ve operasyonlarının verimliliğini en üst düzeye çıkarmaya zorladı.

Kötü şöhretli bir Hizmet Olarak Ransomware (RaaS) çetelerinin çoğu, kolluk kuvvetleri kilit üyeleri tutukladıktan ancak maksimum etki için taktiklerini iyileştirdikten sonra bile faaliyetlerine devam ediyor.

Mağdurolojide geçiş

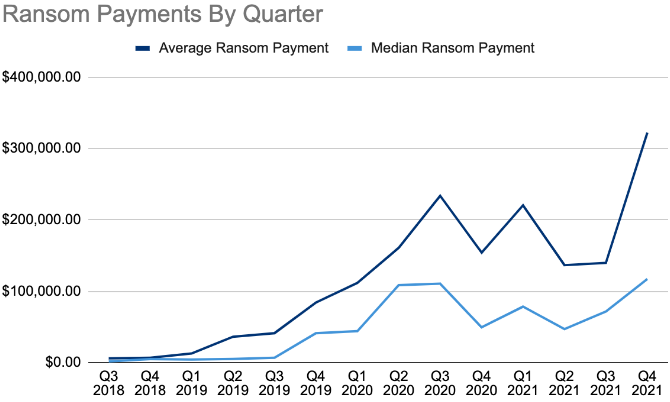

Coveware tarafından yayınlanan ve 2021'in dördüncü çeyreğine ait fidye müzakere verilerine bakan bir analize göre, ransomware grupları artık saldırılarının hacmini artırmak yerine daha yüksek fidye ödemeleri talep ediyor.

Rakamlarla, 2021'in 4. çeyreğinde ortalama fidye ödemesi, önceki çeyreğe göre %130 daha yüksek olan 322.168 $'a ulaştı. Ortalama fidye ödeme tutarı, 3. çeyreğe kıyasla %63 artışla 117.116 $ oldu.

Büyük firmaların işleyişini bozmak soruşturmaları kışkırttığı ve uluslararası düzeyde siyasi gerilimler yarattığı için, dolandırıcılar şimdi hassas bir denge için çabalıyor.

Yüksek fidye ödeme talepleri alacak kadar büyük firmaları hedefliyorlar, ancak kazançtan çok jeopolitik sıkıntılara neden olacak kadar büyük veya kritik değiller.

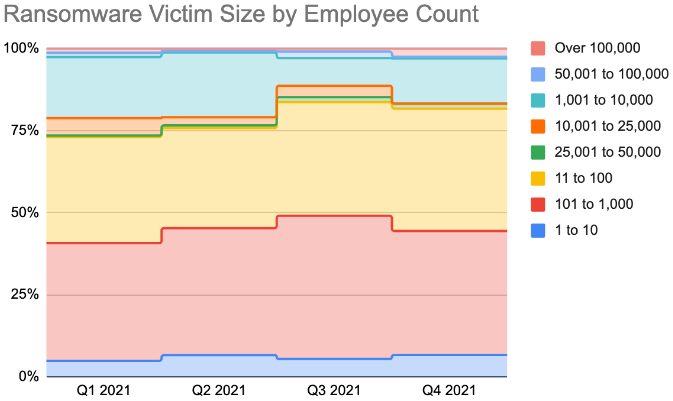

Çalışan sayısı açısından şirket büyüklüğüne bakıldığında, 50.000'den fazla çalışanı olan kuruluşlar, tehdit aktörleri orta ölçekli kuruluşlara daha fazla odaklanmayı seçtiklerinden daha az olay yaşadı.

Coveware , "Orta ve büyük ölçekli kuruluşlar etkilenmeye devam etse de, saldırıların %82'sinin binden az çalışanı olan kuruluşları etkilemesiyle ransomware küçük işletme sorunu olmaya devam ediyor" diye açıklıyor.

Grup taktikleri ve etkinliği

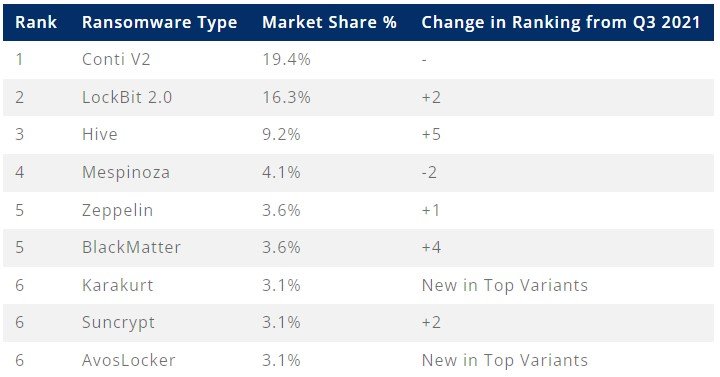

2021'in 4. çeyreğinde en sık karşılaşılan varyant Conti, tüm algılamaların %19,4'ünü oluştururken, LockBit 2.0 %16,3 ile ikinci ve Hive %9,2 ile üçüncü oldu.

İlk üç ransomware operasyonunun çifte gasp taktikleriyle meşgul olduğu göz önüne alındığında, 2021'in 4. çeyreğindeki tüm saldırıların %84'ünün de çalınan verileri içermesi şaşırtıcı değil.

Bu yüzde, yalnızca aktörlerin niyetlerine bağlı olsaydı daha da yüksek olurdu, çünkü bazı durumlarda saldırılar savunma sistemleri tarafından zamanından önce tespit edilip durduruluyor.

Teknikler ve prosedürler (TTP'ler) açısından Coveware aşağıdakileri bildirir:

- Zamanlanmış görevler ve başlatma kodu yürütme yoluyla kalıcılık sağlamak, enfeksiyonların %82'sini karakterize etti.

- Aktörler, fidye yazılımı saldırılarının %82'sinde yanal hareket gerçekleştirdi ve aynı ağ üzerinde daha fazla sisteme dönmeye çalıştı.

- Gözlenen ransomware vakalarının %71'inde kimlik bilgilerine erişim desteklendi.

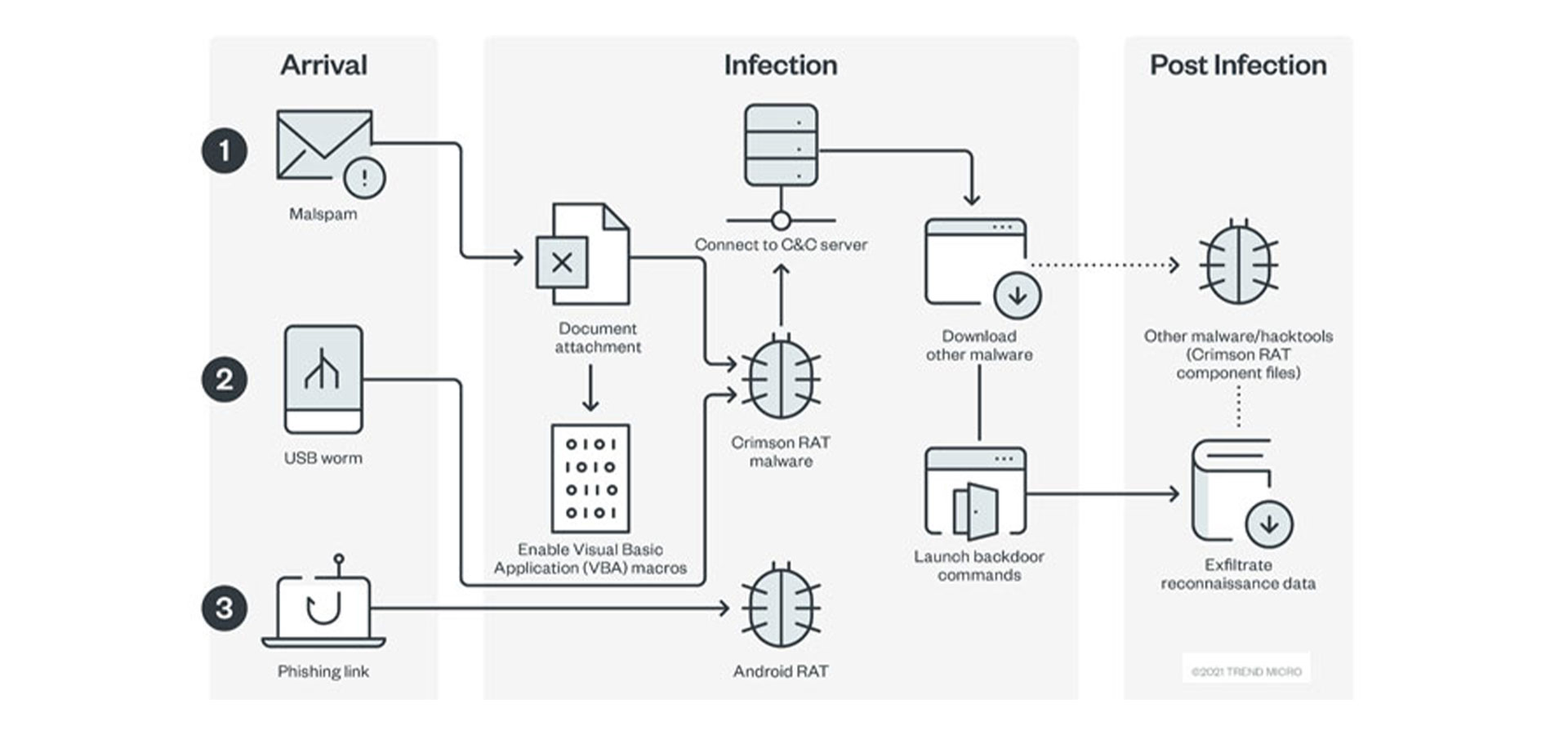

- Olayların %63'ünde uzaktan erişim operasyonlarını yöneten bir komuta ve kontrol merkezi kullanıldı.

- Klavye girişleri, ekran görüntüleri, e-postalar, video ve casuslukla ilgili diğer bilgiler gibi verilerin toplanması, vakaların %61'ini oluşturuyor.

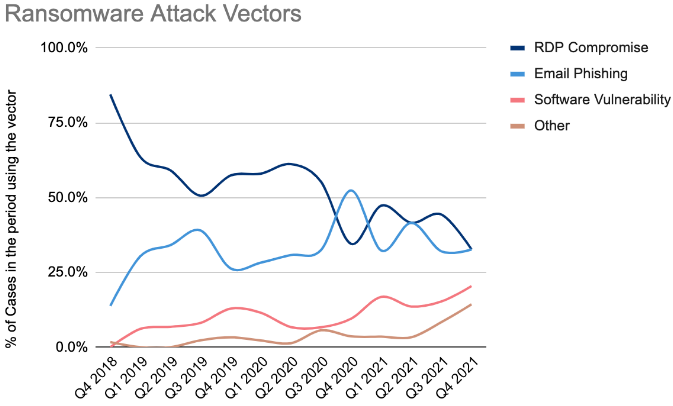

Taktiklerdeki bir diğer kayda değer değişiklik, ilk uzlaşma vektörü ile ilgilidir. Eskiden dark web pazarlarında geniş çapta takas edilen bir öğe olan RDP erişimi, fidye yazılımı aktörleri güvenlik açıklarından yararlanmaya yöneldikçe istikrarlı bir şekilde düşüyor.

2021'in 4. çeyreğinde ağ girişi için en çok yararlanılan kusurlar, Microsoft Exchange ve Fortinet güvenlik duvarı cihazlarında CVE-2021-34473, CVE-2021-26855 ve CVE-2018-13379 idi.

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.