Yeni CapraRAT Android Kötü Amaçlı Yazılımı Hindistan Hükümetini ve Askeri Personeli Hedefliyor

Politik olarak motive edilmiş bir gelişmiş kalıcı tehdit (APT) grubu, kötü amaçlı yazılım cephaneliğini, Hindistan askeri ve diplomatik kuruluşlarına yönelik casusluk saldırılarına yeni bir uzaktan erişim truva atı (RAT) içerecek şekilde genişletti.

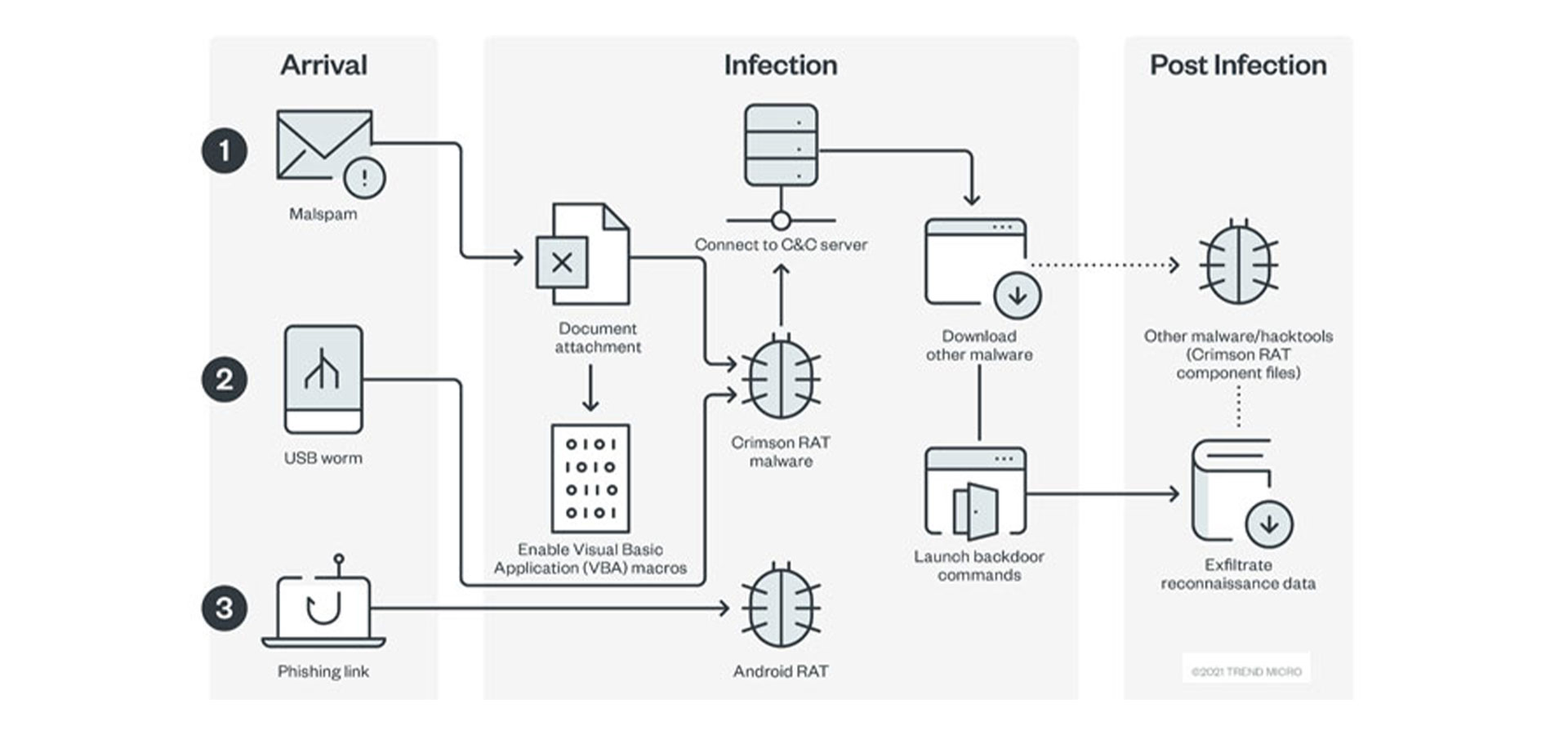

Trend Micro tarafından CapraRAT olarak adlandırılan implant, aynı zamanda APT36, Operation C-Major takma adıyla izlenen bir tehdit aktörü olan Earth Karkaddan ile ilişkili CrimsonRAT olarak bilinen başka bir Windows kötü amaçlı yazılımıyla yüksek bir "geçiş derecesi" sergileyen bir Android RAT'tır. PROJECTM, Efsanevi Leopar ve Şeffaf Kabile.

APT36'nın varlığının ilk somut işaretleri, grup, Hint askeri ve devlet personelini hedef alan kötü amaçlı PDF ekleri içeren kimlik avı e-postaları yoluyla bilgi çalan kötü amaçlı yazılımları dağıtmaya başladığında 2016 yılında ortaya çıktı. Grubun Pakistan kökenli olduğuna ve en az 2013'ten beri faaliyet gösterdiğine inanılıyor.

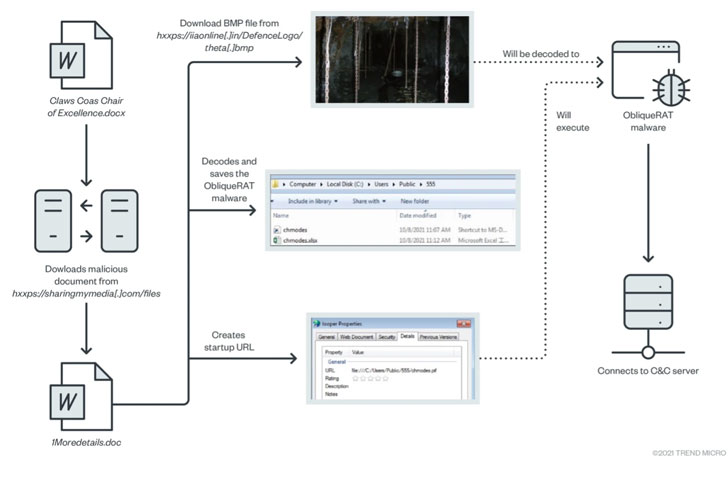

Tehdit aktörünün aynı zamanda, saldırıların ağırlıklı olarak sosyal mühendislik ve giriş noktası olarak USB tabanlı bir solucan üzerinde bankacılık yapmasıyla, çalışma tarzı konusunda tutarlı olduğu biliniyor. Grubun cephaneliğindeki ortak unsurlar arasında, son kampanyalar ObliqueRAT sunmak için evrimleşmiş olsa da, saldırganların güvenliği ihlal edilmiş sistemlere kapsamlı erişime izin veren CrimsonRAT adlı bir Windows arka kapısı var.

CrimsonRAT, ana amacı ekran görüntüleri, tuş vuruşları ve çıkarılabilir sürücülerden dosyalar dahil olmak üzere hedeflenen Windows sistemlerinden bilgi almak ve sızdırmak ve bunları saldırganın komut ve kontrol sunucusuna yüklemek olan bir .NET ikili dosyası olarak biçimlendirilmiştir.

Araç setine yapılan yeni ekleme, kimlik avı bağlantıları aracılığıyla dağıtılan başka bir özel Android RAT'dir. Bir YouTube uygulaması görünümünde olan CapraRAT'ın AndroRAT adlı açık kaynaklı bir RAT'ın değiştirilmiş bir versiyonu olduğu söyleniyor ve kurbanların konumlarını, telefon kayıtlarını ve iletişim bilgilerini toplama yeteneği de dahil olmak üzere çeşitli veri sızdırma işlevleriyle birlikte geliyor.

Bu, bilgisayar korsanlığı grubunun Android RAT'leri ilk kez kullandığı zamandan çok uzak. Mayıs 2018'de Pakistan'daki insan hakları savunucuları, telefon görüşmelerini ve mesajları ele geçirmek, fotoğrafları sifonlamak ve nerede olduklarını takip etmek için StealthAgent adlı Android casus yazılımı tarafından hedef alındı.

Ardından, 2020'de Şeffaf Kabile tarafından düzenlenen saldırı kampanyaları, AhMyth Android RAT'ın pornoyla ilgili bir uygulama ve Aarogya Setu COVID-19 izleme uygulamasının sahte bir sürümü gibi görünen değiştirilmiş bir sürümünü bırakmak için askeri temalı cazibelerden yararlanmayı içeriyordu.

Bu tür saldırıları azaltmak için, kullanıcılara istenmeyen e-postalara dikkat etmeleri, bağlantılara tıklamaktan veya bilinmeyen gönderenlerden gelen e-posta eklerini indirmekten kaçınmaları, yalnızca güvenilir kaynaklardan uygulama yüklemeleri ve uygulamalar tarafından istenen izinleri verirken dikkatli olmaları önerilir.

Kaynak: https://thehackernews.com/2022/02/new-caprarat-android-malware-targets.html

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.