Cobalt Strike ile Hedeflenen Savunmasız Microsoft SQL Sunucuları

Tehdit analistleri, savunmasız Microsoft SQL Sunucularına Cobalt Strike işaretleri yükleyen ve daha derin sızmalara ve ardından kötü amaçlı yazılım bulaşmalarına yol açan yeni bir saldırı dalgası gözlemledi.

MS-SQL Server, büyük internet uygulamalarını küçük tek sistemli uygulamalara güç sağlayan popüler bir veritabanı yönetim sistemidir.

Ancak, bu dağıtımların çoğu, halka açık olarak zayıf parolalarla İnternet'e maruz kaldıkları için yeterince güvenli değildir ve Ahn Lab'ın ASEC tarafından hazırlanan bir rapora göre, bilinmeyen bir tehdit aktörü bundan yararlanıyor.

Cobalt Strike ile MS-SQL'i Hedefleme

Saldırılar, muhtemelen halka açık MS-SQL sunucuları olan açık bir TCP bağlantı noktası 1433 olan sunucuları tarayan tehdit aktörleriyle başlar. Saldırgan daha sonra parolayı kırmak için kaba kuvvet ve sözlük saldırıları gerçekleştirir. Saldırının her iki yöntemle de çalışması için hedef parolanın zayıf olması gerekir.

Saldırgan yönetici hesabına erişip sunucuya giriş yaptığında, ASEC araştırmacıları onların Lemon Duck, KingMiner ve Vollgar gibi madeni para madencilerini düşürdüklerini gördü. Ek olarak, tehdit aktörü, kalıcılık sağlamak ve yanal hareket gerçekleştirmek için sunucuyu Cobalt Strike ile arka kapıya açar.

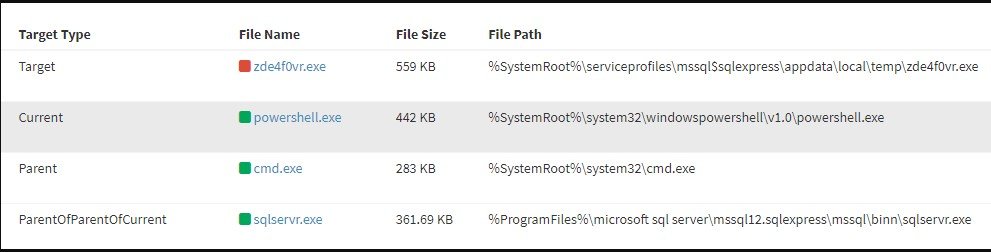

Cobalt Strike, güvenliği ihlal edilmiş MS-SQL'e bir komut kabuğu işlemi (cmd.exe ve powershell.exe) aracılığıyla indirilir ve algılamadan kaçınmak için MSBuild.exe'ye enjekte edilir ve yürütülür.

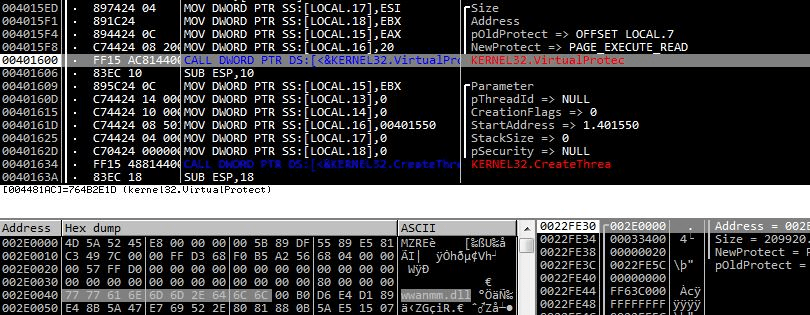

Yürütmeden sonra, meşru Windows wwanmm.dll işlemine bir işaret verilir ve bir sistem kitaplığı dosyasında gizli kalırken saldırganın komutlarını bekler.

Ahn Lab'in ASEC grubu tarafından hazırlanan raporda, "Saldırganın komutunu alan ve kötü niyetli davranışı gerçekleştiren işaret, şüpheli bir bellek alanında bulunmadığından ve bunun yerine wwanmm.dll normal modülünde çalıştığından, bellek tabanlı algılamayı atlayabilir" diye açıklıyor.

Cobalt Strike, güçlü özelliklerini kötü niyetli operasyonları için özellikle yararlı bulan siber suçlular tarafından yaygın olarak kötüye kullanılan ticari bir kalem testi (saldırı amaçlı güvenlik) aracıdır.

Lisans başına 3.500 dolarlık araç, etik bilgisayar korsanlarının ve kırmızı ekiplerin güvenlik duruşlarını artırmak isteyen kuruluşlara karşı gerçek saldırıları simüle etmelerine yardımcı olmak için tasarlandı, ancak kırık sürümlerin sızdırıldığı andan itibaren, tehdit aktörleri tarafından kullanımı kontrolden çıktı.

Artık Squirrelwaffle, Emotet, kötü amaçlı yazılım operatörleri, fırsatçı saldırılar, Linux hedefleme grupları, karmaşık düşmanlar ve saldırılar gerçekleştirirken genellikle fidye yazılımı çeteleri tarafından kullanılıyor.

Tehdit aktörlerinin onu bu kadar çok kötüye kullanmalarının nedeni, aşağıdakileri içeren zengin işlevselliğidir:

- Komut yürütme

- Tuş günlüğü

- Dosya işlemleri

- SOCKS proxy'si

- Ayrıcalık yükseltme

- Mimikatz (kimlik bilgilerini çalma)

- bağlantı noktası taraması

Ayrıca, "beacon" olarak adlandırılan Cobalt Strike aracısı dosyasız kabuk kodudur, bu nedenle özellikle kötü yönetilen sistemlerde güvenlik araçları tarafından algılanma şansı azalır.

AhnLab'ın verileri, son saldırı dalgasını destekleyen tüm indirme URL'lerinin ve C2 sunucusu URL'lerinin aynı saldırganı işaret ettiğini gösteriyor.

MS-SQL sunucunuzu bu tür saldırılara karşı korumak için güçlü bir yönetici parolası kullanın, sunucuyu bir güvenlik duvarının arkasına yerleştirin, her şeyi günlüğe kaydedin ve şüpheli eylemleri izleyin, mevcut güvenlik güncellemelerini uygulayın ve politikaları incelemek ve uygulamak için bir veri erişim denetleyicisi kullanın.

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.