ABD ve İngiltere, Yeni Cyclops Blink Kötü Amaçlı Yazılımını Rus Devlet Bilgisayar Korsanlarına Bağladı

Cyclops Blink adlı yeni kötü amaçlı yazılım, bugün ABD ve İngiltere siber güvenlik ve kolluk kuvvetleri tarafından yayınlanan ortak bir güvenlik danışma belgesinde Rus destekli Sandworm hack grubuyla ilişkilendirildi.

Sandworm operatörleri tarafından en az Haziran 2019'dan beri bir botnet oluşturmak için kullanılan kötü amaçlı yazılım, WatchGuard Firebox ve diğer Küçük Ofis/Ev Ofisi (SOHO) ağ cihazlarını hedefliyor.

İngiltere Ulusal Siber Güvenlik Merkezi bugün yaptığı açıklamada, "Cyclops Blink adlı kötü amaçlı yazılım, 2018'de ortaya çıkan VPNFilter kötü amaçlı yazılımının yerini alıyor gibi görünüyor ve dağıtımı Sandworm'un ağlara uzaktan erişmesine izin verebilir" dedi.

Ortak danışma belgesi, "VPNFilter ile ortak olarak, Cyclops Blink dağıtımı da gelişigüzel ve yaygın görünüyor" diye ekliyor.

"Oyuncu şu ana kadar öncelikle Cyclops Blink'i WatchGuard cihazlarına dağıttı, ancak Sandworm'un kötü amaçlı yazılımı diğer mimariler ve donanım yazılımı için derleyebilmesi muhtemeldir."

WatchGuard bugün kendi tavsiyesini yayınladı ve Cyclops Blink'in, çoğunlukla ticari müşteriler tarafından kullanılan cihazlar olan tüm aktif WatchGuard güvenlik duvarı cihazlarının yaklaşık %1'ini etkilemiş olabileceğini söyledi.

Ürün yazılımı güncellemeleri yoluyla kalıcılık

NCSC, FBI, CISA ve NSA analizine göre, kötü amaçlı yazılım ayrıca komut ve kontrol sunucusuna dosya yüklemek/indirmek, cihaz bilgilerini toplamak ve çıkarmak ve kötü amaçlı yazılımı güncellemek için özel olarak geliştirilmiş modüllerle birlikte gelir.

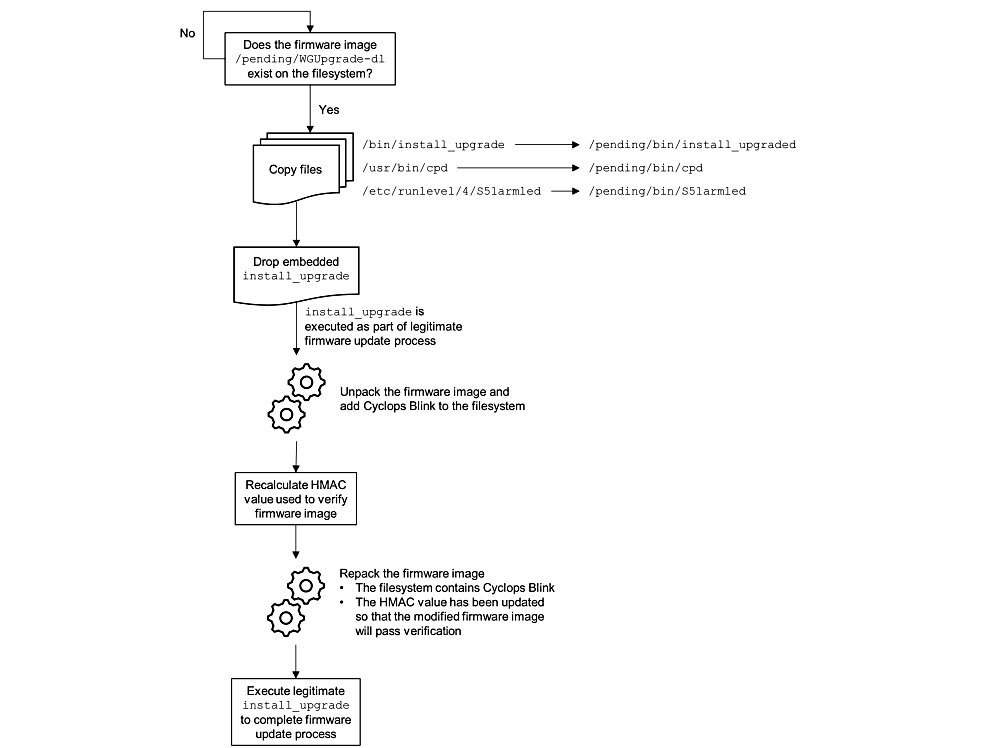

Kötü amaçlı yazılım, kötü amaçlı kod enjekte ederek ve yeniden paketlenmiş ürün yazılımı görüntülerini dağıtarak, güvenliği ihlal edilmiş sistemlere erişimi sürdürmek için virüslü cihazların meşru ürün yazılımı güncelleme kanallarını kullanır.

Ajanslar, "Cyclops Blink, yeniden başlatma sırasında ve yasal ürün yazılımı güncelleme süreci boyunca devam ediyor. Bu nedenle, etkilenen kuruluşlar kötü amaçlı yazılımı kaldırmak için adımlar atmalıdır."

"WatchGuard, FBI, CISA ve NCSC ile yakın bir şekilde çalıştı ve standart olmayan bir yükseltme işlemi aracılığıyla WatchGuard cihazlarında Cyclops Blink'in algılanmasını ve kaldırılmasını sağlamak için araçlar ve rehberlik sağladı."

Etkilenen cihazlardaki tüm hesapların güvenliğinin ihlal edildiği varsayılmalı ve kuruluşlar, etkilenen ağ cihazlarının yönetim arayüzüne İnternet erişimini derhal kaldırmalıdır.

Sandworm tehdit grubu

Sandworm (aynı zamanda Voodoo Bear, BlackEnergy ve TeleBots olarak da takip edilir) 2000'lerin ortalarından beri aktif olan Rus sponsorluğundaki seçkin bir siber casusluk grubudur.

Üyelerinin, Rus GRU'nun Ana Özel Teknolojiler Merkezi'nin (GTsST) 74455 Biriminin askeri hackerları olduğuna inanılıyor.

Bu bilgisayar korsanlığı grubu, 2015 ve 2016'daki Ukrayna kesintilerinin [ 1 , 2 , 3 ] arkasındaki BlackEnergy kötü amaçlı yazılımının yanı sıra Ukrayna bankalarını hedef alan KillDisk silecek saldırılarıyla bağlantılıdır.

Sandworm, Haziran 2017'den itibaren dünya çapındaki şirketlere tahmini milyarlarca değer zarar veren NotPetya fidye yazılımının da arkasında.

Ekim 2020'de ABD Adalet Bakanlığı, PyeongChang 2018 Kış Olimpiyatları, 2017 Fransa seçimleri ve NotPetya fidye yazılımı saldırısıyla ilgili bilgisayar korsanlığı faaliyetleri nedeniyle altı Sandworm operatörünü suçladı.

Grup ayrıca, Fransız ulusal siber güvenlik kurumu ANSSI tarafından, Fransız şirketlerinin ağlarına yönelik Centreon tedarik zinciri saldırısına ve Şubat 2021'de birden fazla Fransız BT sağlayıcısının ihlallerine bağlandı.

Sandworm'un Cyclops Blink kötü amaçlı yazılımı hakkında, tehlike göstergeleri ve Yara kuralları ve imzaları da dahil olmak üzere ek bilgiler, NCSC'nin kötü amaçlı yazılım analiz raporunun sonunda bulunabilir [ PDF ].

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.