Yeni Linux Botnet, Log4J’den Yararlanıyor, İletişim İçin DNS Tünelini Kullanıyor

Yakın zamanda keşfedilen ve aktif geliştirme aşamasında olan bir botnet, Linux sistemlerini hedef alıyor ve onları hassas bilgileri çalmaya, rootkit'ler kurmaya, ters kabuklar oluşturmaya ve web trafiği proxy'leri olarak hareket etmeye hazır bir bot ordusuna tuzağa düşürmeye çalışıyor.

Qihoo 360'ın Ağ Güvenliği Araştırma Laboratuvarı'ndaki (360 Netlab) araştırmacılar tarafından B1txor20 olarak adlandırılan yeni bulunan kötü amaçlı yazılım, saldırılarını Linux ARM, X64 CPU mimarisi cihazlarına odaklıyor.

Botnet, yeni ana bilgisayarlara bulaşmak için Log4J güvenlik açığını hedefleyen açıklardan yararlanır; bu, düzinelerce satıcının savunmasız Apache Log4j günlük kitaplığını kullandığını gören çok çekici bir saldırı vektörüdür.

Araştırmacılar, B1txor20 botnet'i ilk kez 9 Şubat'ta, ilk örneğin bal küpü sistemlerinden biri tarafından tuzağa düşürüldüğünde fark ettiler.

Toplamda, arka kapı, SOCKS5 proxy, kötü amaçlı yazılım indirme, veri hırsızlığı, keyfi komut yürütme ve rootkit yükleme işleviyle birlikte toplam dört kötü amaçlı yazılım örneği yakaladılar.

C2 iletişim trafiğini gizlemek için kullanılan DNS tüneli

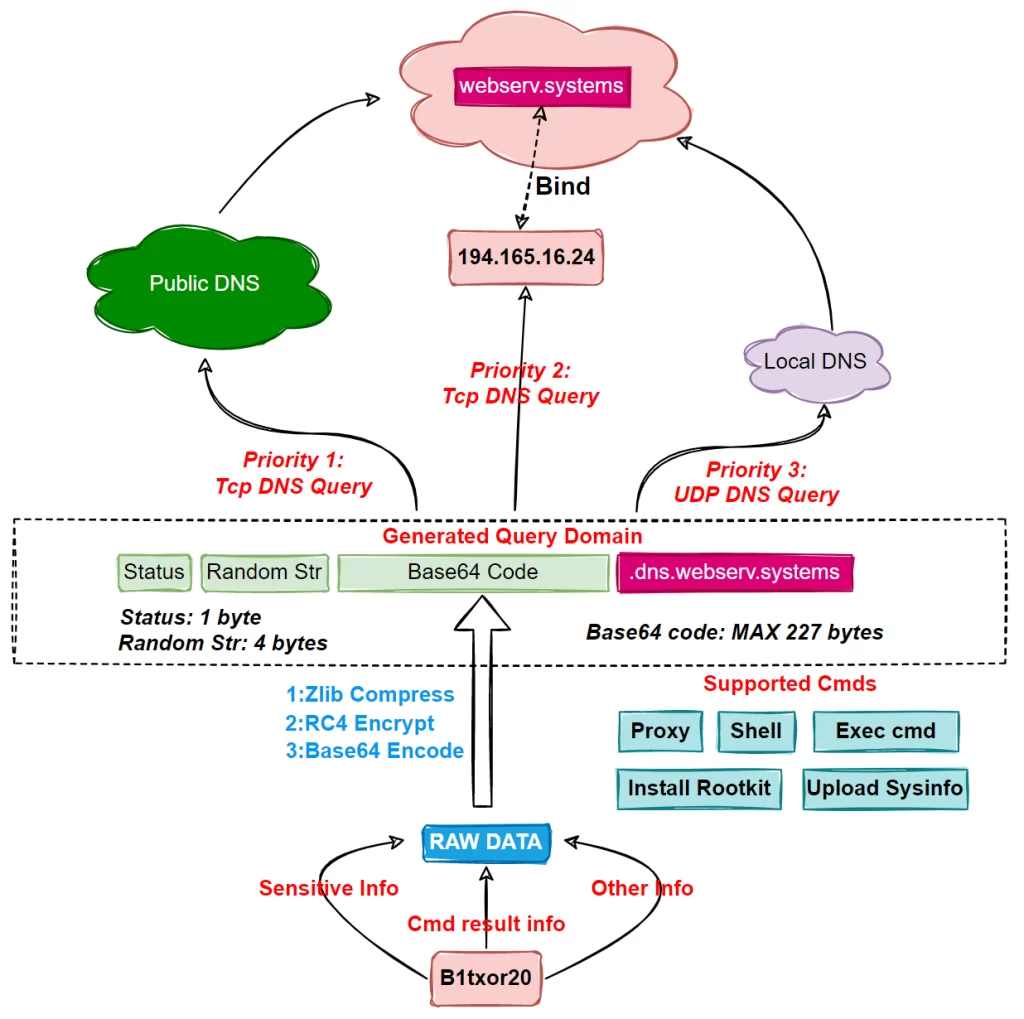

Bununla birlikte, B1txor20 kötü amaçlı yazılımını öne çıkaran şey, tehdit aktörleri tarafından kötü amaçlı yazılımları ve verileri tünellemek için DNS protokolünden yararlanmak için kullanılan eski ama yine de güvenilir bir teknik olan komuta ve kontrol (C2) sunucusuyla iletişim kanalları için DNS tünellemesinin kullanılmasıdır. DNS sorguları aracılığıyla.

Araştırmacılar, "Bot, çalınan hassas bilgileri, komut yürütme sonuçlarını ve iletilmesi gereken diğer bilgileri, belirli kodlama tekniklerini kullanarak gizledikten sonra, DNS talebi olarak C2'ye gönderir" dedi.

"Talebi aldıktan sonra C2, DNS talebine yanıt olarak payload'u Bot tarafına gönderir. Bu sayede Bot ve C2, DNS protokolü yardımıyla iletişim kurar."

360 Netlab araştırmacıları ayrıca, kötü amaçlı yazılımın geliştiricilerinin daha geniş bir dizi özellik içermesine rağmen hepsinin etkinleştirilmediğini buldu.

Bu, muhtemelen devre dışı bırakılan özelliklerin hala sorunlu olduğunun ve B1txor20'nin yaratıcılarının bunları geliştirmek ve gelecekte açmak için hala çalıştıklarının bir işaretidir.

Güvenlik ihlali göstergeleri (IOC'ler) ve desteklenen tüm C2 talimatlarının bir listesi dahil olmak üzere ek bilgiler 360 Netlab raporunun sonunda bulunabilir.

Botnet'ler tarafından devam eden Log4J kullanımı

Açıklanmasından bu yana, Çin, İran, Kuzey Kore ve Türkiye'deki hükümetlerle bağlantılı devlet destekli hack grupları ve fidye yazılımı çeteleri tarafından kullanılan erişim komisyoncuları da dahil olmak üzere , birden fazla tehdit aktörü saldırılarında Log4Shell açıklarından yararlandı.

360 Netlab araştırmacısı, "Log4J güvenlik açığı ortaya çıktığından beri, vagona giderek daha fazla kötü amaçlı yazılım atıldığını görüyoruz, Elknot, Gafgyt, Mirai çok tanıdık" dedi.

Örneğin, Aralık ayında, tehdit aktörlerinin Log4J güvenlik açığından yararlanarak savunmasız Linux cihazlarına Mirai ve Muhstik Linux kötü amaçlı yazılımlarını bulaştırdığını tespit ettiler.

Bu botnet'lerin IoT cihazlarını ve sunucularını "işe aldığı" ve bunları kripto madencilerini dağıtmak ve büyük ölçekli DDoS saldırıları gerçekleştirmek için kullandığı görüldü.

Barracuda, bu ayın başlarında 360 Netlan'ın raporunu doğruladı ve DDoS için Mirai botnet varyantlarının ve kripto madenciliğinin aslan payını almasıyla savunmasız Log4j dağıtımlarını hedefleyen çeşitli yükleri tespit ettiklerini söyledi.

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.