iOS Kötü Amaçlı Yazılımı, Kamerayı ve Mikrofonu Gözetlemek İçin iPhone’un Kapanmasını Taklit Edebilir

Araştırmacılar, iPhone'ların kapatılmasını veya yeniden başlatılmasını taklit eden, kötü amaçlı yazılımların kaldırılmasını önleyen ve bilgisayar korsanlarının canlı bir ağ bağlantısı aracılığıyla gizlice mikrofonları gözetlemelerine ve hassas verileri almasına izin veren yeni bir teknik geliştirdiler.

Geçmişte, kötü amaçlı yazılım bir iOS cihazına bulaştığında, yalnızca cihazı yeniden başlatarak kaldırılabilir ve bu da kötü amaçlı yazılımı bellekten temizler.

Bununla birlikte, bu teknik, kapatma ve yeniden başlatma rutinlerini, bunların hiç olmasını önlemek için bağlar ve kötü amaçlı yazılımın, cihaz aslında hiçbir zaman kapatılmadığı için kalıcılık elde etmesine izin verir.

Araştırmacıların "NoReboot" olarak adlandırdığı bu saldırı, iOS'taki herhangi bir kusurdan yararlanmadığı ve bunun yerine insan düzeyindeki aldatmacaya dayandığı için Apple tarafından düzeltilemez.

İkna edici bir yeniden başlatmayı simüle etme

İPhone'u yeniden başlatmak için, yeniden başlatma seçeneği olan kaydırıcı görünene kadar güç düğmesini ve ses düğmesini basılı tutmalı ve ardından eylemin tamamlanması için yaklaşık 30 saniye beklemelisiniz.

Bir iPhone kapatıldığında, ekranı doğal olarak kararır, kamera kapanır, 3D dokunmatik geri bildirim uzun basışlara yanıt vermez, aramalardan ve bildirimlerden gelen sesler kapatılır ve tüm titreşimler yoktur.

ZecOps'tan güvenlik araştırmacıları, yukarıdaki tüm göstergeleri devre dışı bırakarak sahte bir kapatma yapmak için özel olarak hazırlanmış kodu üç iOS arka plan programına enjekte edebilen bir truva atı PoC (kavram kanıtı) aracı geliştirdi.

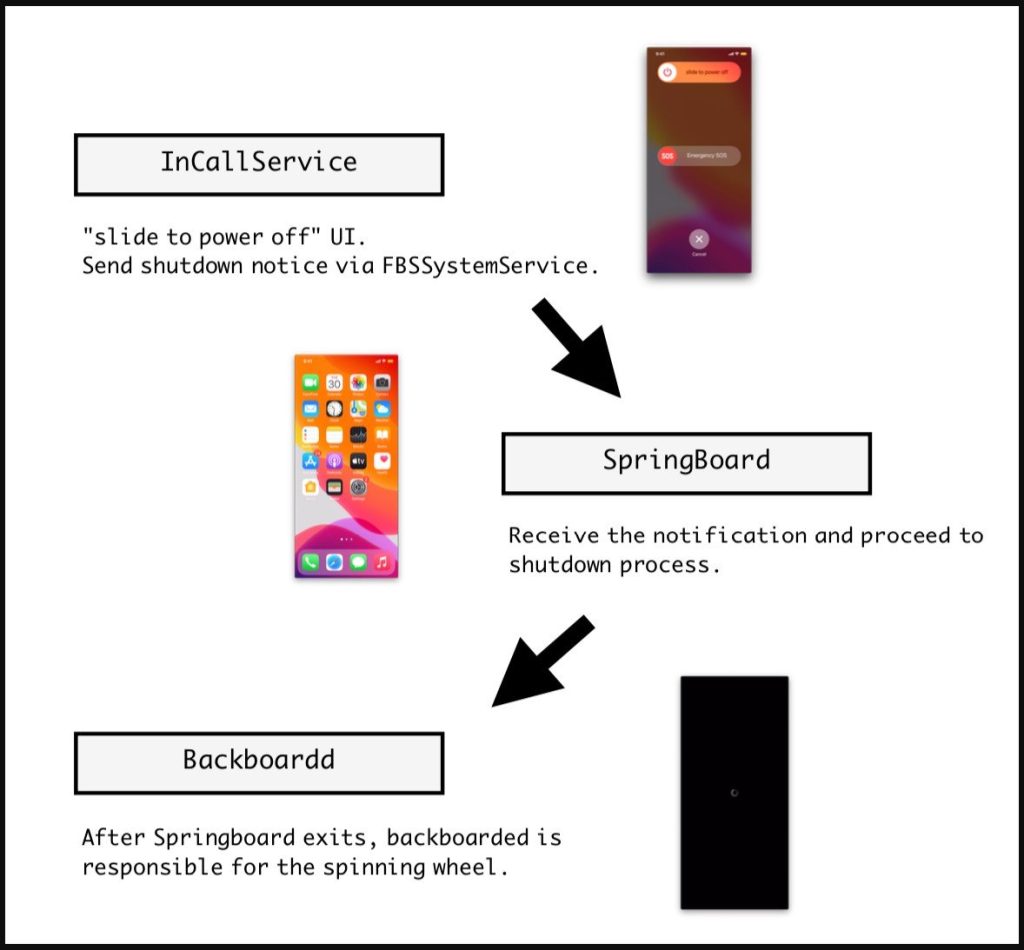

Truva atı, "SpringBoard"a (kullanıcı arabirimi etkileşim arka plan programı) gönderilen sinyali takarak kapatma olayını ele geçirir.

Truva atı, beklenen sinyal yerine "SpingBoard"u çıkmaya zorlayacak bir kod göndererek, cihazı kullanıcı girişine yanıt vermez hale getirir. Bu, bu durumda mükemmel bir gizlemedir, çünkü kapanma durumuna giren cihazlar doğal olarak artık kullanıcı girişlerini kabul etmez.

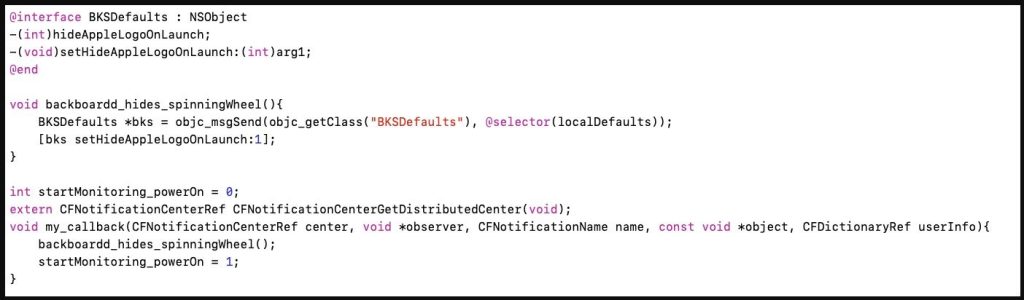

Ardından, "BackBoardd" arka plan programına, kapatma işleminin devam ettiğini gösteren çıkrık görüntüleme komutu verilir.

"BackBoardd", fiziksel düğme tıklamalarını ve ekran dokunma olaylarını zaman damgalarıyla günlüğe kaydeden başka bir iOS arka plan programıdır, bu nedenle kötüye kullanmak, truva atına, kullanıcının telefonu ne zaman "açmaya" çalıştığını bilme gücü verir.

Bu eylemleri izleyerek, kullanıcı, gerçek bir zorunlu yeniden başlatmadan kaçınarak düğmeyi olması gerekenden daha erken bırakması için aldatılabilir.

ZecOps, "NoReboot" saldırısındaki bir sonraki adımı şu şekilde açıklar:

Dosya SpringBoard'ı serbest bırakacak ve enjekte edilen dylib'imizde özel bir kod bloğunu tetikleyecektir. Yaptığı şey, kök ayrıcalığı elde etmek için yerel SSH erişiminden yararlanmaktır, ardından /bin/launchctl yeniden başlatma kullanıcı alanını çalıştırırız.

Bu, tüm işlemlerden çıkar ve çekirdeğe dokunmadan sistemi yeniden başlatır. Çekirdek yamalı kalır. Bu nedenle, kötü amaçlı kodun bu tür bir yeniden başlatmadan sonra çalışmaya devam etmesinde herhangi bir sorun olmayacaktır. Kullanıcı, yeniden başlatıldığında Apple Logosu efektini görecektir.

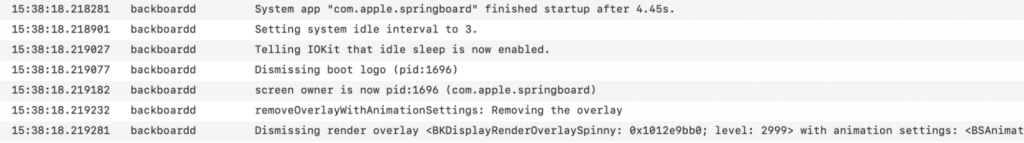

Bu da backboardd tarafından gerçekleştirilir. SpringBoard başlatıldığında, arkalık, SpringBoard'ın ekranı ele geçirmesine izin verir.

Kullanıcı, simüle edilmiş bir yeniden başlatmadan geçtiklerine dair hiçbir gösterge olmaksızın, beklendiği gibi çalışan tüm işlemler ve hizmetler ile normal bir kullanıcı arayüzüne döner.

Zecops, NoReboot tekniğini çalışırken gösteren bir video hazırlayarak, herhangi birinin cihazının kapalı olduğunu düşünmesini nasıl kolayca sağlayabileceğini gösteriyor.

Bir cihazın tamamen kapalı olduğuna asla güvenmeyin

Apple, iOS 15'te kullanıcıların iPhone'larını kapalı olsalar bile 'Find My' aracılığıyla bulmalarını sağlayan yeni bir özellik tanıttı.

In iOS 15, the phone is findable even when “Powered off”. pic.twitter.com/gfi4WJfula

— Costin Raiu (@craiu) September 27, 2021

Apple, bunun tam olarak nasıl çalıştığını açıklama zahmetine girmedi, ancak araştırmacılar, Bluetooth LPM yongasını aktif tutarak ve iPhone kapalıyken bile özerk bir şekilde çalışarak elde edildiğini buldular .

Cihazla tüm kullanıcı etkileşimi kapalıyken Bluetooth çipi, varsayılan 15 dakikadan daha uzun aralıklarla da olsa düşük güç modunda çalışarak yakındaki cihazlara varlığını duyurmaya devam ediyor.

Bu, telefonunuzu kapatsanız bile bir cihazın tamamen kapalı olduğuna asla güvenemeyeceğinizi gösterir.

Benzer şekilde, "NoReboot" tekniği, bir iPhone'un kapalı olup olmadığını fiziksel olarak algılamayı, cihazınızın kapalı göründüğü tüm dış görünüşlere göre imkansız hale getirir.

Ayrıca, kötü amaçlı yazılım geliştiricileri ve bilgisayar korsanları, enfeksiyonları temizlemek için iPhone'u yeniden başlatmanın olağan önerisinin artık işe yaramadığı bu teknikle artık iOS cihazlarda kalıcılık kazanabilir.

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.