Microsoft, Zloader Kötü Amaçlı Yazılımını Silmek İçin Dijital İmza Doğrulamasını Atladı

Yeni bir Zloader kampanyası, kötü amaçlı yazılım yüklerini dağıtmak ve 111 ülkeden binlerce kurbandan kullanıcı kimlik bilgilerini çalmak için Microsoft'un dijital imza doğrulamasından yararlanıyor.

MalSmoke olarak bilinen bir tehdit grubu tarafından düzenlenen kampanya, Kasım 2021'de başlamış gibi görünüyor ve bunu tespit eden Check Point araştırmacılarına göre, hala güçlü gidiyor.

Zloader (aka Terdot ve DELoader), ilk olarak 2015 yılında tespit edilen ve sızan sistemlerden hesap kimlik bilgilerini ve çeşitli hassas özel bilgileri çalabilen bir bankacılık kötü amaçlı yazılımıdır.

Daha yakın zamanlarda, Zloader gibi Ransomware yükler de dahil olmak üzere, enfekte cihazlarda daha payload düşmesi kullanılmıştır ryuk ve egregor.

MalSmoke, spam posta ve kötü amaçlı reklamcılıktan yetişkinlere yönelik içerik yemlerini kullanmaya kadar bilgi çalan kötü amaçlı yazılımları dağıtmanın çeşitli yollarını araştırdı .

Atera uzaktan yönetim yazılımını kötüye kullanma

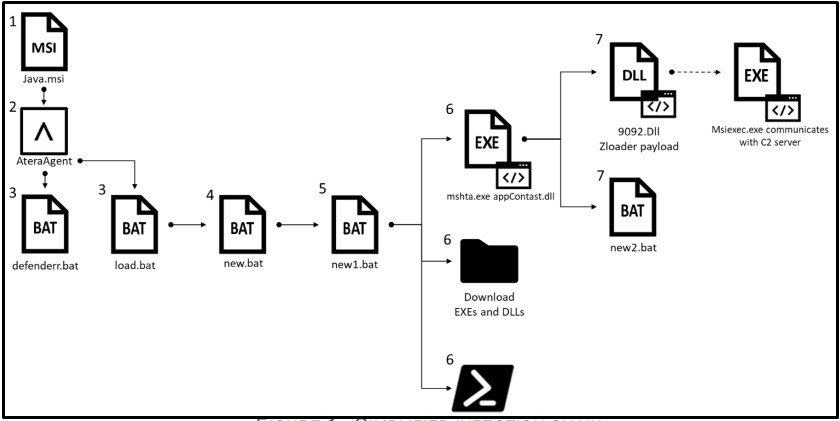

Check Point'teki araştırmacılar tarafından izlenen ve analiz edilen en son kampanyada, enfeksiyon, Atera'nın değiştirilmiş bir yükleyicisi olan bir "Java.msi" dosyasının teslim edilmesiyle başlar.

Atera, BT sektöründe yaygın olarak kullanılan meşru bir kurumsal uzaktan izleme ve yönetim yazılımıdır. Bu nedenle, yükleyici biraz değiştirilmiş olsa bile, AV araçlarının kurbanı uyarması olası değildir.

Tehdit aktörlerinin kurbanları kötü amaçlı dosyayı indirmeleri için nasıl kandırdıkları belli değil, ancak korsan yazılım kaynaklarında bulunan çatlaklar veya hedefli kimlik avı e-postaları aracılığıyla olabilir.

Yürütme üzerine, Atera bir aracı oluşturur ve uç noktayı tehdit aktörünün kontrolü altındaki bir e-posta adresine atar.

Saldırganlar daha sonra sisteme tam uzaktan erişim elde eder, bu da komut dosyalarını çalıştırmalarına ve dosyaları, özellikle de Zloader kötü amaçlı yazılım yüklerini yüklemelerine veya indirmelerine olanak tanır.

Atera'nın uzaktan izleme çözümü, düşmanların saldırıyı gerçekleştirmesi için fazlasıyla yeterli olan 30 günlük ücretsiz deneme süresiyle birlikte gelir.

Zloader'ı Bırakmak

Kötü amaçlı yükleyicide bulunan toplu komut dosyaları, yönetici ayrıcalıklarına sahip olduklarından emin olmak, Windows Defender'a klasör dışlamaları eklemek ve "cmd.exe" ve görev yöneticisi gibi araçları devre dışı bırakmak için bazı kullanıcı düzeyinde kontroller gerçekleştirir.

Ardından, aşağıdaki ek dosyalar %AppData% klasörüne indirilir:

- 9092.dll – ana yük, Zloader.

- adminpriv.exe – Programların yükseltilmiş ayrıcalıklarla çalıştırılmasını sağlayan Nsudo.exe.

- appContast.dll – 9092.dll ve new2.bat'ı çalıştırmak için kullanılır.

- yeniden başlatma.dll - ayrıca 9092.dll'yi çalıştırmak için kullanılır.

- new2.bat – "Yönetici Onay Modu"nu devre dışı bırakır ve bilgisayarı kapatır.

- auto.bat – önyükleme kalıcılığı için Başlangıç klasörüne yerleştirilir.

Zloader, "regsvr32.exe" ile yürütülür ve C2 sunucusuyla (lkjhgfgsdshja[.]com) iletişim kuran "msiexec.exe" işlemine enjekte edilir.

Son olarak, "new2.bat" betiği, tüm uygulamaların ayrıcalıklarını yönetici düzeyine ayarlamak için kayıt defterini düzenler. Bu değişikliğin etkili olması için yeniden başlatma gerekir, bu nedenle kötü amaçlı yazılım bu noktada virüslü sistemi yeniden başlatmaya zorlar.

Microsoft kod imzalama kontrolleri atlandı

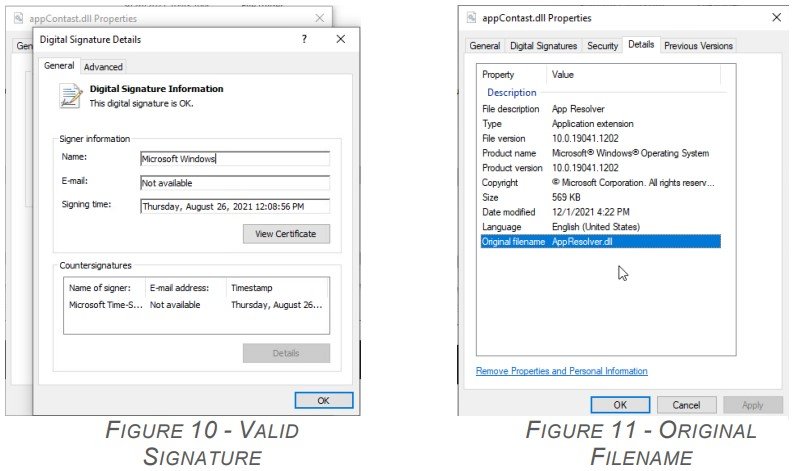

Kontrol Noktası analistleri doğruladı OS esasen olarak güvenir böylece Zloader yükü ve kayıt defteri-düzenleme komut dosyasını çalıştırır appContast.dll, geçerli bir kod imzası taşıdığı.

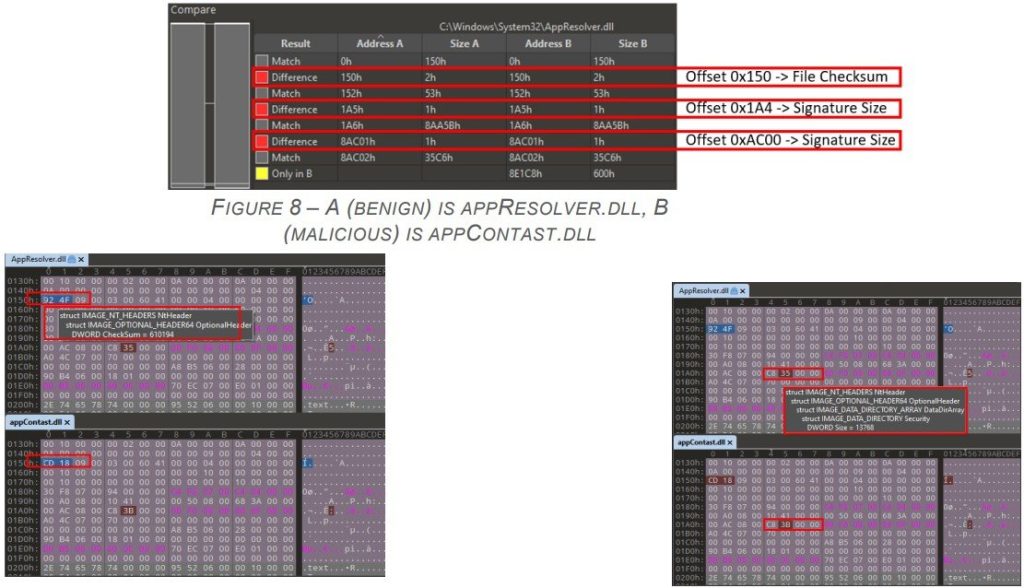

Analistler, değiştirilmiş DLL'yi orijinal olanla (Atera'nın) karşılaştırdılar ve sağlama toplamında ve imza boyutunda küçük değişiklikler buldular.

Bu ince değişiklikler, e-imzanın geçerliliğini iptal etmek için yeterli değildir, ancak aynı zamanda birisinin bir dosyanın imza bölümüne veri eklemesine izin verir.

Microsoft, 2012'den beri bu güvenlik açığını biliyor ( CVE-2020-1599 , CVE-2013-3900 ve CVE-2012-0151 ) ve giderek daha katı dosya doğrulama ilkeleri yayınlayarak bunu düzeltmeye çalıştı. Ancak, bazı nedenlerden dolayı bunlar varsayılan olarak devre dışı kalır.

Bu eski danışma belgesinde ayrıntılı olarak açıklandığı gibi daha katı ilkeleri etkinleştirerek bu sorunu kendiniz gidermeye ilişkin talimatları bulabilirsiniz .

Alternatif olarak, aşağıdaki satırları Not Defteri'ne yapıştırabilir, dosyayı .reg uzantılı olarak kaydedebilir ve çalıştırabilirsiniz.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

"EnableCertPaddingCheck"="1"

Öncelikle Kuzey Amerika'dan gelen kurbanları vurdu

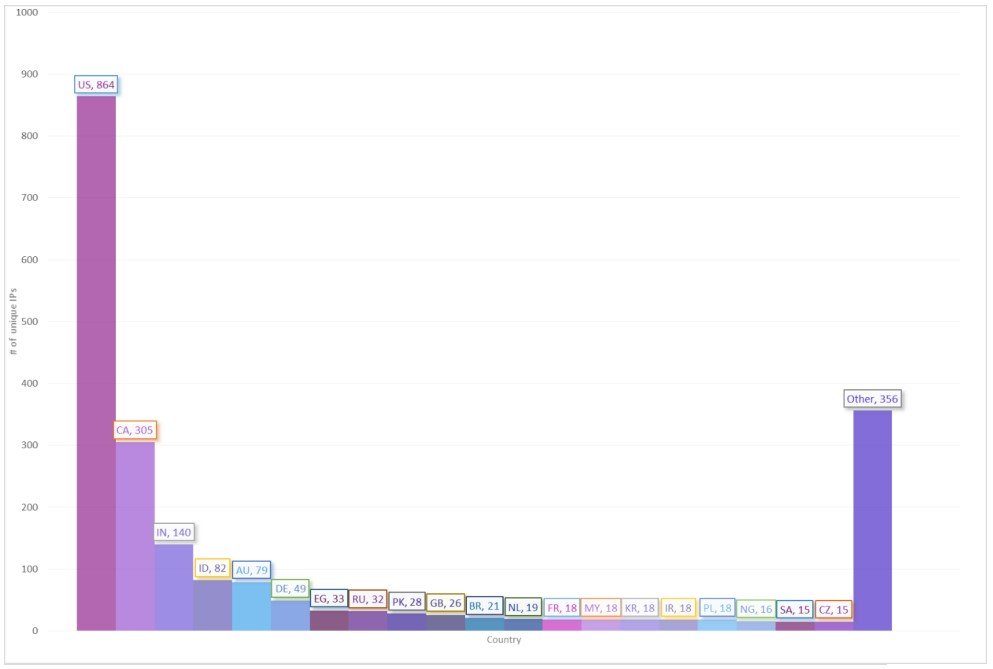

2 Ocak 2021 itibariyle, en son Zloader kampanyası, 864'ü ABD merkezli IP adreslerine ve 305'i Kanada'dan olmak üzere 2.170 benzersiz sisteme bulaştı.

Kurbanların sayısı endişe verici derecede büyük görünmese de, bu saldırılar oldukça hedefli ve her kurbanda önemli hasara neden olabilir.

Enfeksiyon vektörü bilinmediğinden, bu tehdide karşı korunmanın en iyi yolu, politika sıkılaştırma önerilerini takip etmek ve proaktif tehdit tespiti için Check Point araştırmacıları tarafından sağlanan IoC'leri (uzlaşma göstergeleri) kullanmaktır.

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.