İranlı Hackerlar, PowerShell Arka Kapısını Dağıtmak için Log4j Güvenlik Açığını Kullanıyor

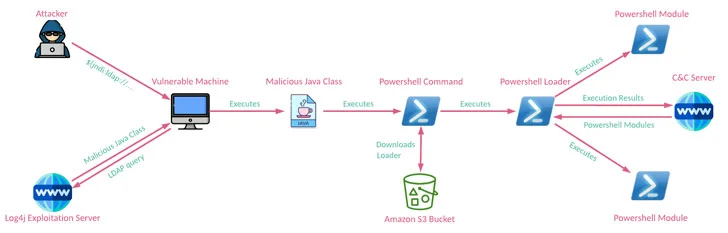

İran devlet destekli bir aktörün, kamuya açık Java uygulamalarındaki Log4Shell kusurunu taradığı ve istismar sonrası takip için "CharmPower " adlı şimdiye kadar belgelenmemiş PowerShell tabanlı modüler bir arka kapı dağıtmaya çalıştığı gözlemlendi.

Check Point'ten araştırmacılar bunu yayınlayan bir raporda, "Aktörün saldırı kurulumu, istismar için temel açık kaynaklı aracı kullandıkları ve operasyonlarını önceki altyapıya dayandırdıkları için açıkça aceleye getirildi, bu da saldırının tespit edilmesini ve ilişkilendirilmesini kolaylaştırdı" dedi.

İsrailli siber güvenlik şirketi, saldırıyı APT35 olarak bilinen ve aynı zamanda Charming Kitten, Phosphorus ve TA453 kod adları kullanılarak izlenen bir grupla ilişkilendirdi ve daha önce tehdit aktörü tarafından kullanılan altyapı olarak tanımlanan araç setleriyle örtüşmelere atıfta bulundu.

Log4Shell namı diğer CVE-2021-44228 (CVSS puanı: 10.0), popüler Log4j günlük kitaplığındaki, başarıyla kullanılırsa, güvenliği ihlal edilmiş sistemlerde rastgele kodun uzaktan yürütülmesine yol açabilecek kritik bir güvenlik açığıyla ilgilidir.

Log4j kütüphanesinin yaygın kullanımıyla birleşen sömürünün kolaylığı, son kamuya açıklanmasından bu yana baş döndürücü bir dizi saldırı gerçekleştirme fırsatını yakalayan kötü aktörler sürüsünü cezbetse bile, geniş bir hedef havuzu yarattı.

Microsoft daha önce APT35'in Log4j istismarını edinme ve değiştirme çabalarına dikkat çekmiş olsa da, en son bulgular, bilgisayar korsanlığı grubunun, sonraki aşama modüllerini alabilen ve verileri bir komuta ve kontrole aktarabilen PowerShell implantını dağıtmak için kusuru operasyonel hale getirdiğini gösteriyor ( C2) sunucu.

CharmPower'ın modülleri ayrıca sistem bilgilerini toplama, kurulu uygulamaları listeleme, ekran görüntüleri alma, çalışan süreçleri numaralandırma, C2 sunucusundan gönderilen komutları yürütme ve bu bileşenler tarafından oluşturulan kanıt işaretlerini temizleme özellikleri de dahil olmak üzere çeşitli istihbarat toplama işlevlerini destekler.

Açıklama, Microsoft ve NHS'nin , VMware Horizon çalıştıran internete yönelik sistemlerin web kabuklarını ve NightSky adlı bir fidye yazılımı türünü dağıtmayı hedeflediği konusunda uyardığı sırada geldi. Geçmişte LockFile, AtomSilo ve Rook fidye yazılımlarını da dağıttı.

Dahası , Microsoft ,Çin dışında faaliyet gösteren bir başka tehdit aktörü grubu olan Hafnium'un da tipik hedeflemelerini genişletmek için sanallaştırma altyapısına saldırmak için güvenlik açığını kullandığı gözlemlendi.

Araştırmacılar, "Log4j güvenlik açığından yararlanma yeteneklerine ve CharmPower arka kapısının kod parçalarına bakılırsa, aktörler vites değiştirebiliyor ve saldırılarının her aşaması için aktif olarak farklı uygulamalar geliştirebiliyor" dedi.

Kaynak: https://thehackernews.com/2022/01/iranian-hackers-exploit-log4j.html

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.