Endüstriyel Firmalarda Kimlik Bilgilerini Çalan ‘Anomalous’ Casus Yazılımı

Araştırmacılar, endüstriyel işletmeleri hedef alan, e-posta hesabı kimlik bilgilerini çalmayı ve mali dolandırıcılık yapmayı veya bunları başka aktörlere satmayı amaçlayan birkaç casus yazılım kampanyasını ortaya çıkardı.

Oyuncular, kullanıma hazır casus yazılım araçlarını kullanıyor, ancak algılamadan kaçınmak için her bir varyantı yalnızca çok sınırlı bir süre için dağıtıyor.

Saldırılarda kullanılan emtia kötü amaçlı yazılım örnekleri arasında AgentTesla/Origin Logger, HawkEye, Noon/Formbook, Masslogger, Snake Keylogger, Azorult ve Lokibot sayılabilir.

Atipik bir saldırı

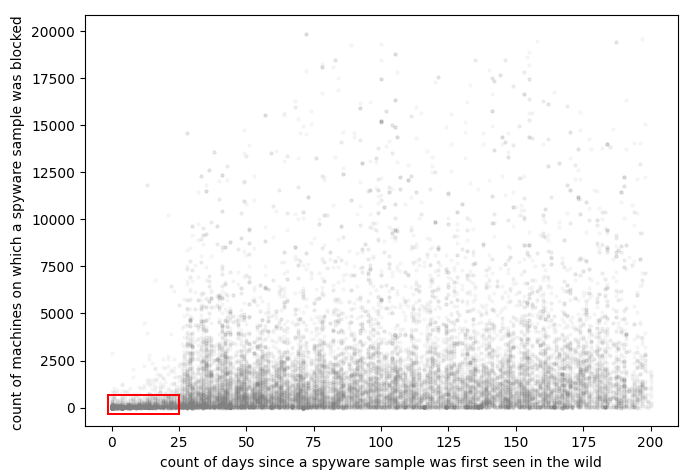

Kaspersky, sahada tipik olarak kabul edilenlere kıyasla çok kısa ömürlü olmaları nedeniyle bu casus yazılım saldırılarını 'Anomalous' olarak adlandırıyor.

Daha spesifik olarak, saldırıların ömrü yaklaşık 25 gün ile sınırlıdır, çoğu casus yazılım kampanyası ise birkaç ay hatta yıllarca sürer.

Bu kampanyalarda saldırıya uğrayan sistem sayısı her zaman yüzün altındadır ve bunların yarısı endüstriyel ortamlarda konuşlandırılmış ICS (entegre bilgisayar sistemleri) makineleridir.

Başka bir olağandışı unsur, verileri aktör tarafından kontrol edilen C2 sunucusuna sızdırmak için SMTP tabanlı iletişim protokolünü kullanmaktır.

C2 iletişimi için çoğu standart casus yazılım kampanyasında kullanılan HTTPS'nin aksine, SMTP yalnızca veri hırsızlığına yönelik tek yönlü bir kanaldır.

SMTP, ikili dosyaları veya diğer metin olmayan dosyaları getiremediği için tehdit aktörleri için yaygın bir seçim değildir, ancak basitliği ve normal ağ trafiğiyle uyum sağlama yeteneği sayesinde gelişir.

Sızmayı ilerletmek için kimlik bilgilerini çalmak

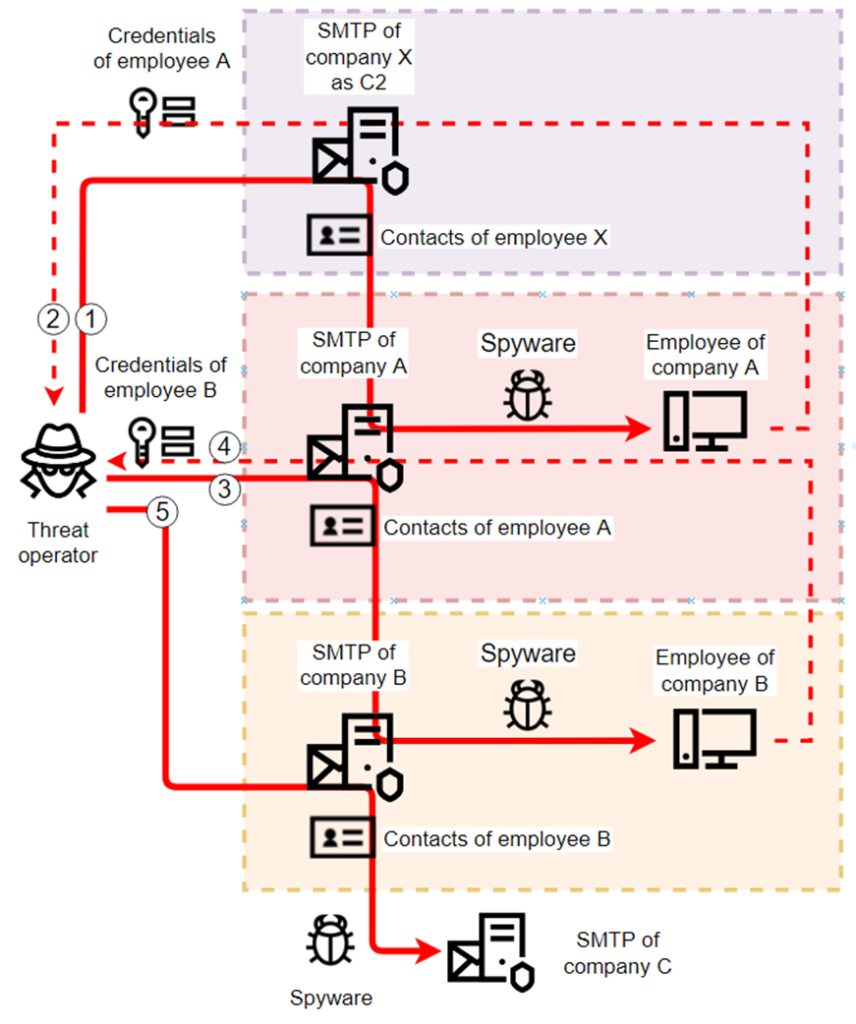

Oyuncular, şirket ağında daha derine sızmak ve yanlamasına hareket etmek için hedefli kimlik avı yoluyla edindikleri çalıntı çalışan kimlik bilgilerini kullanır.

Ayrıca, yeni saldırılar için C2 sunucuları olarak önceki saldırılarda güvenliği ihlal edilmiş kurumsal posta kutularını kullanırlar, bu da kötü niyetli dahili yazışmaların tespit edilmesini ve işaretlenmesini çok zorlaştırır.

"İlginç bir şekilde, kurumsal antispam teknolojileri, spam klasörlerindeki tüm çöp e-postalar arasında onları 'görünmez' hale getirerek, virüslü makinelerden çalınan kimlik bilgilerini sızdırırken saldırganların fark edilmeden kalmasına yardımcı oluyor." - Kaspersky'nin raporunu açıklar.

Rakamlar açısından analistler, geçici C2 sunucuları olarak kötüye kullanılan en az 2.000 kurumsal e-posta hesabı ve başka şekillerde kötüye kullanılan 7.000 e-posta hesabı belirledi.

Dark web pazarlarında satış

Bu kampanyalarda çalınan e-posta RDP, SMTP, SSH, cPanel ve VPN hesabı kimlik bilgilerinin çoğu, karanlık web pazarlarında yayınlanır ve sonunda diğer tehdit aktörlerine satılır.

Kaspersky'nin istatistik analizine göre, bu yasadışı pazarlarda satılan tüm RDP hesaplarının yaklaşık %3,9'u endüstriyel şirketlere ait.

RDP (uzak masaüstü protokolü) hesapları, siber suçlular için değerlidir çünkü güvenliği ihlal edilmiş makinelere uzaktan erişmelerini ve herhangi bir kırmızı bayrak göstermeden bir cihazla doğrudan etkileşim kurmalarını sağlar.

Tipik olarak, bu listeler, yıkıcı kötü amaçlı yazılımlarını dağıtmak için RDP erişimini kullanan fidye yazılımı aktörlerinin ilgisini tetikler.

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.