Bilgisayar Korsanları, Hükümet ve Savunma Hedeflerinde Casusluk Yapmak İçin MSHTML Kusurunu Kullandı

Siber güvenlik araştırmacıları Salı günü, Batı Asya'da ulusal güvenlik politikasını denetleyen üst düzey hükümet yetkililerini ve savunma endüstrisindeki bireyleri hedef alan çok aşamalı bir casusluk kampanyasını tamamladı.

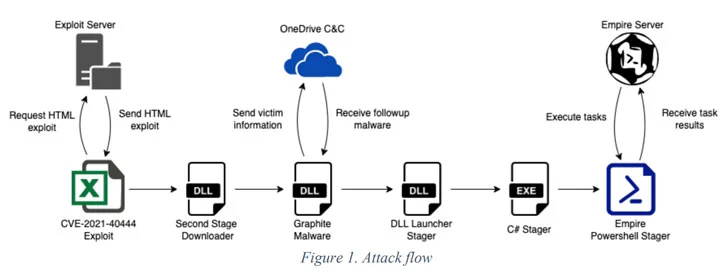

The Hacker News ile paylaşılan bir raporda ‘Saldırı, Microsoft OneDrive'ı bir komut ve kontrol (C2) sunucusu olarak kullandığı ve mümkün olduğunca gizli kalmak için altı aşamaya bölündüğü için benzersizdir, Trellix - güvenlik firmaları McAfee Enterprise'ın birleşmesinin ardından oluşturulan yeni bir şirket ve FireEye - ‘ denildi.

Trellix, "Bu tür bir iletişim, yalnızca meşru Microsoft etki alanlarına bağlanacağı ve herhangi bir şüpheli ağ trafiği göstermeyeceği için kötü amaçlı yazılımın kurbanların sistemlerinde fark edilmemesine olanak tanır."

Gizli operasyonla ilgili ilk faaliyet belirtilerinin 18 Haziran 2021 gibi erken bir tarihte başladığı ve 21 ve 29 Eylül'de iki kurbanın ve ardından 6 ve 8 Ekim arasındaki üç gün gibi kısa bir sürede 17 kurbanın daha bildirildiği söyleniyor.

Trellix, saldırıları orta derecede bir güvenle kaynak kodundaki, saldırı göstergelerindeki ve jeopolitik hedeflerdeki benzerliklere dayanarak 2020'de SolarWinds'in tehlikeye girmesinin arkasındaki tehdit aktörü olan Rusya merkezli APT28 grubuna bağladı.

Trellix güvenlik araştırmacısı Marc Elias, "Altyapı, kötü amaçlı yazılım kodlaması ve operasyonun nasıl kurulduğuna bağlı olarak çok yetenekli bir aktörle karşı karşıya olduğumuzdan son derece eminiz." dedi.

Bulaşma zinciri, MSHTML uzaktan kod yürütme güvenlik açığı (CVE-2021-40444) için bir istismar içeren bir Microsoft Excel dosyasının yürütülmesiyle başlar.

Yürütülebilir DLL dosyası, takip faaliyetleri için tehdit aktörleri tarafından geniş çapta kötüye kullanılan açık kaynaklı bir PowerShell tabanlı sömürü sonrası çerçevesi olan Empire'ı indiren ve yürüten ek aşamalı kötü amaçlı yazılımları almak için Microsoft Graph API aracılığıyla C2 sunucusu olarak OneDrive'ı kullanır.

Geliştirme, Microsoft ve SafeBreach Labs'in kötü amaçlı yazılım yerleştirme ve özel Cobalt Strike Beacon yükleyicileri dağıtma güvenlik açığını silahlandıran birden fazla kampanyayı açıklamasıyla birlikte MSTHML oluşturma motoru kusurunun devam eden sömürüsüne işaret ediyor.

Kaynak: https://thehackernews.com/2022/01/hackers-exploited-mshtml-flaw-to-spy-on.html

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.