BotenaGo Botnet Kodu GitHub’a Sızdı

Kötü amaçlı yazılım zaten milyonlarca yönlendiriciyi ve IoT cihazını riske atmıştı ve şimdi herhangi bir noob buna sahip olabilir.

BotenaGo botnet kaynak kodu GitHub'a sızdırıldı.

Saptanması zor kötü amaçlı yazılımı ilk kez Kasım 2021'de keşfeden AT&T Alien Labs, Çarşamba günü yayınladığı bir raporda, kaynak kodunun kötü amaçlı yazılım yazarlarına hazır olarak sunulmasının milyonlarca yönlendirici ve nesnelerin interneti (IoT) kullanmasını beklediğini söyledi. cihazlar risk altındadır.

Alien Labs güvenlik araştırmacısı Ofer Caspi, kaynak kodunun GitHub'a yüklenmesinin "kötü amaçlı yazılım yazarlarının kaynak kodunu kullanıp amaçlarına uyarlayabilmesi nedeniyle potansiyel olarak yeni kötü amaçlı yazılım türlerinde önemli bir artışa yol açabileceğini" yazdı. "Alien Labs, küresel olarak yönlendiricileri ve IoT cihazlarını hedefleyen BotenaGo türevlerine dayalı yeni kampanyalar görmeyi bekliyor."

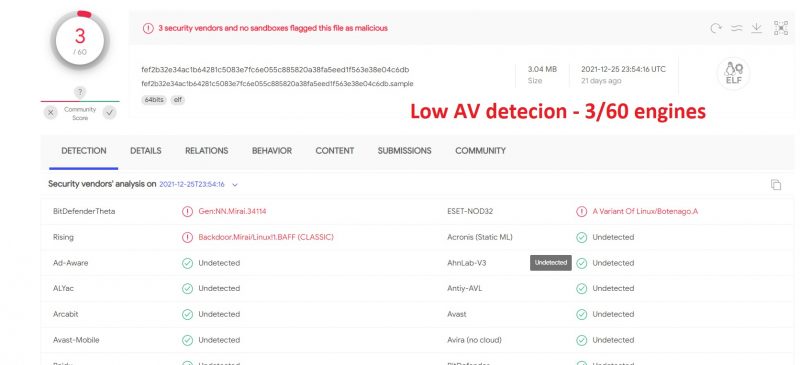

Caspi, dün itibariyle, BotenaGo ve türevleri için AV satıcı tespitinin, kötü amaçlı yazılımı tespit etme konusunda hala dibe yakın olduğunu ve Kasım ayında keşfedilen BotenaGo örneklerinin, sistemlere bulaşmak için çoğu AV yazılımını geride bıraktığını söyledi. en popüler botnetler: Mirai. Aşağıdaki VirusTotal ekran görüntüsü, ne kadar az sayıda AV programının (60 programdan üçünün) kötü amaçlı yazılımın yeni türevlerini algıladığını gösteriyor.

Sıska Kod, Kaslı Kötü Amaçlı Yazılım

Alien Labs, BotenaGo kaynak kodunun, araştırmacıların kötü amaçlı yazılımı keşfetmesinden bir ay önce, son derece popüler GitHub yazılım geliştirme platformuna yüklendiğini daha yeni keşfetti: Özellikle, 16 Ekim 2021'de yüklendi.

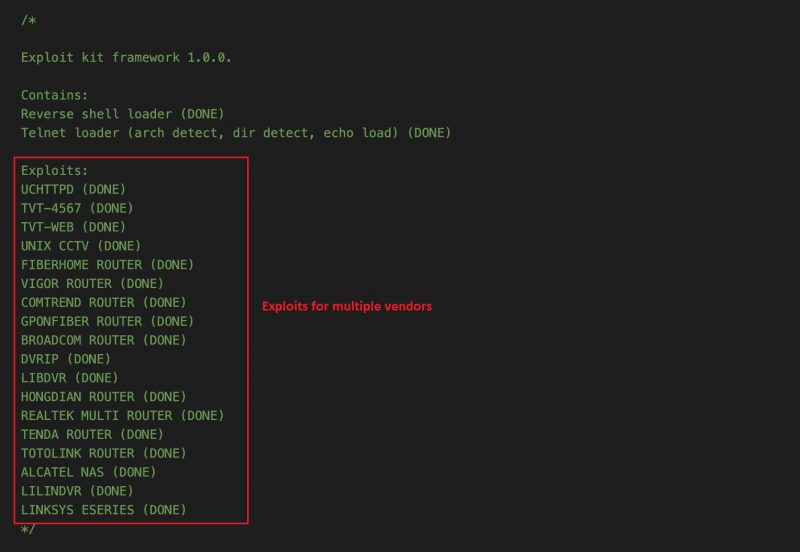

Caspi, "Sızıntı, kötü niyetli herhangi bir aktörün kötü amaçlı yazılımı kullanabileceği, değiştirebileceği ve yükseltebileceği anlamına geliyor," dedi Caspi, “hatta onu olduğu gibi derleyip kaynak kodunu, savunmasız cihazlara saldırmak için tüm BotenaGo'nun açıklarından yararlanma potansiyeline sahip bir istismar kiti olarak kullanabilir.”

Araştırmacılar ayrıca, aynı depoda toplanan çeşitli kaynaklardan ek bilgisayar korsanlığı araçları buldu.

Alien Labs, kötü amaçlı yazılım kaynak kodunu "basit ama verimli" olarak nitelendirdi ve toplamda yalnızca 2.891 satır kodla (boş satırlar ve yorumlar dahil) kötü amaçlı yazılım saldırıları gerçekleştirebildi. Alien Labs, Kasım ayındaki yazısında, Google'ın açık kaynaklı Golang programlama dilinde yazılmış BotenaGo'nun 33 güvenlik açığından yararlanabileceğini belirtti.

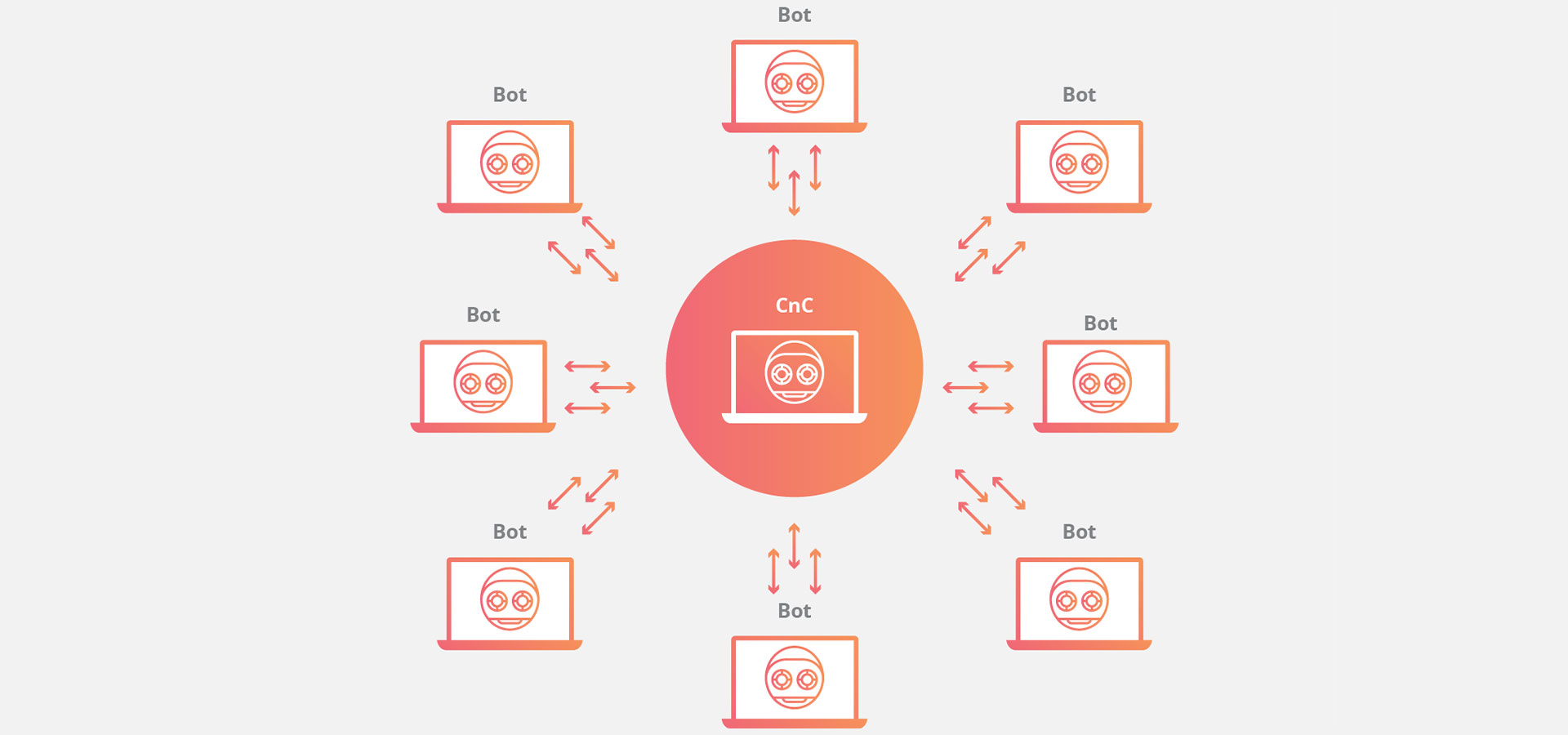

Kötü amaçlı yazılım hafif, kullanımı kolay ve güçlüdür. BotenaGo'nun 2.891 satırlık kod satırı, komuta ve kontrol (C2) operatöründen komut almak üzere bir arka kapı oluşturmak için kullanılan bir ters kabuk ve telnet yükleyiciyi kurmak da dahil ancak bunlarla sınırlı olmamak üzere, kötü amaçlı yazılım saldırısı için gereken tek şeydir.

Caspi, BotenaGo'nun 33 istismarının otomatik kurulumuna sahip olduğunu ve bir saldırgana savunmasız bir hedefe saldırmak ve hedef türüne veya işletim sistemine göre uygun bir yük bulaştırmak için "hazır bir durum" sunduğunu açıkladı.

GitHub'a sızdırılan ve aşağıda gösterilen kaynak kodu, bir dizi yönlendirici ve IoT cihazındaki istismarlarını hedeflemek için BotenaGo tarafından kullanılan "desteklenen" bir satıcı ve yazılım listesine sahiptir.

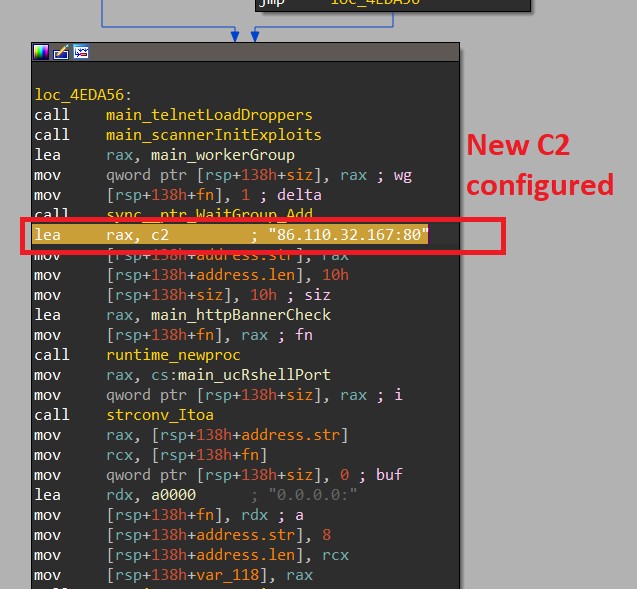

Yeni C2 Sunucusu

BotenaGo'nun AV ürünlerinin çoğu tarafından hala algılanmadığı gerçeğinin yanı sıra, Alien Labs' ayrıca yakın zamanda bir varyantın aşağıda gösterildiği gibi yeni bir C2 sunucusu kullanacak şekilde yapılandırıldığını keşfetti.

Caspi, “BotenaGo'nun faydalı yük depolama sunucularından birinin IP adresinin, Log4j günlük kitaplığındaki Apache Log4Shell açığının istismarını tespit etmek için uzlaşma göstergeleri (IOC) listesine dahil edildiğini de belirtmekte fayda var.

Mirai'nin İzinde

Caspi, BotenaGo'nun kaynak kodunun yakın zamanda piyasaya sürülmesiyle, yönlendiriciler ve IoT cihazları için riskin artacağını öngördü. Tarih hikayeyi anlatıyor: Mirai botnet, kaynak kodu benzer şekilde 2016'da bir bilgisayar korsanlığı topluluğu forumuna yüklendikten ve daha sonra altyapısı, yapılandırması ve nasıl oluşturulacağına ilişkin ayrıntılarla birlikte GitHub'a yüklendikten sonra öne çıktı.

“Bugün, BotenaGo varyantları bağımsız bir istismar kiti ve diğer kötü amaçlı yazılımlar için bir yayma aracı olarak hizmet ediyor” dedi. "Artık herhangi bir kötü niyetli bilgisayar korsanının kullanabileceği kaynak koduyla, kötü amaçlı yazılıma yeni kötü amaçlı etkinlikler kolayca eklenebilir. Alien Labs, milyonlarca yönlendiriciyi ve IoT cihazını saldırı riskine sokabilecek potansiyel olarak yeni kötü amaçlı yazılım ailelerine yol açan bu kötü amaçlı yazılım türevlerinde önemli bir artış potansiyeli görüyor.”

BotenaGo Go-Go-Go Away Nasıl Yapılır?

Alien Labs araştırmacıları, bu kötü amaçlı yazılımın cihazlardan uzak tutulması için üç adım önermektedir:

- Linux sunucularında ve IoT cihazlarında İnternet'e minimum düzeyde maruz kalın ve uygun şekilde yapılandırılmış bir güvenlik duvarı kullanın.

- Satıcılardan güvenlik ve ürün yazılımı yükseltmelerini mümkün olan en kısa sürede yükleyin.

- Gereksiz açık bağlantı noktaları ve şüpheli işlemler için sisteminizi kontrol edin.

Kaynak: https://threatpost.com/botenago-botnet-code-leaked-to-github/178059/

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.