Hackerlar, Kötü Niyetli OAuth Uygulamalarıyla CEO Hesaplarını Ele Geçiriyor

Tehdit analistleri, kötü niyetli OAuth uygulamaları ve ele geçirilmiş Office 365 hesaplarından gönderilen özel kimlik avı cazibeleriyle şirket yöneticilerini ve genel müdürleri hedef alan 'OiVaVoii' adlı yeni bir kampanya gözlemledi.

Proofpoint'in bir raporuna göre, Microsoft etkinliği izliyor ve uygulamaların çoğunu zaten engellemiş olsa da, kampanya hala devam ediyor.

Yönetici hesabı devralmalarının etkisi, ağ üzerindeki yanal hareketlerden ve içeriden kimlik avına, fidye yazılımı ve iş e-postası ele geçirme olaylarına kadar uzanır.

OAuth uygulamalarını kullanma

OAuth, belirteç tabanlı kimlik doğrulama ve yetkilendirme için bir standarttır ve hesap parolalarını girme ihtiyacını ortadan kaldırır.

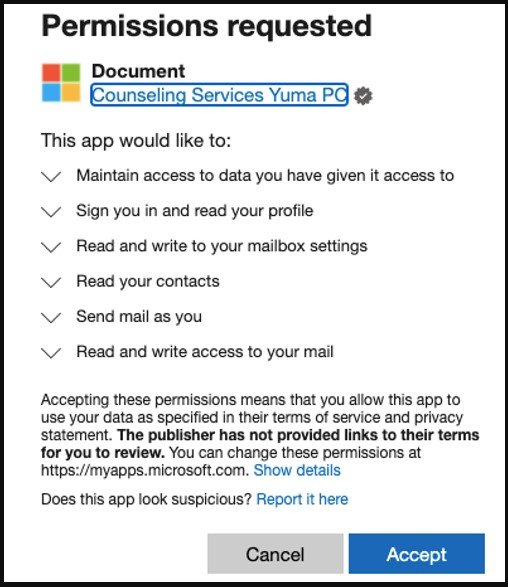

OAuth kullanan uygulamalar, dosya okuma ve yazma izinleri, takvime ve e-postaya erişim ve e-posta gönderme yetkisi gibi belirli izinler gerektirir.

Bu sistemin amacı, kimlik bilgilerinin açığa çıkmasını azaltarak güvenilir ortamlarda yüksek güvenlik seviyesini korurken daha fazla kullanılabilirlik ve rahatlık sunmaktır.

OAuth belirteçleri ile bulut tabanlı üçüncü taraf uygulamalar, kullanıcıların parolalarını almadan işletmelere üretkenlik özellikleri sağlamak için gereken veri noktalarına erişebilir.

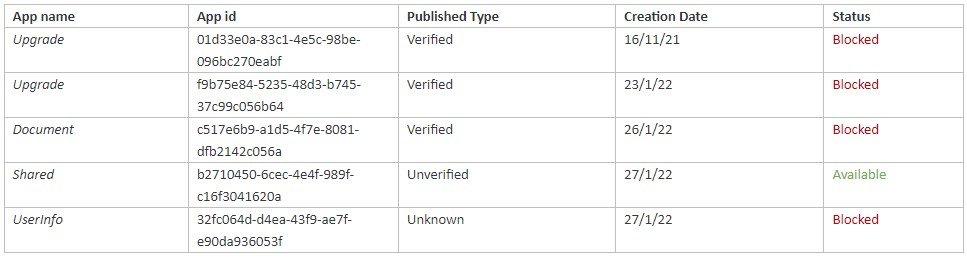

OiVaVoii kampanyasının arkasındaki aktörler, en az beş kötü amaçlı OAuth uygulaması kullandı ve bunlardan dördü şu anda engellendi: "Yükseltme", "Belge", "Paylaşılan" ve "Kullanıcı Bilgisi".

Bu uygulamalardan üçü, doğrulanmış yayıncılar tarafından oluşturuldu; bu, tehdit aktörlerinin meşru bir Office kiracısının hesabını tehlikeye attığını gösterir.

Tehdit aktörleri daha sonra uygulamaları, hedeflenen kuruluşlardaki üst düzey yöneticilere yetki talepleri göndermek için kullandı. Çoğu durumda, alıcılar istekleri kabul ettiler ve içlerinde şüpheli hiçbir şey görmediler.

Kurbanlar Kabul Et düğmesine bastığında, tehdit aktörleri, hesaplarından aynı kuruluştaki diğer çalışanlara e-posta göndermek için belirteci kullanır.

İptal'e tıklarlarsa, Yanıt URL'sindeki bir değişiklik, onları izin ekranına geri yönlendirir ve izin talebini kabul edene kadar aynı sayfada kilitlenir.

Proofpoint ayrıca, hedefin hesap kimlik bilgilerini de tehlikeye atabilecek ortadaki adam proxy saldırılarının olasılığından da bahseder.

Kampanya hala aktif

Bu kampanyadaki aktörler tarafından kullanılan kötü niyetli OAuth uygulamalarından dördü engellendi, ancak yenileri aynı şekilde oluşturulup kullanılıyor.

Ayrıca, güvenliği ihlal edilmiş ve hesaplarına erişim verilmiş olan yöneticiler, etkilenen kuruluşlar için yüksek risk noktaları olmaya devam ediyor.

Potansiyel olarak tehlikeye atılmış firmaların izinleri iptal etmesi, uygulamaları silmesi, aktörler tarafından eklenen kötü niyetli posta kutusu kurallarını kaldırması ve bırakılan dosyaları taraması gerekir.

Son olarak, tüm çalışanlar, özellikle standart iş uygulamalarıyla uyumlu olmayan üst düzey yöneticilerden gelen mesajlar olmak üzere, iç iletişimden şüphelenmek üzere eğitilmelidir.

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.