Yanal Kimlik Avı ile Kuruluşlara Saldırmak İçin Cihaz Kaydı Numarasını Kullanan Bilgisayar Korsanları

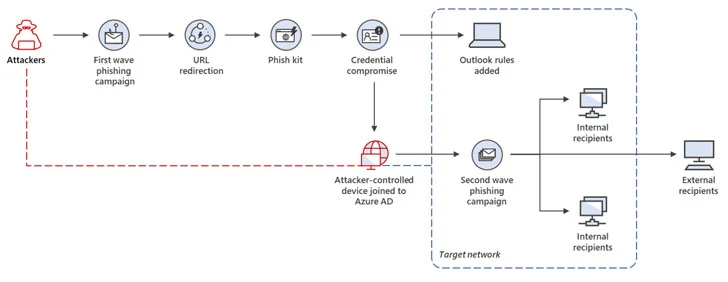

Microsoft, istenmeyen e-postaları daha da yaymak ve bulaşma havuzunu genişletmek için kurbanın ağındaki cihazları kaydetmek için çalınan kimlik bilgilerini kullanan büyük ölçekli, çok aşamalı bir kimlik avı kampanyasının ayrıntılarını açıkladı.

Teknoloji devi, saldırıların çok faktörlü kimlik doğrulama (MFA) kullanılarak güvence altına alınmayan hesaplar aracılığıyla gerçekleştiğini ve böylece düşmanın hedefin kendi cihazını getir (BYOD) politikasından yararlanmasını ve kendi cihazını tanıtmasını mümkün kıldığını söyledi. Çalınan kimlik bilgilerini kullanan hileli cihazlar.

Saldırılar iki aşamada gerçekleşti. Microsoft 365 Defender Threat Intelligence Team bu hafta yayınlanan bir teknik raporda , "İlk kampanya aşaması, ağırlıklı olarak Avustralya, Singapur, Endonezya ve Tayland'da bulunan hedef kuruluşlarda kimlik bilgilerinin çalınmasını içeriyordu." dedi.

"Çalınan kimlik bilgileri, daha sonra, saldırganların, hem yan kimlik avı yoluyla hem de giden spam yoluyla ağın ötesine geçerek kuruluş içindeki yerlerini genişletmek için güvenliği ihlal edilmiş hesapları kullandığı ikinci aşamada kullanıldı."

Kampanya, kullanıcıların bir bağlantı içeren DocuSign markalı bir kimlik avı cazibesi almasıyla başladı; bu, tıkladıktan sonra alıcıyı Office 365'in kimlik bilgilerini çalması için oturum açma sayfası gibi görünen sahte bir web sitesine yönlendirdi.

Kimlik bilgisi hırsızlığı, yalnızca farklı şirketlerde 100'den fazla posta kutusunun ele geçirilmesiyle sonuçlanmadı, aynı zamanda saldırganların algılamayı engellemek için bir gelen kutusu kuralı uygulamasını da sağladı. Bunu, yönetilmeyen bir Windows cihazını şirketin Azure Active Directory ( AD ) örneğine kaydettirmek ve kötü niyetli mesajları yaymak için MFA koruması eksikliğini kötüye kullanan ikinci bir saldırı dalgası izledi.

Saldırgan kontrollü cihazı ağa bağlayarak, yeni teknik, saldırganların dayanaklarını genişletmeyi, saldırıyı gizlice çoğaltmayı ve hedeflenen ağ boyunca yanal olarak hareket etmeyi mümkün kıldı.

Microsoft, "Saldırganlar, ikinci dalgayı başlatmak için hedeflenen kullanıcının güvenliği ihlal edilmiş posta kutusundan yararlanarak hem kurban organizasyonun içinde hem de dışında 8500'den fazla kullanıcıya kötü amaçlı mesajlar gönderdi" dedi. "E-postalar, alıcıları paylaşılan 'Payment.pdf' dosyasının meşru olduğuna ikna etmek amacıyla ileti gövdesi olarak bir SharePoint paylaşım daveti cazibesi kullandı."

Gelişme, e-posta tabanlı sosyal mühendislik saldırılarının, işletmelere ilk giriş elde etmek ve güvenliği ihlal edilmiş sistemlere kötü amaçlı yazılım bırakmak için saldırmak için en baskın araç olmaya devam etmesiyle ortaya çıkıyor.

Bu ayın başlarında, Netskope Threat Labs, bilgi çalan kötü amaçlı yazılımları dağıtmak için web arşiv dosyası (.MHT) ekleri gibi standart olmayan dosya türlerini kullanarak imza tabanlı algılamaları atlayan OceanLotus grubuna atfedilen kötü amaçlı bir kampanyayı ifşa etti.

MFA'yı açmanın yanı sıra, iyi kimlik bilgisi hijyeni ve ağ segmentasyonu gibi en iyi uygulamaları uygulamak, "ağ üzerinden yayılmaya çalışan saldırganların 'maliyetini' artırabilir."

Microsoft, "Bu en iyi uygulamalar, bir saldırganın yanlamasına hareket etme ve ilk izinsiz girişten sonra varlıkları tehlikeye atma yeteneğini sınırlayabilir ve etki alanları arasında görünürlük sağlayan ve koruma bileşenleri arasında tehdit verilerini koordine eden gelişmiş güvenlik çözümleriyle tamamlanmalıdır."

Kaynak: https://thehackernews.com/2022/01/hackers-using-device-registration-trick.html

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.