Microsoft, Ukrayna’yı Hedefleyen Rus Hacking Kampanyasının Yeni Ayrıntılarını Ortaya Çıkardı

Microsoft Cuma günü, Rusya merkezli Gamaredon hack grubu tarafından son altı ay içinde Ukrayna'daki çeşitli kuruluşlara yönelik bir siber casusluk saldırısı barajını kolaylaştırmak için benimsenen taktik, teknik ve prosedürlerin (TTP'ler) daha fazlasını paylaştı.

Saldırıların hükümet, ordu, sivil toplum kuruluşları (STK), yargı, kolluk kuvvetleri ve kar amacı gütmeyen kuruluşları, temel amacı hassas bilgileri sızdırmak, erişimi sürdürmek ve yanal olarak ilgili alanlara taşımak için kullanmak olduğu söyleniyor.

Windows üreticisinin Tehdit İstihbarat Merkezi (MSTIC), ulus devlet faaliyetlerini kimyasal element adlarıyla tanımlama geleneğine bağlı kalarak, kümeyi ACTINIUM (önceden DEV-0157 olarak) takma adı altında izliyor.

Ukrayna hükümeti, Kasım 2021'de Gamaredon'u alenen Rusya Federal Güvenlik Servisi'ne (FSB) bağladı ve operasyonlarını Kırım Cumhuriyeti'ndeki Rusya FSB Ofisi ve Sivastopol şehrine bağladı.

MSTIC, "Ekim 2021'den bu yana ACTINIUM, acil müdahale ve Ukrayna topraklarının güvenliğini sağlamak için kritik öneme sahip kuruluşların yanı sıra bir krizde Ukrayna'ya uluslararası ve insani yardımın dağıtımını koordine edecek kuruluşlardaki hesapları hedef aldı veya tehlikeye attı." dedi.

Gamaredon tehdit grubunun, birden fazla Ukrayna devlet kurumunu ve kurumsal kuruluşu fidye yazılımı olarak gizlenmiş yıkıcı veri silme kötü amaçlı yazılımlarıyla nakavt eden geçen ayki siber saldırılardan ayrılan benzersiz bir dizi saldırıyı temsil ettiğini belirtmekte fayda var.

Saldırılar, öncelikle, alıcılar hileli belgeleri açtığında kötü amaçlı kod içeren uzak şablonlar kullanan kötü amaçlı yazılım yüklü makro ekleri taşıyan mesajlarla birlikte, ilk erişim vektörü olarak hedef odaklı kimlik avı e-postalarından yararlanır.

İlginç bir taktikle, operatörler ayrıca bir mesajın açılıp açılmadığını izlemek için kimlik avı mesajının gövdesine bir izleme pikseli benzeri "web böceği" yerleştirir, ardından enfeksiyon zinciri, en yüksek noktaya ulaşan çok aşamalı bir süreci tetikler.

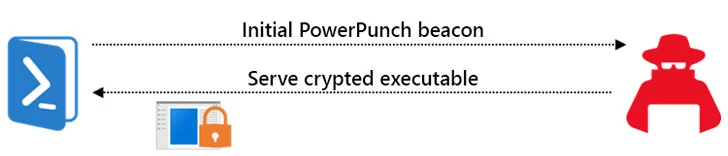

- PowerPunch – Bir sonraki aşama yürütülebilir dosyaları uzaktan almak için kullanılan PowerShell tabanlı bir damlalık ve indirici

- Pterodo – Analizi daha zor hale getirmeyi amaçlayan çeşitli yeteneklere de sahip, sürekli gelişen, zengin özelliklere sahip bir arka kapı ve

- QuietSieve – Özellikle hedef ana bilgisayarda veri hırsızlığı ve keşfine yönelik, oldukça karmaşık bir .NET ikili dosyası

Araştırmacılar, "QuietSieve kötü amaçlı yazılım ailesi, öncelikle güvenliği ihlal edilmiş ana bilgisayardan veri sızdırmaya yönelik olsa da, operatörden uzak bir yük alıp yürütebilir" diye açıklarken, güvenliği ihlal edilmiş ana bilgisayarın ekran görüntülerini alma yeteneğini de dile getirdiler. Yaklaşık her beş dakikada bir.

Bu, geçen ay Ukrayna'da adı açıklanmayan bir Batılı hükümet kuruluşunu yerel bir iş portalında yayınlanan aktif bir iş listesi için kötü amaçlı yazılımla bağlantılı bir özgeçmiş yoluyla vuran tehdit aktörü tarafından sahnelenen tek saldırı değil. Ayrıca Aralık 2021'de ülkenin Devlet Göç Servisi'ni (SMS) hedef aldı.

Bulgular ayrıca Cisco Talos'un Ocak olaylarına ilişkin devam eden analizinde, en az dokuz ay öncesine dayanan tahrif ve silecek saldırılarını Ukraynalı gruplara atfetmeye çalışan devam eden bir dezenformasyon kampanyasının ayrıntılarını ifşa etmesiyle geldi.

Kaynak: https://thehackernews.com/2022/02/microsoft-uncovers-new-details-of.html

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.