FritzFrog Botnet 10 Kat Büyüdü, Sağlık, Eğitim ve Devlet Sistemlerini Vurdu

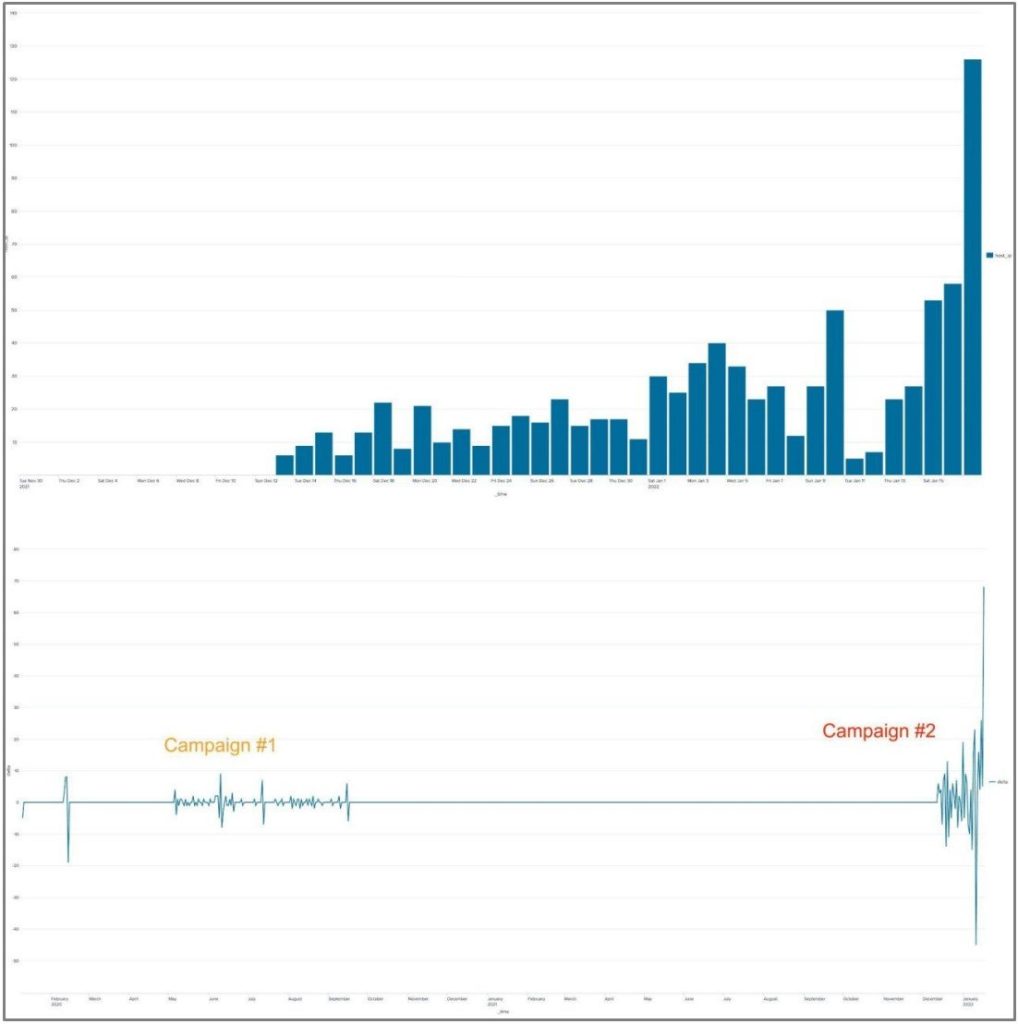

İki yıldan fazla bir süredir aktif olan FritzFrog botneti, endişe verici bir enfeksiyon oranıyla yeniden ortaya çıktı ve açıkta kalan bir SSH sunucusuyla sağlık, eğitim ve hükümet sistemlerini vurduktan sonra sadece bir ayda on kat arttı.

Ağustos 2020'de keşfedilen kötü amaçlı yazılım Golang'da yazılmıştır ve özel koda dayanan, bellekte çalışan ve merkezi olmayan -- eşler arası (P2P) karmaşık bir tehdit olarak kabul edilir, bu nedenle bir merkezi sisteme ihtiyaç duymaz. yönetim sunucusu.

İnternet güvenlik şirketi Akamai'deki araştırmacılar, Tor proxy zincirini kullanmak gibi ilginç yeni işlevlerle birlikte gelen FritzFrog kötü amaçlı yazılımının yeni bir sürümünü keşfettiler.

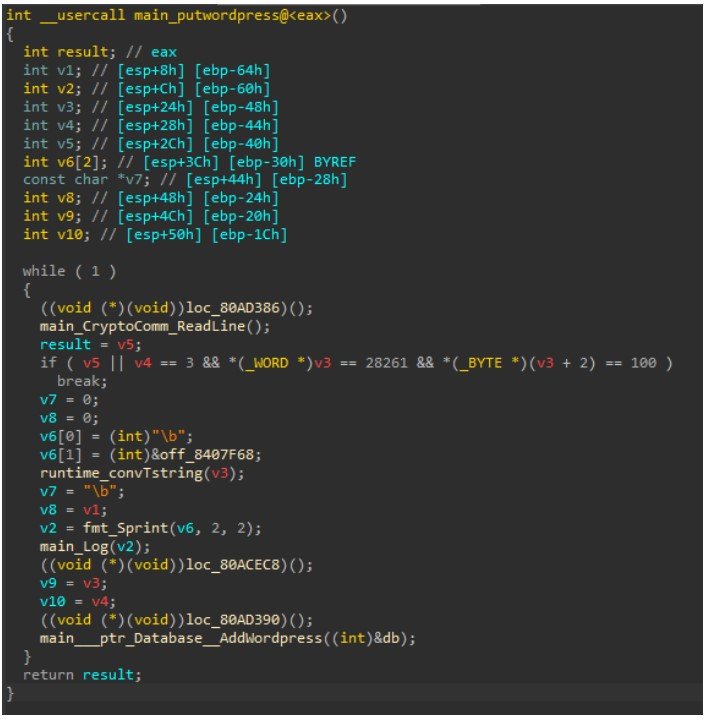

Yeni botnet varyantı, operatörlerinin WordPress sunucularını hedeflemek için yetenekler eklemeye hazırlandığının göstergelerini de gösteriyor.

Yeni nesil sorun

Akamai, FritzFrog'u aynı kategorideki diğer tehditlerden farklı kılan özellikleri bir araya getirdiği için “yeni nesil” bir botnet olarak adlandırıyor.

Kötü amaçlı yazılım, iletişim için "tamamen tescilli" bir P2P protokolü kullanması nedeniyle algılamadan kaçınmak ve düşük profilli tutmak için daha donanımlıdır.

SSH kimlik bilgilerini bulmak için kaba kuvvet saldırılarına yönelik kapsamlı bir sözlüğe dayanır ve bu da daha fazla sayıda cihazdan ödün vermesine olanak tanır.

FritzFrog, hedef listesini sürekli güncelliyor ve ihlal edilen makineler sürekli güncelleniyor ve düğüm dağıtım sistemi, botnet'i dengede tutmak için her düğüme eşit sayıda hedef sağlıyor.

Yeni yeteneklerle ikinci dalga

Akamai küresel sensör ağı 24.000 saldırı tespit etti, ancak botnet şu ana kadar yalnızca 1.500 kurban talep etti. Virüs bulaşan sunucuların çoğu Çin'de, ancak güvenliği ihlal edilen sistemler arasında bir Avrupa TV ağı, bir Rus sağlık şirketi ve Doğu Asya'daki çeşitli üniversiteler yer alıyor.

Oyuncular, Raspberry Pi panoları gibi düşük güçlü cihazları atlamak için bir filtreleme listesi uygularken, kötü amaçlı yazılım artık WordPress sitelerini hedeflemek için zemin hazırlayan kod içeriyor.

Botnet'in kripto para madenciliği ile bilindiği düşünülürse, bu fonksiyon merak uyandıran bir eklentidir. Ancak Akamai, aktörlerin fidye yazılımı dağıtma veya veri sızıntıları gibi başka para kazanma yolları bulduğunu varsayıyor. Şu anda, bu yetenek üzerinde çalışıldığı için etkin değil.

Araştırmacılar, FritzFrog'un sürekli olarak geliştirildiğini, hataların günlük olarak, bazen günde birkaç kez düzeltildiğini belirtiyor.

En son FritzFrog örneğindeki bir diğer yenilik, giden SSH bağlantılarını Tor üzerinden proxy yaparak ağ yapısını gizleyerek ve virüslü düğümlerden botnet ağına olan görünürlüğü sınırlandırıyor. Bu özellik tamamlanmış gibi görünse de geliştiriciler henüz etkinleştirmedi.

Son olarak, kopyalama sistemi (yeni sistemlere bulaşmak için kullanılır) artık önceki sürümde bulunan cat komutunun yerini alarak SCP'ye (güvenlik kopyalama protokolü) dayanmaktadır .

İpuçları Çin'deki operatörleri gösteriyor

Şu anda, Akamai'deki tehdit analistleri FritzFrog'un operasyonu için kesin bir niteliğe sahip değiller, ancak kanıtlar Çin'e işaret ediyor.

Kötü amaçlı yazılım benzersiz kod bileşenleri içerdiğinden, bazıları Şanghay merkezli kullanıcılar tarafından oluşturulan benzersiz GitHub depolarına kadar izlenebilir.

Ayrıca, ikinci kampanyanın madencilik operasyonlarıyla bağlantılı cüzdan adresleri, sonunda Çin'den geldiği doğrulanan Mozi botnet'te de kullanıldı.

Son olarak, FritzFrog'un tüm aktif düğümlerinin kabaca %37'si Çin'de bulunuyor, bu da aktörün oradan faaliyet gösterdiği anlamına gelebilir.

Savunma stratejisi

FritzFrog, bir SSH sunucusunu açığa çıkaran herhangi bir cihazı hedefler, bu nedenle veri merkezi sunucularının, bulut örneklerinin ve yönlendiricilerin yöneticilerinin tetikte olması gerekir.

Akamai, bir sistemde çalışan FritzFrog'un aşağıdaki göstergelerini paylaşıyor:

- Yürütülebilir dosyası artık dosya sisteminde bulunmayan nginx, ifconfig, php-fpm, apache2 veya libexec adlı işlemleri çalıştırma

- 1234 numaralı bağlantı noktasında dinleme

- 5555 numaralı bağlantı noktası üzerinden TCP trafiği, Monero havuzuna giden ağ trafiğini gösterebilir

Akamai'nin güvenlik önerileri şunlardır:

- Uyarı ile sistem oturum açma denetimini etkinleştirin

- Linux'ta yetkili_hosts dosyasını izleyin

- SSH girişinin açık izin verilen listesini yapılandırın

- Kök SSH erişimini devre dışı bırakın

- Tehditlerle ve bloke edilecek madeni para madenciliği gibi ilgisiz iş uygulamalarıyla bulut tabanlı DNS korumasını etkinleştirin

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.