Yeni Xenomorph Android Kötü Amaçlı Yazılımı 56 Bankanın Müşterilerini Hedef Alıyor

Google Play Store aracılığıyla dağıtılan Xenomorph adlı yeni bir kötü amaçlı yazılım, bankacılık bilgilerini çalmak için 50.000'den fazla Android cihazına bulaştı.

Hala erken geliştirme aşamasında olan Xenomorph, İspanya, Portekiz, İtalya ve Belçika'daki düzinelerce finans kuruluşunun kullanıcılarını hedefliyor.

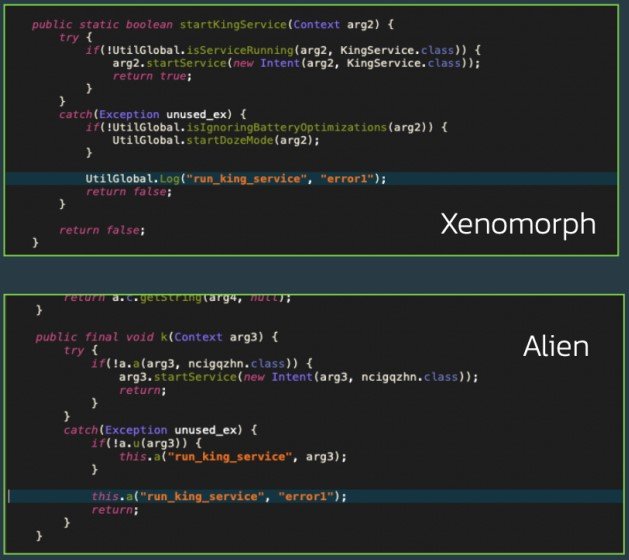

Dolandırıcılık ve siber suç önleme şirketi ThreatFabric'teki araştırmacılar, Xenomorph'u analiz ederek Alien bankacılık truva atına benzer bir kod buldu. Bu, iki tehdidin bir şekilde bağlantılı olduğunu gösteriyor: Xenomorph, Alien'ın halefi veya bir geliştirici her ikisi üzerinde çalışıyor.

Xenomorph gibi bankacılık truva atları, hassas finansal bilgileri çalmayı, hesapları devralmayı, yetkisiz işlemler gerçekleştirmeyi ve ardından operatörler çalınan verileri ilgili alıcılara satmayı amaçlar.

Play Store'a gizlice girme

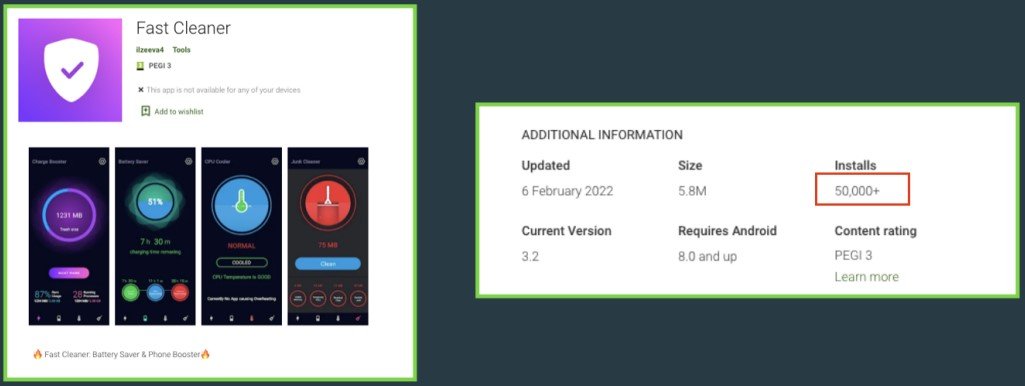

Xenomorph kötü amaçlı yazılımı, Google Play Store'a 50.000 yükleme sayan "Hızlı Temizleyici" gibi genel performans artırıcı uygulamalar aracılığıyla girdi.

Bu tür yardımcı programlar, Alien dahil, bankacılık truva atları tarafından kullanılan klasik bir cazibedir, çünkü Android cihazların performansını artırmayı vaat eden araçlara her zaman bir ilgi vardır.

Play Store'dan uygulama incelemesi sırasında reddedilmekten kaçınmak için Fast Cleaner, yüklemeden sonra yükü getiriyor, bu nedenle uygulama, gönderim zamanında temiz.

ThreatFabric, uygulamayı ilk olarak Kasım 2021'de keşfedilen "Gymdrop" damlalık ailesinin bir üyesi olarak tanıdı ve Google Play, Chrome veya Bitcoin yönetim uygulamaları gibi görünen itme yüklerini gözlemledi.

Xenomorph yetenekleri

Truva atı yoğun bir geliştirme aşamasında olduğundan, Xenomorph'un işlevselliği bu noktada tam gelişmiş değildir. Ancak, bilgi çalma amacını yerine getirebildiği ve en az 56 farklı Avrupa bankasını hedef aldığı için hala önemli bir tehdit oluşturuyor.

Örneğin, kötü amaçlı yazılım bildirimleri yakalayabilir, SMS günlüğe kaydedebilir ve bindirme saldırıları gerçekleştirmek için enjeksiyonları kullanabilir, böylece bankacılık hesaplarını korumak için kullanılan kimlik bilgilerini ve tek kullanımlık şifreleri zaten yakalayabilir.

Yüklendikten sonra, uygulama tarafından gerçekleştirilen ilk eylem, uygun kaplamaları yüklemek için virüslü cihazda kurulu paketlerin bir listesini geri göndermektir.

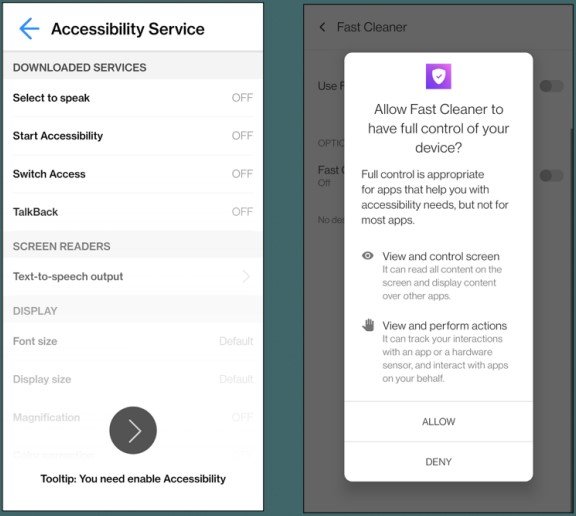

Yukarıdakileri başarmak için, kötü amaçlı yazılım, yükleme sırasında Erişilebilirlik Hizmeti izinlerinin verilmesini ister ve ardından, gerektiği şekilde kendisine ek izinler vermek için ayrıcalıkları kötüye kullanır.

Kodda bulunan ancak henüz uygulanmayan komut örnekleri, tuş günlüğü işlevlerine ve davranışsal veri toplamaya ilişkindir.

ThreatFabric raporunun ayrıntıları:

Erişilebilirlik Motoru çok ayrıntılıdır ve modüler bir yaklaşım göz önünde bulundurularak tasarlanmıştır. Botun gerektirdiği her belirli eylem için modüller içerir ve daha fazla işlevi desteklemek için kolayca genişletilebilir. Bu bot sporu yarı ATS yeteneklerini çok yakın bir gelecekte görmek şaşırtıcı olmaz.

Sonuç olarak, kapsamlı veri sifonlama işlevlerini etkinleştirmek için yalnızca küçük kod uygulamaları ve değişiklikleri gerektiğinden, kötü amaçlı yazılım herhangi bir zamanda bir sonraki düzey yetenekler ekleyebilir.

ThreatFabric, Xenomorph'un "geliştirilme aşamasında" durumu nedeniyle şu anda güçlü bir tehdit olmadığını değerlendiriyor. Ancak zamanla, "diğer modern Android Bankacılığı truva atlarıyla karşılaştırılabilir" tam potansiyeline ulaşabilir.

Play Store'da gizlenen Android kötü amaçlı yazılımlarından uzak durmak için kullanıcılar, gerçek olamayacak kadar iyi vaatler içeren uygulamalar yüklemekten kaçınmalıdır. Diğer kullanıcıların incelemelerini kontrol etmek bazen kötü amaçlı uygulamalardan kaçınmaya yardımcı olabilir.

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.