Ukraynalı Araştırmacı Conti Ransomware Kaynak Kodunu Sızdırdı

Ukraynalı bir araştırmacı, Conti fidye yazılımı operasyonuna yıkıcı darbeler indirmeye devam ediyor, daha fazla iç konuşmanın yanı sıra fidye yazılımlarının kaynağını, yönetim panellerini ve daha fazlasını sızdırıyor.

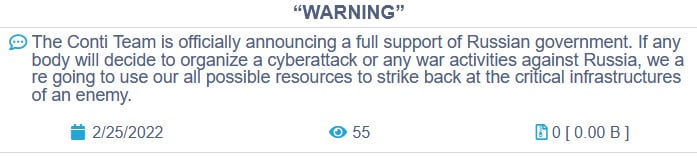

Ukrayna'nın işgali konusunda Rusya'nın tarafını tuttuktan ve Ukraynalı reklamları (bağlı kuruluşları) ve operasyonlarını gizlice gözetleyen bir araştırmacıyı üzdükten sonra Conti için oldukça zarar verici bir hafta oldu.

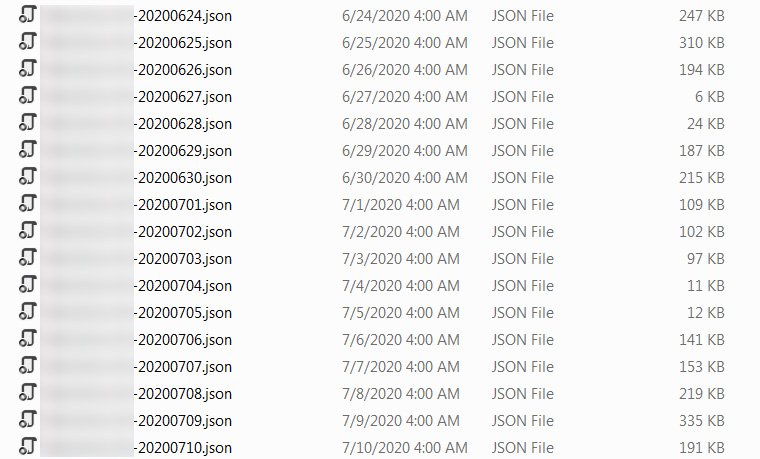

Pazar günü, Twitter tanıtıcısı @ContiLeaks'i kullanan Ukraynalı bir araştırmacı, Conti ve Ryuk fidye yazılımı çetesinin özel XMPP sohbet sunucusundan alınan 60.000'den fazla dahili mesajı içeren 393 JSON dosyasını sızdırdı.

21 Ocak 2021'den 27 Şubat 2022'ye kadar olan bu konuşmalar, bitcoin adresleri, çetenin bir iş olarak nasıl organize edildiği, kolluk kuvvetlerinden kaçma, saldırılarını nasıl gerçekleştirdiği gibi siber suç örgütü hakkında bir bilgi hazinesi sağladı.

Pazartesi günü, araştırmacı Conti fidye yazılımı operasyonunun ilk başlatıldığı Haziran 2020'den bu yana 107.000 dahili mesaj içeren ek 148 JSON dosyası da dahil olmak üzere daha fazla zarar verici Conti verisi sızdırmaya devam etti.

ContiLeaks, çetenin yönetim panelinin kaynak kodu, BazarBackdoor API'si, depolama sunucularının ekran görüntüleri ve daha fazlası dahil olmak üzere gece boyunca daha fazla veri yayınlamaya başladı.

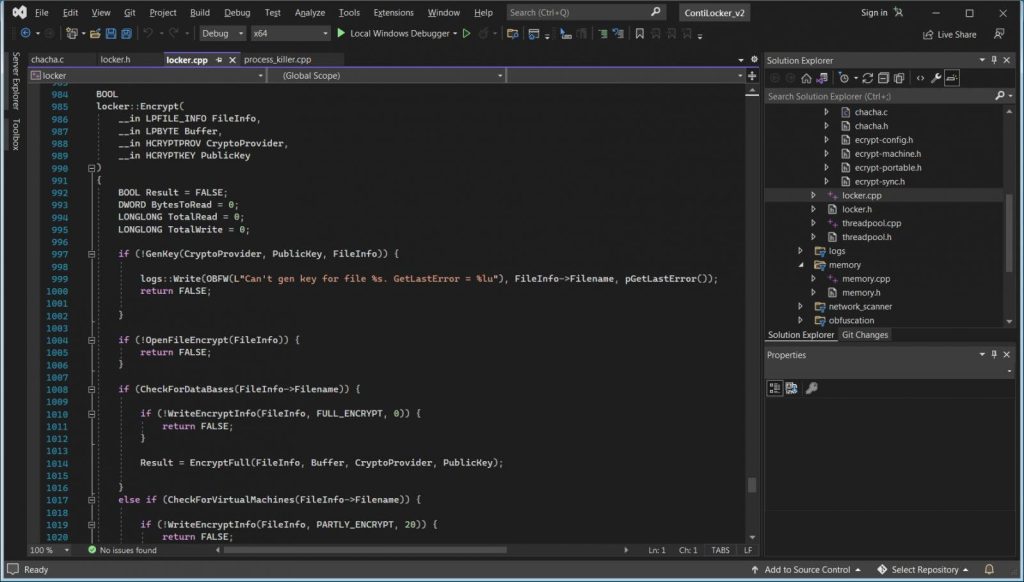

Bununla birlikte, sızıntının insanları heyecanlandıran bir kısmı, Conti fidye yazılımı şifreleyici, şifre çözücü ve oluşturucu için kaynak kodunu içeren şifre korumalı bir arşivdi.

Sızdıran kişi şifreyi herkese açık olarak paylaşmasa da, başka bir araştırmacı kısa süre sonra şifreyi kırdı ve herkesin Conti fidye yazılımı kötü amaçlı yazılım dosyalarının kaynak koduna erişmesine izin verdi.

Tersine mühendisseniz, kaynak kodu ek bilgi sağlamayabilir. Bununla birlikte, kaynak kodu, C'de programlayabilen ancak tersine mühendislik gerektirmeyen kişiler için kötü amaçlı yazılımın nasıl çalıştığına dair muazzam bir fikir sağlar.

Bu, güvenlik araştırması için iyi olsa da, bu kodun herkese açık olmasının dezavantajları vardır.

HiddenTear ("eğitim nedenleriyle") ve Babuk fidye yazılımı kaynak kodu yayınlandığında gördüğümüz gibi, tehdit aktörleri kendi operasyonlarını başlatmak için kodu hızla kabul ettiler.

Conti fidye yazılımı operasyonu kadar sıkı ve temiz bir kodla, diğer tehdit aktörlerinin sızdırılan kaynak kodunu kullanarak kendi suç operasyonlarını başlatmaya çalışmasını beklemeliyiz.

Bununla birlikte, daha yararlı olabilecek şey, tehdit aktörünün altyapısına erişmeden bu bilgilere erişmenin bir yolu olmadığından, piyasaya sürülen BazarBackdoor API'leri ve TrickBot komut ve kontrol sunucusu kaynak kodudur.

Conti'ye gelince, bu "veri ihlalinin" operasyonları üzerinde çok fazla etkisi olup olmadığını bekleyip görmemiz gerekecek.

Bu, bağlı kuruluşların başka bir fidye yazılımı operasyonuna geçmesine neden olabilecek grup için önemli bir itibar darbesi oldu.

Ancak, tüm işletmeler gibi ve Conti'nin bir işletme gibi çalıştığı inkar edilemez, veri ihlalleri her zaman olur.

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.