İranlı Hackerlar Yeni Kötü Amaçlı Yazılım Kampanyasında Türkiye ve Arap Yarımadasını Hedefliyor

MuddyWater olarak bilinen İran devlet destekli tehdit aktörü , güvenliği ihlal edilmiş sistemlere uzaktan erişim truva atları (RAT) yerleştirmek amacıyla Türkiye ve Arap Yarımadası'nı hedef alan yeni bir saldırı sürüsüyle ilişkilendiriliyor.

Cisco Talos araştırmacıları Asheer Malhotra, Vitor Ventura ve Arnaud Zobec bugün yayınlanan bir raporda , "MuddyWater süper grubu son derece motive ve casusluk, fikri mülkiyet hırsızlığı yapmak ve bir kuruluşta fidye yazılımı ve yıkıcı kötü amaçlı yazılımları dağıtmak için yetkisiz erişimi kullanabilir." dedi.

En az 2017'den beri aktif olan grup, İran'ın jeopolitik ve ulusal güvenlik hedeflerini daha da ilerletmeye yardımcı olan çeşitli sektörlere yönelik saldırılarıyla tanınıyor. Ocak 2022'de ABD Siber Komutanlığı, aktörü ülkenin İstihbarat ve Güvenlik Bakanlığı'na (MOIS) bağladı.

Siber güvenlik firması, MuddyWater'ın "tek bir tehdit aktörü grubu yerine bağımsız olarak çalışan birden fazla ekipten oluşan bir holding" olduğuna inanılarak, onu Çin merkezli bir gelişmiş kalıcı tehdit (APT) olan Winnti'nin damarında bir şemsiye aktör haline getirdi.

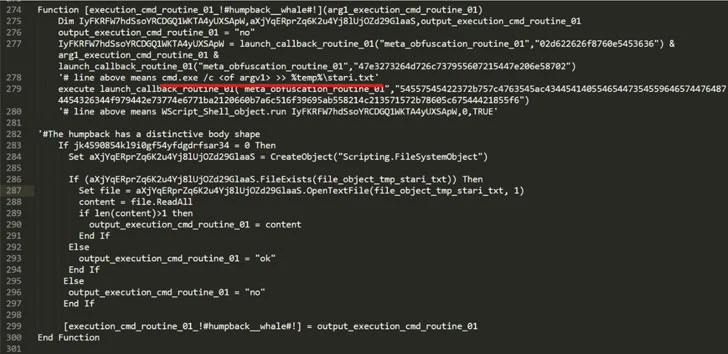

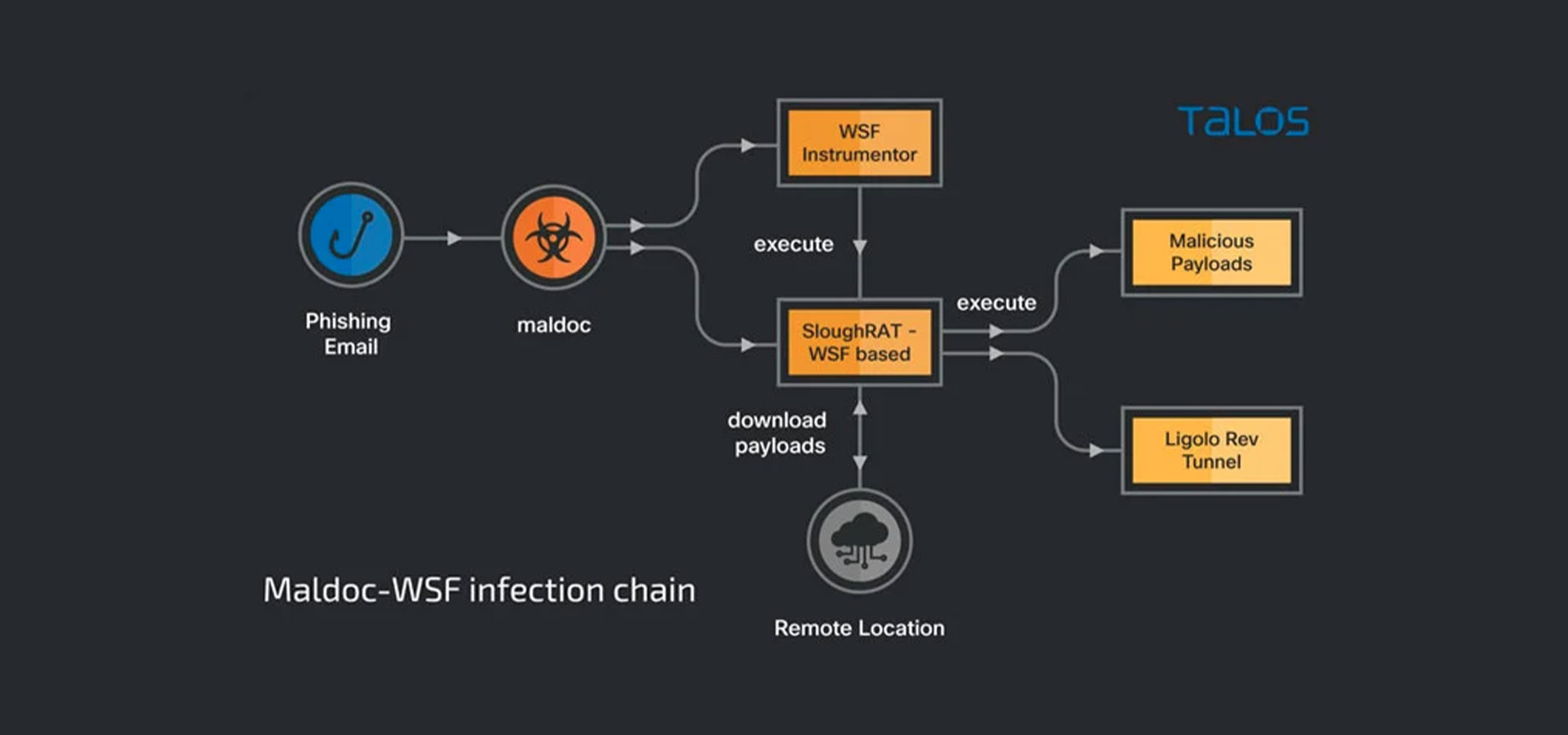

Bilgisayar korsanlığı ekibi tarafından üstlenilen en son kampanyalar, kendi komuta ve kontrolünden alınan komutları ve rastgele kodları yürütebilen SloughRAT (diğer adıyla Canopy by CISA) adlı bir uzaktan erişim truva atını dağıtmak için kimlik avı mesajları aracılığıyla gönderilen kötü amaçlı yazılım yüklü belgelerin kullanımını içeriyor.

Kötü amaçlı bir makro içeren bir Excel dosyası olan maldoc, bulaşma zincirini uç noktaya iki Windows Komut Dosyası Dosyası (.WSF) bırakması için tetikler; bunlardan ilki, sonraki aşama yükünü çağırmak ve yürütmek için aracı görevi görür.

Ayrıca, biri Visual Basic'te yazılmış ve diğeri JavaScript'te kodlanmış, her ikisi de güvenliği ihlal edilmiş ana bilgisayarda kötü amaçlı komutları indirmek ve çalıştırmak için tasarlanmış iki ek komut dosyası tabanlı implant keşfedildi.

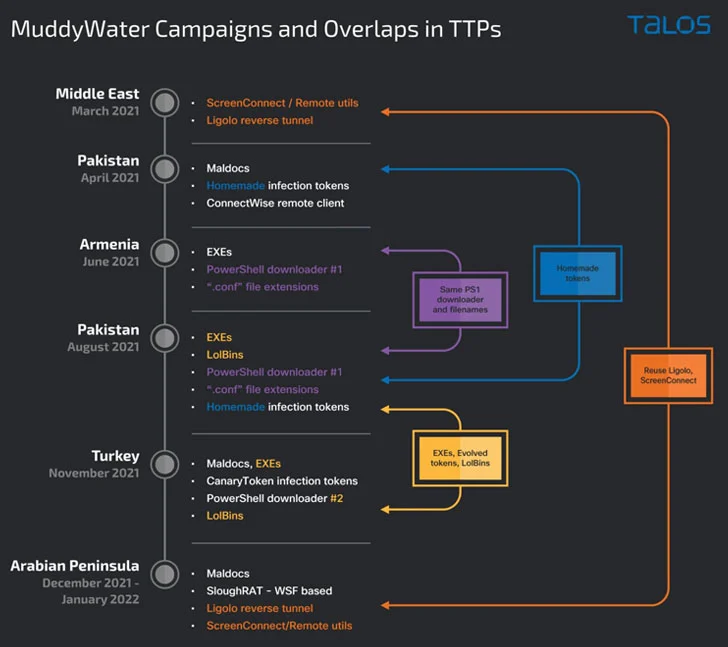

Ayrıca, en son saldırı grubu, Mart 2021'de gerçekleşen başka bir kampanyayla örtüşmeler gösterse de, kurbanlarından bilgi toplamak için Türk özel kuruluşlarını ve devlet kurumlarını PowerShell tabanlı arka kapılarla vuran Kasım 2021 kampanyasının devamı niteliğinde.

Operatörler tarafından benimsenen taktik ve tekniklerdeki benzerlikler, bu saldırıların "farklı, ancak ilişkili etkinlik kümeleri" olma olasılığını artırdı ve araştırmacılar, "koordineli operasyon ekiplerine özgü daha geniş bir TTP paylaşım paradigmasından" yararlanan kampanyalar yaptı.

Aralık 2021 ile Ocak 2022 arasındaki ikinci bir kimlik avı saldırısı dizisi, düşman tarafından oluşturulan ve uzak bir sunucudan alınan yüklerin yürütülmesini sağlayan planlanmış görevleri kullanarak VBS tabanlı kötü amaçlı indiricilerin konuşlandırılmasıyla ilgiliydi. Komutun sonuçları daha sonra C2 sunucusuna geri gönderilir.

Araştırmacılar, "Belli teknikleri paylaşsalar da, bu kampanyalar, aynı zamanda, Muddywater şemsiyesi altında birden fazla alt ekibin varlığını göstererek, yürütülme biçimindeki bireyselliği de ifade ediyor - hepsi bir taktik ve araç havuzunu paylaşıyor ve aralarından seçim yapabileceğiniz bir havuz" dedi.

Kaynak: https://thehackernews.com/2022/03/iranian-hackers-targeting-turkey-and.html?m=1

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.