Android Kötü Amaçlı Yazılımı Escobar, Google Authenticator MFA Kodlarınızı Çalıyor

Aberebot Android bankacılık truva atı, Google Authenticator çok faktörlü kimlik doğrulama kodlarının çalınması da dahil olmak üzere yeni özelliklerle 'Escobar' adı altında geri döndü.

En son Aberebot sürümündeki yeni özellikler arasında VNC kullanarak virüs bulaşmış Android cihazlarının kontrolünü ele geçirme, ses kaydetme ve fotoğraf çekmenin yanı sıra kimlik bilgisi hırsızlığı için hedeflenen uygulama setini genişletme de yer alıyor.

Truva atının temel amacı, tehdit aktörlerinin kurbanların banka hesaplarını ele geçirmesine, mevcut bakiyeleri sifon etmesine ve yetkisiz işlemler gerçekleştirmesine izin verecek kadar bilgi çalmaktır.

Escobar olarak yeniden markalandı

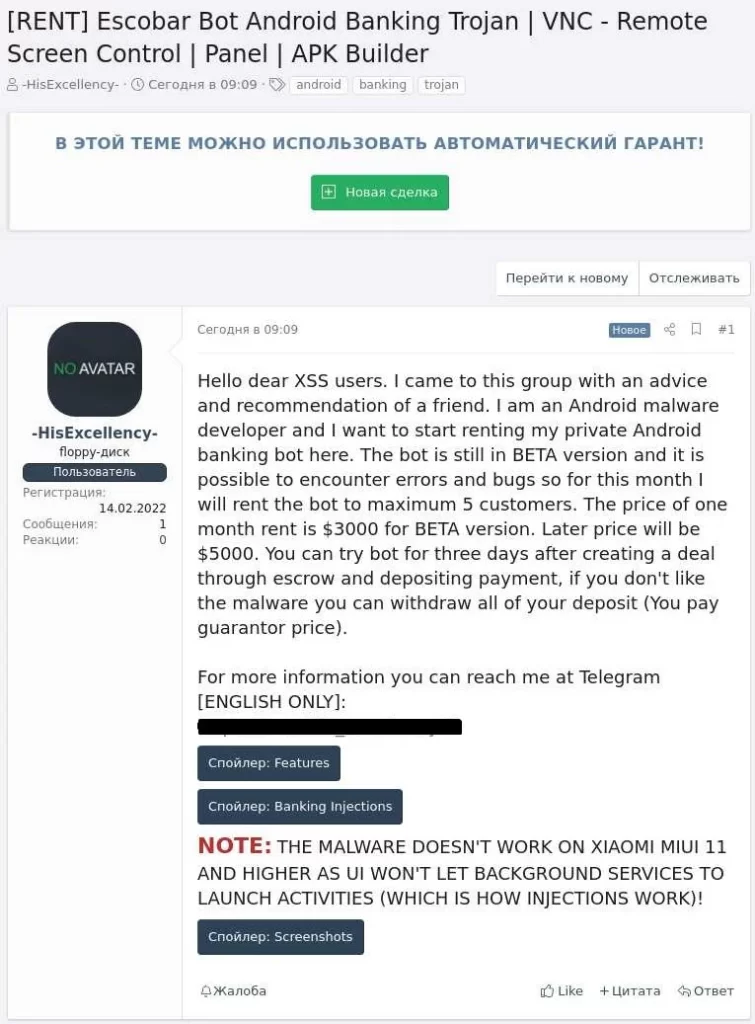

KELA'nın siber istihbarat DARKBEAST platformunu kullanan BleepingComputer, Şubat 2022'ye ait Rusça konuşan bir bilgisayar korsanlığı forumunda Aberebot geliştiricisinin yeni sürümünü 'Escobar Bot Android Banking Trojan' adı altında tanıttığı bir forum gönderisi buldu.

Kötü amaçlı yazılımın yazarı, kötü amaçlı yazılımın beta sürümünü ayda 3.000 ABD Doları karşılığında en fazla beş müşteriye kiralıyor ve tehdit aktörleri botu üç gün boyunca ücretsiz olarak test etme olanağına sahip.

Tehdit aktörü, geliştirme tamamlandıktan sonra kötü amaçlı yazılımın fiyatını 5.000 dolara yükseltmeyi planlıyor.

MalwareHunterTeam, McAfee uygulaması görünümündeki şüpheli APK'yı ilk kez 3 Mart 2022'de fark etti ve anti-virüs motorlarının büyük çoğunluğuna karşı gizliliği konusunda uyardı.

Possible interesting, very low detected "McAfee9412.apk": a9d1561ed0d23a5473d68069337e2f8e7862f7b72b74251eb63ccc883ba9459f

From: https://cdn.discordapp[.]com/attachments/900818589068689461/948690034867986462/McAfee9412.apk

"com.escobar.pablo"

😂 pic.twitter.com/QR89LV4jat— MalwareHunterTeam (@malwrhunterteam) March 3, 2022

Bu, Aberebot truva atının yeni 'Escobar' varyantının bir analizini yapan Cyble'daki araştırmacılar tarafından alındı.

Aynı analistlere göre, Aberebot ilk olarak 2021 yazında vahşi doğada ortaya çıktı , bu nedenle yeni bir versiyonun ortaya çıkması aktif gelişmeyi gösteriyor.

Eski ve yeni yetenekler

Çoğu bankacılık truva atı gibi, Escobar da e-bankacılık uygulamaları ve web siteleri ile kullanıcı etkileşimlerini ele geçirmek ve kurbanların kimlik bilgilerini çalmak için yer paylaşımlı oturum açma formları görüntüler.

Kötü amaçlı yazılım ayrıca, kaplama enjeksiyonları bir şekilde engellenmiş olsa bile, onu herhangi bir Android sürümüne karşı güçlü kılan başka özellikler de içerir.

Yazarlar, en son sürümde hedeflenen banka ve finans kuruluşlarını 18 ülkeden 190 kuruluşa genişletti.

Kötü amaçlı yazılım, 15'i kötü amaçlı amaçlarla kötüye kullanılan 25 izin ister. Örnekler arasında erişilebilirlik, ses kaydı, SMS okuma, depolama okuma/yazma, hesap listesi alma, tuş kilidini devre dışı bırakma, arama yapma ve kesin cihaz konumuna erişme sayılabilir.

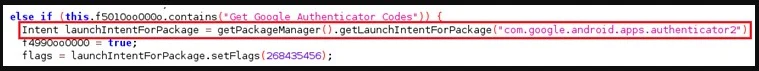

Kötü amaçlı yazılımın topladığı her şey, SMS arama günlükleri, anahtar günlükleri, bildirimler ve Google Authenticator kodları dahil olmak üzere C2 sunucusuna yüklenir.

Yukarıdakiler, sahtekarların e-bankacılık hesaplarının kontrolünü üstlenirken iki faktörlü kimlik doğrulama engellerini aşmalarına yardımcı olmak için yeterlidir.

2FA kodları SMS yoluyla gelir veya Google'ın Authenticator gibi HMAC yazılım tabanlı araçlarda saklanır ve döndürülür. İkincisi, SIM takas saldırılarına duyarlı olmadığı için daha güvenli kabul edilir, ancak yine de kullanıcı alanına sızan kötü amaçlı yazılımlardan korunmaz.

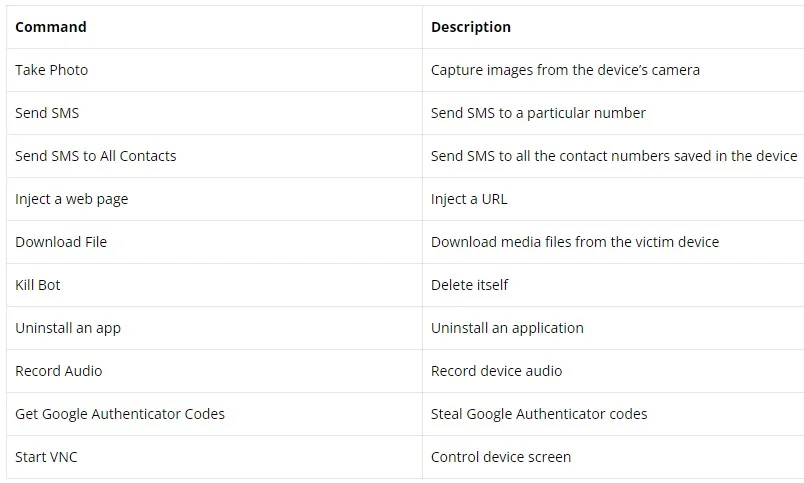

Ayrıca, uzaktan kontrol özelliklerine sahip bir çapraz platform ekran paylaşım aracı olan VNC Viewer'ın eklenmesi, tehdit aktörlerine, cihaz başında değilken istediklerini yapmaları için yeni ve güçlü bir silah verir.

Yukarıdakilerin dışında, Aberebot ayrıca ses klipleri kaydedebilir veya ekran görüntüleri alabilir ve aşağıda listelenen desteklenen komutların tam listesi ile aktör kontrollü C2'ye sızabilir.

Endişelenmeli miyiz?

Yeni Escobar kötü amaçlı yazılımının, özellikle nispeten yüksek bir fiyata siber suç topluluğunda ne kadar popüler olacağını söylemek için henüz erken. Yine de, artık daha geniş bir kitleyi cezbetmek için yeterince güçlü.

Ayrıca, onu kiralayabilecek rastgele aktörleri içeren operasyonel modeli, dağıtım kanallarının ve yöntemlerinin büyük ölçüde değişebileceği anlamına gelir.

Genel olarak, APK'ların Google Play dışında yüklenmesinden kaçınarak, bir mobil güvenlik aracı kullanarak ve cihazınızda Google Play Protect'in etkinleştirildiğinden emin olarak Android truva atlarının bulaşma olasılığını en aza indirebilirsiniz.

Ek olarak, herhangi bir kaynaktan yeni bir uygulama yüklerken, olağandışı izin isteklerine dikkat edin ve şüpheli kalıpları belirlemek için ilk birkaç gün için uygulamanın pil ve ağ tüketim istatistiklerini izleyin.

Siber dünyadaki gelişmelerden haberdar olmak ve haftalık haber bültenine ulaşmak için e-posta listesine kaydolun.